Le minacce informatiche stanno diventando sempre più sofisticate, e il malware POISONPLUG.SHADOW (noto anche come ShadowPad) è un esempio perfetto di come gli attori delle minacce stiano utilizzando tecniche avanzate di offuscamento per sfuggire ai rilevamenti. Google Cloud Threat Intelligence Group (GTIG) ha recentemente pubblicato un’analisi approfondita su ScatterBrain, un potente offuscatore utilizzato per nascondere il codice malevolo e renderne estremamente difficile l’analisi.

Secondo il report, ScatterBrain non solo nasconde il codice del malware, ma lo rende anche resistente alle tecniche tradizionali di reverse engineering, aumentando drasticamente la difficoltà di rilevamento e mitigazione. L’uso di questa tecnologia rappresenta una seria minaccia per la sicurezza globale, poiché consente agli attaccanti di infiltrarsi nei sistemi senza essere scoperti per lunghi periodi.

Questo articolo esplorerà il funzionamento di ScatterBrain, le sue modalità operative e le implicazioni che questa nuova tecnologia di offuscamento comporta per la sicurezza informatica.

ScatterBrain: un offuscatore avanzato per malware persistente

ScatterBrain è un compilatore offuscante altamente avanzato, progettato per proteggere i malware dalla rilevazione e dall’analisi forense. A differenza delle tecniche di offuscamento più semplici, che si limitano a modificare la struttura del codice, ScatterBrain integra più livelli di protezione, rendendo quasi impossibile il disassemblaggio e la comprensione del codice malevolo.

Tra le caratteristiche più avanzate di ScatterBrain, emergono:

- Offuscazione completa del Control Flow Graph (CFG): il flusso di esecuzione del programma viene riscritto in modo tale da non seguire più una logica prevedibile.

- Mutazione delle istruzioni: le istruzioni del codice vengono modificate per mantenere la stessa funzionalità, ma risultano irriconoscibili agli strumenti di analisi.

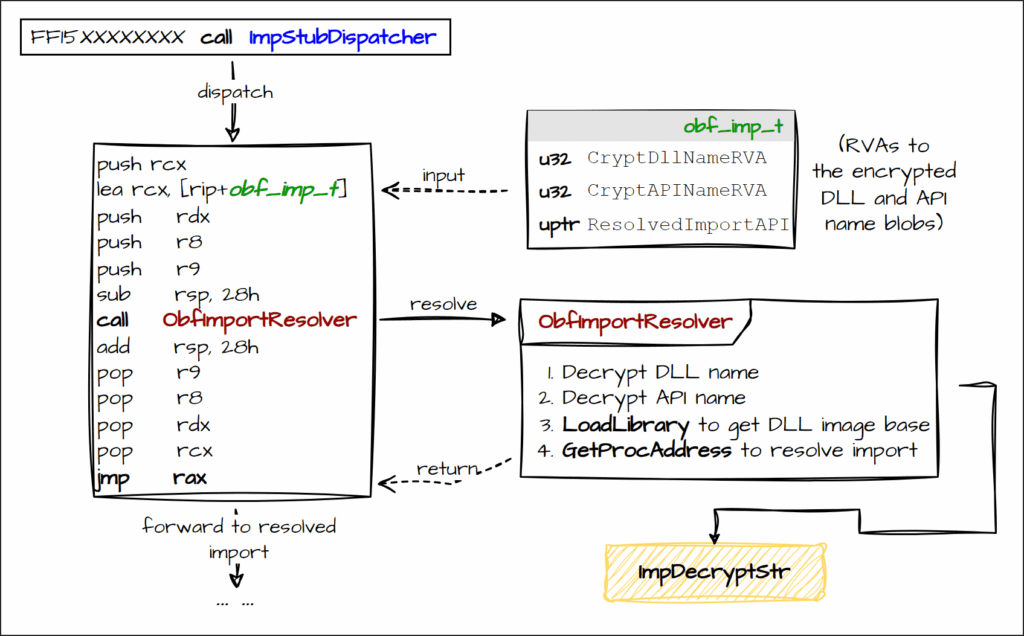

- Protezione totale della tabella delle importazioni: viene nascosta l’interazione del malware con il sistema operativo, rendendo difficile il monitoraggio delle API utilizzate.

Queste tecniche non solo complicano l’analisi statica del malware, ma ostacolano anche l’uso di debugger dinamici, poiché il codice protetto si comporta in modo imprevedibile quando viene eseguito in un ambiente di analisi.

Le modalità operative di ScatterBrain

ScatterBrain offre diverse modalità di protezione, ciascuna progettata per uno scopo specifico. Il report di Google ha identificato tre configurazioni principali utilizzate dai cybercriminali per proteggere i malware in diverse fasi dell’attacco:

- Modalità selettiva: solo alcune funzioni specifiche vengono offuscate, lasciando il resto del codice intatto. Questa modalità viene utilizzata principalmente per i dropper, ovvero quei malware che servono a scaricare ed eseguire altre minacce sul sistema compromesso.

- Modalità completa: l’intero codice del malware e tutte le sue dipendenze vengono offuscate. Questa strategia è utilizzata per i plugin del backdoor principale, in modo da impedire qualsiasi tipo di analisi da parte degli analisti di sicurezza.

- Modalità completa “headerless”: oltre a nascondere il codice, questa modalità rimuove l’intestazione PE del file binario, rendendolo ancora più difficile da identificare. Questo livello di protezione è riservato al payload finale del backdoor, che viene eseguito direttamente sulla macchina compromessa.

Queste modalità operative dimostrano che ScatterBrain non è un semplice strumento di offuscamento, ma un framework altamente sofisticato per nascondere codice malevolo in maniera dinamica.

Come Google ha deoffuscato ScatterBrain

Uno degli aspetti più interessanti del report è il fatto che gli esperti di sicurezza di Google Cloud, in collaborazione con il team FLARE, sono riusciti a sviluppare un deoffuscatore per ScatterBrain, basato su tecniche avanzate di reverse engineering.

Nonostante non abbiano avuto accesso al compilatore offuscante originale, i ricercatori hanno analizzato campioni di malware protetti con ScatterBrain e sono riusciti a ricostruire il comportamento dell’offuscatore. Questa analisi ha portato alla creazione di una libreria indipendente per la deoffuscazione, ora disponibile pubblicamente su GitHub.

Grazie a questa scoperta, è possibile:

- Ripristinare i binari offuscati in una forma comprensibile, semplificando il lavoro degli analisti di sicurezza.

- Identificare le varianti di malware che utilizzano ScatterBrain, tracciando gli attacchi a livello globale.

- Sviluppare nuove firme di rilevamento, migliorando la capacità degli antivirus di bloccare malware protetti con questo sistema.

Tuttavia, gli esperti avvertono che ScatterBrain è in continua evoluzione e che gli attori delle minacce potrebbero modificare il codice dell’offuscatore per aggirare le nuove tecniche di analisi.

Implicazioni per la sicurezza e strategie di difesa

L’uso di ScatterBrain rappresenta una seria minaccia per la sicurezza informatica globale, soprattutto per aziende e organizzazioni governative che potrebbero essere prese di mira da gruppi APT (Advanced Persistent Threats).

Alcuni scenari di attacco possibili includono:

- Operazioni di cyber spionaggio: gruppi sponsorizzati da stati potrebbero usare malware offuscati con ScatterBrain per infiltrarsi in reti governative o infrastrutture critiche.

- Attacchi contro aziende: il malware nascosto da ScatterBrain potrebbe essere utilizzato per rubare dati sensibili o installare ransomware senza essere rilevato.

- Diffusione attraverso supply chain attacks: i criminali potrebbero compromettere software legittimi, inserendo codice offuscato difficile da individuare.

Per proteggersi da queste minacce, le aziende devono adottare strategie di difesa avanzate, tra cui:

- Monitoraggio continuo del comportamento dei processi, anziché affidarsi solo alle firme antivirus.

- Utilizzo di sandbox avanzate per analizzare il comportamento di eventuali eseguibili sospetti.

- Implementazione di sistemi di threat intelligence in grado di individuare malware offuscati tramite tecniche euristiche.

Google e altre aziende di sicurezza stanno già lavorando per migliorare gli strumenti di rilevamento, ma è chiaro che la guerra tra attaccanti e difensori è destinata a intensificarsi nei prossimi anni.

L’analisi di Google su ScatterBrain dimostra quanto sia avanzato l’ecosistema delle minacce informatiche moderne. L’offuscamento del codice non è più un semplice strumento per nascondere malware, ma una tecnologia complessa in continua evoluzione, utilizzata da gruppi di hacker altamente sofisticati per evitare il rilevamento e compromettere obiettivi strategici.

Grazie agli sforzi del team di sicurezza di Google, ora è disponibile un deoffuscatore per ScatterBrain, ma la battaglia è tutt’altro che finita. Gli attaccanti continueranno a sviluppare nuove tecniche per rendere il loro codice sempre più difficile da analizzare, e gli esperti di cybersecurity dovranno rispondere con strumenti sempre più sofisticati.

Il futuro della sicurezza informatica dipenderà dalla capacità di anticipare le mosse degli hacker, sviluppando metodi innovativi per analizzare e contrastare malware altamente offuscati.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.