Gli Stati Uniti, in collaborazione con Regno Unito e Australia, hanno annunciato sanzioni contro Zservers, un fornitore di bulletproof hosting (BPH) con sede in Russia, accusato di aver fornito infrastrutture critiche per il gruppo ransomware LockBit.

Zservers ha offerto IP anonimi e server sicuri per le attività di LockBit, facilitando migliaia di attacchi ransomware in tutto il mondo. Tra le figure coinvolte, spiccano Alexander Igorevich Mishin e Aleksandr Sergeyevich Bolshakov, identificati come amministratori chiave di Zservers, accusati di aver gestito transazioni in criptovaluta per LockBit.

“I criminali informatici si affidano a servizi di hosting come Zservers per condurre attacchi contro infrastrutture critiche negli Stati Uniti e a livello globale” – Bradley T. Smith, U.S. Treasury

Le sanzioni includono:

- Congelamento dei beni e restrizioni su qualsiasi transazione finanziaria.

- Divieto di collaborazione con entità USA, britanniche e australiane per aziende collegate a Zservers.

- Incriminazione di quattro dipendenti di XHOST Internet Solutions, la società frontale di Zservers nel Regno Unito.

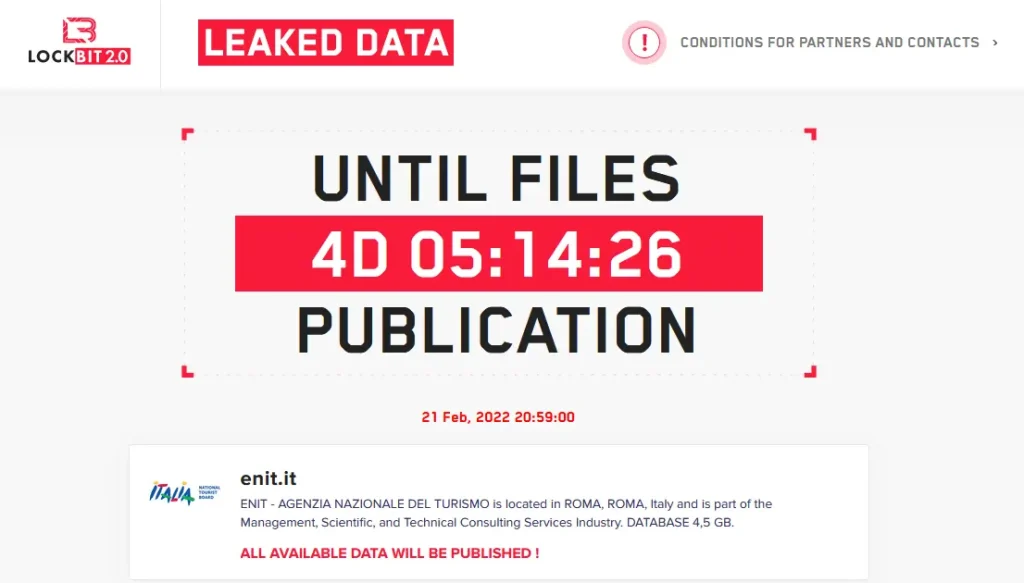

Questa azione segue l’operazione internazionale Cronos, che a febbraio ha smantellato l’infrastruttura di LockBit, sequestrando 34 server e oltre 2.500 chiavi di decrittazione per le vittime del ransomware LockBit: un colosso del ransomware da oltre 1 miliardo di euro di profitti illeciti

LockBit è attivo dal 2019 e ha colpito istituzioni e aziende globali, inclusi Bank of America, Boeing, Royal Mail UK e l’Agenzia delle Entrate italiana.

Il gruppo ha orchestrato oltre 7.000 attacchi tra il 2022 e il 2024, con richieste di riscatto che hanno generato più di 1 miliardo di euro. Il Dipartimento di Giustizia USA ha anche identificato e incriminato numerosi affiliati LockBit, tra cui Mikhail Matveev, Artur Sungatov e Dmitry Yuryevich Khoroshev, leader del gruppo .

Mentità cercano di contrastare LockBit, il ransomware-as-a-service (RaaS) rimane una minaccia crescente, con gruppi criminali che continuano a sviluppare nuove varianti del malware.

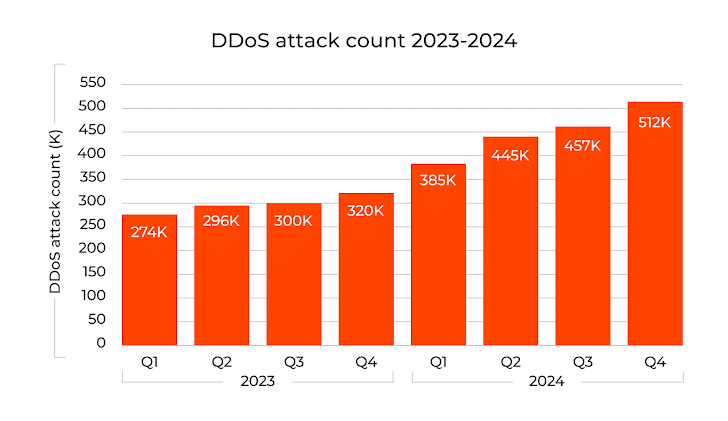

Gli attacchi DDoS crescono del 56%: gaming e finanza nel mirino secondo il report di Gcore

Un’escalation senza precedenti: il più grande attacco ha raggiunto 2 Tbps

Secondo il nuovo Gcore DDoS Radar Report, il numero di attacchi DDoS è aumentato del 56% nel 2024, con un picco massimo di 2 terabit per secondo (Tbps), registrato contro una multinazionale del gaming.

Tra i settori più colpiti:

- Gaming – rimane il settore più bersagliato, sebbene la percentuale di attacchi sia scesa dal 49% al 34%.

- Finanza – attacchi in crescita del 117% a causa della crescente esposizione a ransomware e tentativi di estorsione.

- Telecomunicazioni e tecnologia – nel mirino per il loro ruolo critico nelle infrastrutture digitali.

“Gli attacchi stanno diventando più brevi, ma estremamente intensi. Le aziende devono adattare le loro difese a questa nuova realtà” – Andrey Slastenov, Gcore

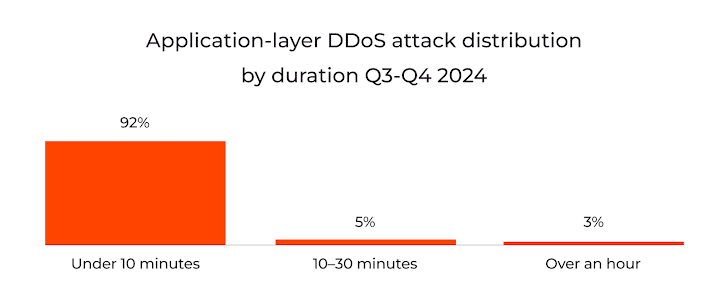

Le nuove tecniche DDoS: attacchi più corti e difficili da rilevare

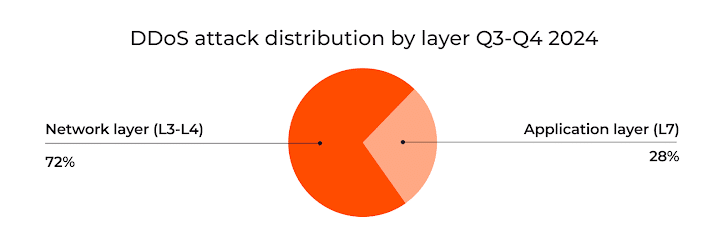

Il report evidenzia un cambio di strategia nei metodi di attacco:

- Durata ridotta: il più lungo attacco nel 2024 è durato solo 5 ore, contro le 16 ore del 2023.

- Maggior uso di attacchi burst: tecniche che alternano picchi di traffico improvvisi per bypassare i sistemi di difesa.

- ACK Floods in crescita: attacchi che imitano il traffico legittimo, rendendo più difficile il rilevamento.

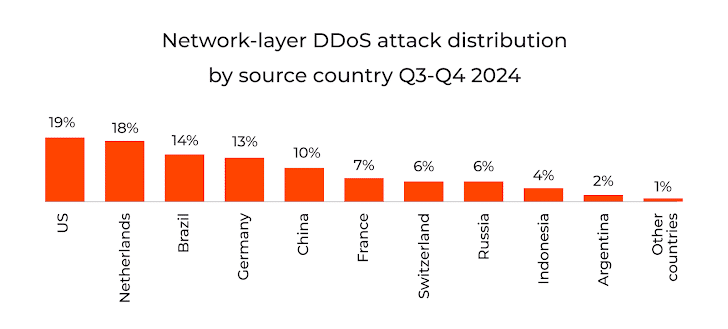

Gli aggressori utilizzano botnet IoT, proxy e servizi DDoS-for-hire, mentre il numero di attacchi multi-vettore è in aumento, con attacchi che combinano diversi metodi per massimizzare il danno .

Cybsotto attacco: ransomware e DDoS sono le minacce principali del 2025

Gli eventi di questi ultimi mesi dimostrano che la sicurezza informatica è più vulnerabile che mai. Da un lato, i governi stanno rafforzando le misure contro i gruppi di ransomware, come dimostrano le sanzioni contro Zservers e LockBit. Dall’altro, l’aumento degli attacchi DDoS evidenzia la necessità di strategie difensive più avanzate.

Le principali minacce attuali includono:

- Ransomware-as-a-service (RaaS): LockBit e altri gruppi criminali continuano a perfezionare le loro tecniche per aggirare le difese aziendali.

- Attacchi DDoS sempre più sofisticati: la crescita dei burst attack e l’uso delle botnet IoT dimostrano che i criminali informatici stanno evolvendo le loro strategie.

- Compromissione delle infrastrutture cloud: con sempre più aziende che migrano su piattaforme digitali, le vulnerabilità nei servizi cloud stanno diventando bersagli privilegiati.

L’incremento della cooperazione internazionale, con operazioni come Cronos e le sanzioni di USA, Regno Unito e Australia, rappresenta un segnale positivo nella lotta al cybercrimine. Tuttavia, la sicurezza informatica richiede un impegno continuo, sia da parte dei governi che delle aziende, per rafforzare le difese e prevenire attacchi futuri.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.