Negli ultimi anni, il phishing è diventato una delle tecniche di attacco informatico più diffuse, ma ora sta raggiungendo un livello di pericolosità mai visto prima. Il lancio imminente di Darcula V3, una piattaforma di Phishing-as-a-Service (PhaaS), promette di rendere il furto di credenziali e dati sensibili ancora più accessibile ai cybercriminali. Netcraft, azienda leader nella sicurezza informatica, ha individuato e analizzato il funzionamento di questa nuova minaccia, che consente a chiunque, anche senza competenze tecniche avanzate, di creare sofisticate campagne di phishing con pochi clic.

Cosa leggere

Cos’è Darcula V3 e perché è un rischio senza precedenti?

Darcula V3 è l’evoluzione della precedente versione del kit di phishing Darcula, che ha già colpito oltre 200 marchi globali e ha portato alla creazione di più di 95.000 domini malevoli in meno di un anno.

Questa nuova versione permette ai cybercriminali di creare phishing kit personalizzati per qualsiasi brand, senza necessità di programmare o possedere competenze avanzate in attacchi informatici. Utilizzando strumenti automatizzati come Puppeteer e Headless Chrome, Darcula V3 consente di clonare interamente un sito web legittimo e trasformarlo in una perfetta trappola per le vittime.

Principali caratteristiche di Darcula V3

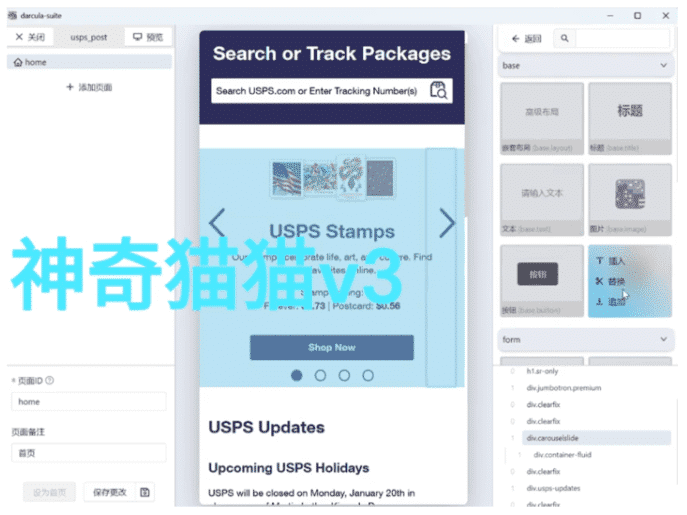

- Automazione avanzata: i criminali possono immettere l’URL di un qualsiasi brand e ottenere una copia identica del sito web originale con tutte le risorse grafiche e di contenuto.

- Generazione di phishing kit fai-da-te: con pochi passaggi, il sistema permette di personalizzare i moduli di accesso, le richieste di pagamento e altre sezioni sensibili del sito clonato.

- Evasione delle difese di sicurezza: i kit generati da Darcula V3 integrano sofisticate tecniche di offuscamento, tra cui il blocco di IP noti ai sistemi di sicurezza, il filtraggio dei crawler e la limitazione dell’accesso ai dispositivi mobili per evitare rilevamenti automatici.

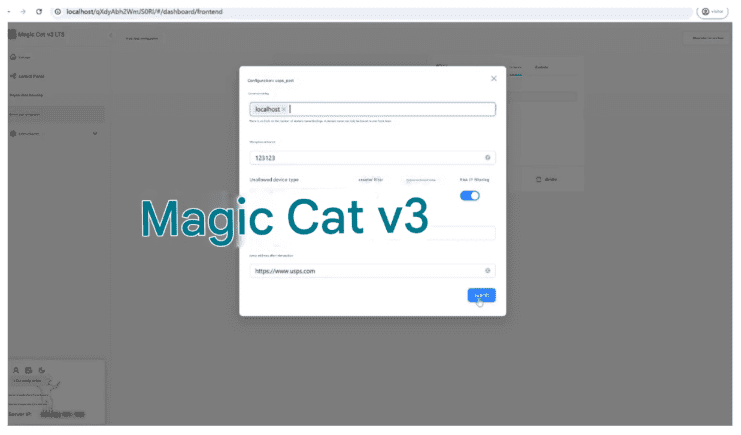

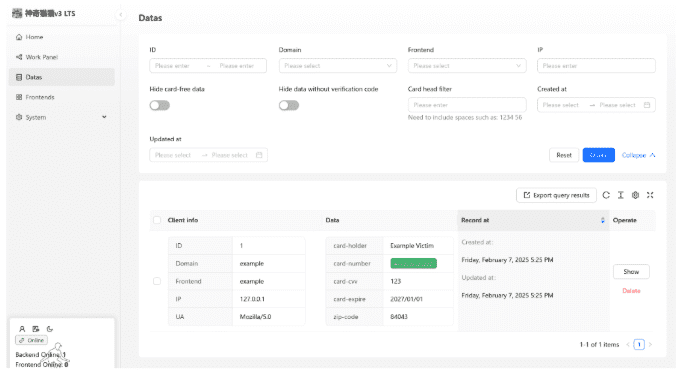

- Dashboard per la gestione degli attacchi: una volta generato il kit di phishing, i criminali possono monitorare le vittime in tempo reale tramite un’interfaccia amministrativa avanzata.

Come funziona il phishing fai-da-te con Darcula V3

Una delle caratteristiche più preoccupanti di Darcula V3 è la sua estrema facilità d’uso.

Ecco come funziona il processo per creare un kit di phishing:

- Il criminale inserisce l’URL del brand che desidera imitare.

- Il sistema estrae automaticamente HTML, immagini e altre risorse dal sito ufficiale.

- Viene creato un template di phishing modificabile con strumenti grafici integrati.

- Il criminale seleziona i moduli da sostituire e inserisce campi per la raccolta di dati sensibili (ad esempio, credenziali di accesso, dati bancari).

- Il sistema genera un pacchetto pronto per il deployment in pochi secondi.

Questa semplicità di esecuzione consente ai cybercriminali di sfornare campagne di phishing su larga scala, colpendo qualsiasi settore, dalle banche agli e-commerce, fino ai servizi governativi.

Le tecniche avanzate di elusione della sicurezza

I creatori di Darcula V3 hanno implementato diverse contromisure per evitare il rilevamento da parte delle piattaforme di sicurezza.

Alcuni dei metodi più avanzati includono:

- Generazione di URL unici per ogni campagna, rendendo più difficile tracciare e bloccare i siti di phishing.

- Filtraggio degli IP: il sistema permette di bloccare gli accessi da IP associati a enti di sicurezza o ricercatori informatici.

- Evasione dei web crawler: Darcula V3 blocca automaticamente i bot di scansione di Google e altri motori di ricerca per evitare che i siti fraudolenti vengano scoperti.

- Limitazioni ai dispositivi non mobili: alcuni attacchi vengono progettati per funzionare solo su smartphone, rendendo più difficile l’analisi da parte dei ricercatori di sicurezza.

Questi accorgimenti rendono Darcula V3 una delle piattaforme di phishing più avanzate mai osservate, in grado di superare le normali misure di difesa adottate dalle aziende.

Il ruolo delle criptovalute e delle carte di credito rubate

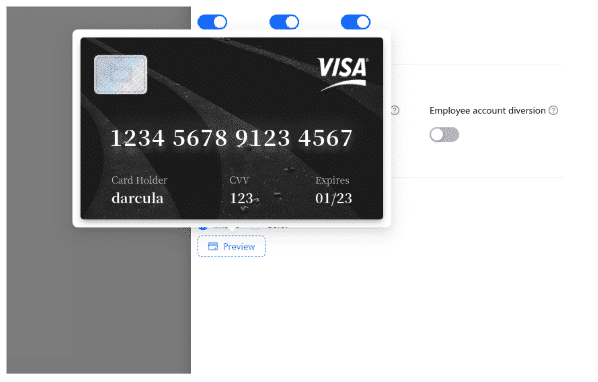

Una delle funzionalità più inquietanti di Darcula V3 è la possibilità di generare immagini di carte di credito rubate, che possono poi essere caricate su portafogli digitali per eseguire acquisti fraudolenti.

Gli attaccanti possono anche utilizzare i dati rubati per:

- Vendere le credenziali su dark web e marketplace illegali.

- Clonare carte di credito e distribuirle tramite dispositivi preconfigurati.

- Effettuare transazioni anonime tramite criptovalute, riducendo il rischio di essere rintracciati.

Questa integrazione tra phishing e strumenti per il furto finanziario trasforma Darcula V3 in una vera e propria suite di criminalità informatica.

Come proteggersi da Darcula V3?

Di fronte a una minaccia così evoluta, è fondamentale adottare misure di sicurezza adeguate:

- Educare gli utenti: diffondere consapevolezza sulle tecniche di phishing e insegnare a riconoscere i segnali di pericolo.

- Utilizzare autenticazione a più fattori (MFA): anche se le credenziali vengono rubate, un ulteriore livello di protezione può impedire l’accesso non autorizzato.

- Monitorare le attività sospette: le aziende devono implementare sistemi di rilevamento avanzato per identificare anomalie nelle transazioni e nei tentativi di login.

- Verificare sempre i link ricevuti via email o SMS: non cliccare su collegamenti sospetti e digitare manualmente l’URL del sito desiderato.

- Utilizzare soluzioni di cybersecurity avanzate, come i filtri anti-phishing di Netcraft, per bloccare i siti fraudolenti prima che possano fare danni.

Darcula V3 segna l’inizio di una nuova era del phishing

La nuova piattaforma di Phishing-as-a-Service Darcula V3 rappresenta un punto di svolta nella criminalità informatica. Con la possibilità di clonare qualsiasi sito web con pochi clic, integrare tecniche avanzate di evasione della sicurezza e rubare dati finanziari in tempo reale, questa minaccia è destinata a generare un’ondata di nuovi attacchi. Le aziende devono prepararsi implementando misure di protezione avanzate, mentre gli utenti finali devono essere più vigili che mai nel riconoscere tentativi di frode.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.