Un nuovo rapporto di Prodaft Catalyst ha rivelato i dettagli sulle operazioni di LARVA-208, un gruppo di hacker finanziariamente motivato che dal giugno 2024 ha condotto attacchi sofisticati di spear-phishing contro oltre 618 organizzazioni, riuscendo a bypassare l’autenticazione multi-fattore (MFA) e distribuire ransomware su larga scala.

Il gruppo ha utilizzato tecniche avanzate di social engineering, tra cui smishing (phishing via SMS) e vishing (phishing via chiamate vocali), per ottenere l’accesso iniziale ai sistemi aziendali. In molti casi, gli attaccanti si sono spacciati per team IT aziendali, convincendo le vittime a inserire le proprie credenziali su siti fasulli o a installare software di accesso remoto (RMM). Una volta ottenuto il controllo dei dispositivi, LARVA-208 ha eseguito malware stealer e infine ransomware per crittografare i dati delle vittime e richiedere un riscatto in criptovaluta.

Questa campagna di attacchi rappresenta un’evoluzione nelle strategie di phishing avanzato e minacce persistenti, evidenziando le lacune nella sicurezza aziendale e il pericolo crescente degli attacchi mirati.

Cosa leggere

La strategia di attacco di LARVA-208: social engineering e abuso delle VPN aziendali

Gli attacchi di LARVA-208 si distinguono per l’uso estremamente sofisticato delle tecniche di ingegneria sociale. Gli hacker non si limitano a inviare email di phishing generiche, ma:

- Identificano numeri di telefono e contatti aziendali di dipendenti chiave.

- Li chiamano direttamente, spacciandosi per personale IT, avvisandoli di problemi con la VPN o Microsoft Teams.

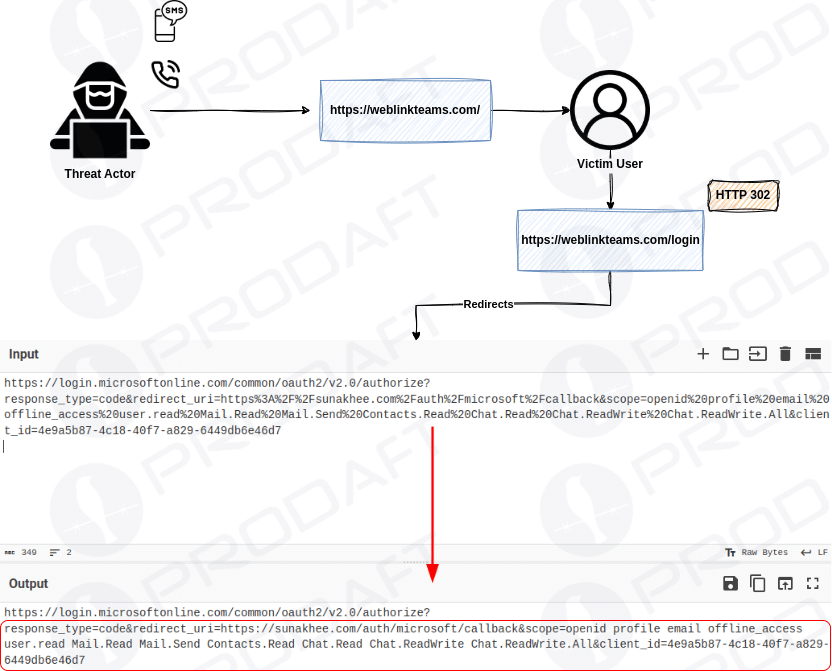

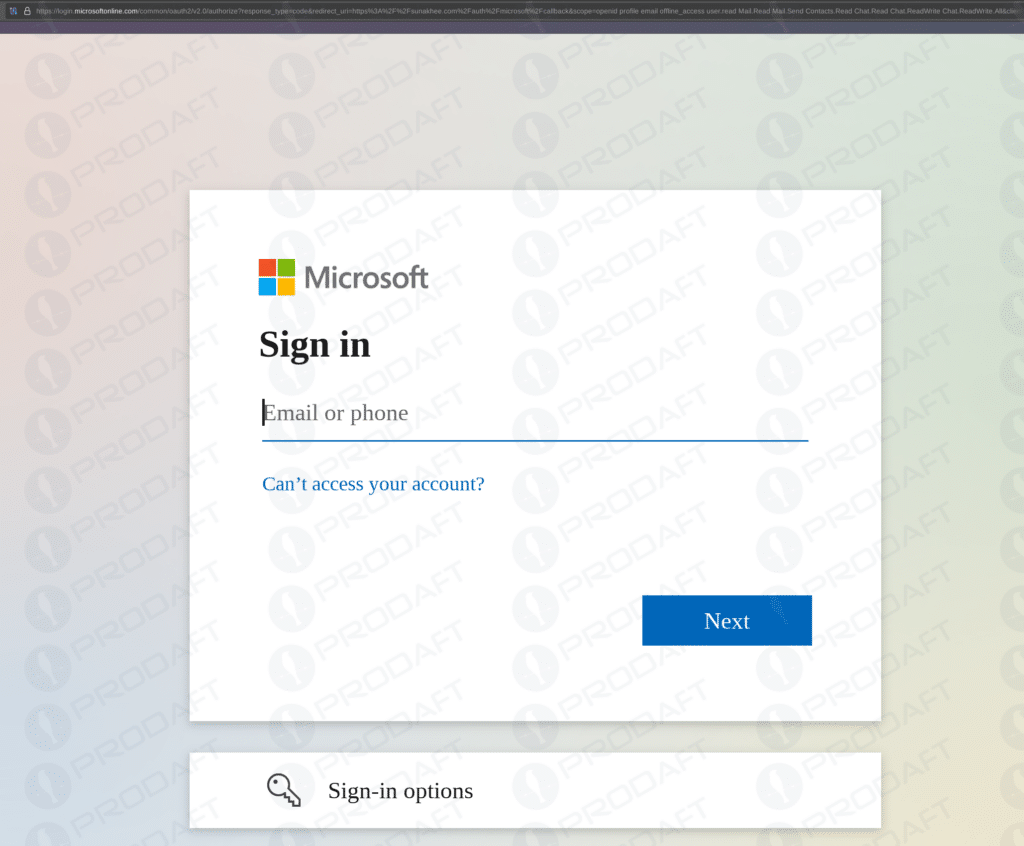

- Inviano un link SMS a un sito di phishing che imita il portale di login dell’azienda, convincendo la vittima a inserire username, password e codice MFA.

- Reindirizzano la vittima al vero sito della VPN aziendale dopo aver catturato le credenziali, per evitare sospetti.

Gli attaccanti hanno acquistato oltre 70 domini fasulli, che riproducono siti di aziende come Cisco, Palo Alto e Fortinet, per creare pagine di login credibili. Una volta ottenute le credenziali VPN, i criminali accedono alla rete aziendale senza che la vittima si renda conto del furto.

Il gruppo sfrutta anche una vulnerabilità nota come Open URL Redirection, utilizzando link malevoli che sembrano appartenere a Microsoft Teams, ma che in realtà reindirizzano l’utente verso pagine controllate dagli hacker, dove le credenziali vengono intercettate e inviate a server di comando e controllo (C2).

Dopo l’accesso iniziale: l’escalation con stealer e ransomware

Una volta ottenuto l’accesso alla rete aziendale, LARVA-208 installa vari stealer, tra cui StealC e Rhadamanthys, per sottrarre credenziali e dati sensibili. L’obiettivo è raccogliere informazioni utili per muoversi lateralmente all’interno della rete aziendale, ottenendo privilegi più elevati.

I criminali utilizzano script PowerShell personalizzati per:

- Scaricare e installare malware dal loro server C2.

- Sostituire indirizzi di portafogli crypto nei dispositivi infetti, intercettando transazioni finanziarie.

- Distribuire ransomware su larga scala, crittografando file con algoritmo AES e lasciando una richiesta di riscatto in USDT (TRC20).

Un esempio del codice ransomware locker.ps1, usato dal gruppo, mostra che il malware:

- Identifica tutti i file della vittima

- Li crittografa con AES e aggiunge l’estensione “.crypted”

- Cancella i file originali

- Lascia una nota di riscatto con istruzioni per il pagamento tramite Telegram

L’uso combinato di furto di credenziali, accesso remoto e ransomware rende LARVA-208 una delle operazioni di cybercrime più avanzate del momento.

LARVA-148: il collegamento con le operazioni di LARVA-208

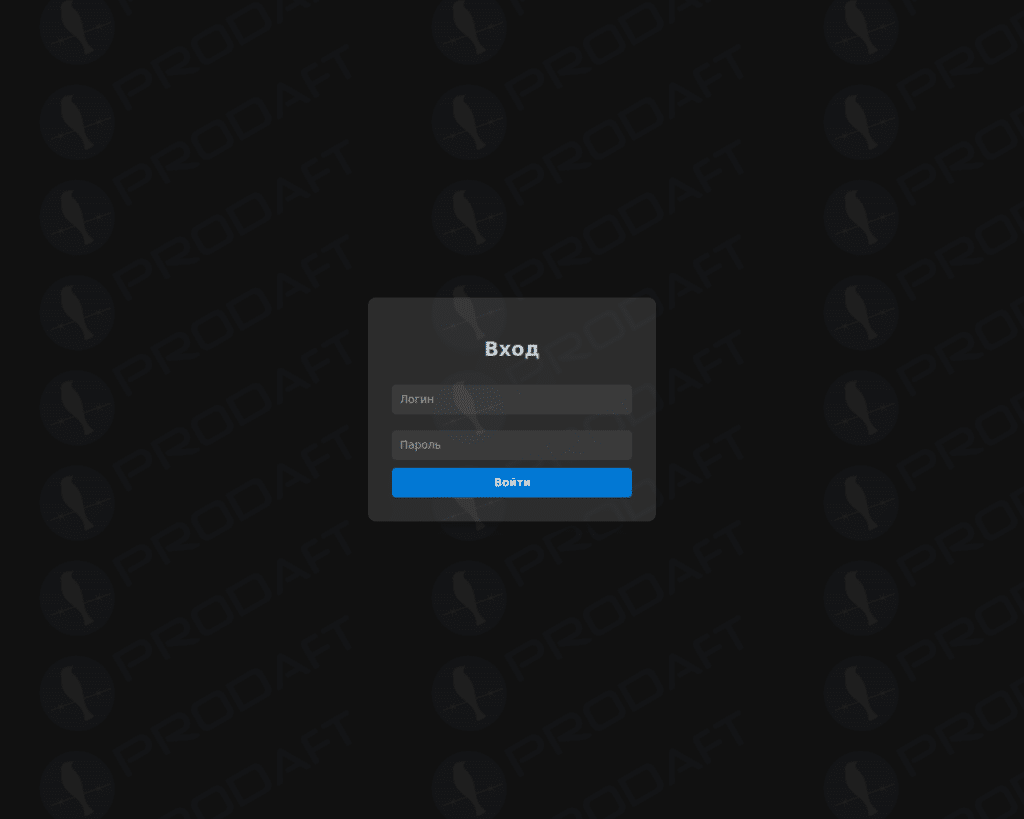

L’indagine condotta dal team di intelligence di Prodaft ha rivelato che LARVA-208 non opera in isolamento, ma è strettamente collegato a LARVA-148, un gruppo responsabile della registrazione dei domini malevoli e della gestione dell’infrastruttura degli attacchi.

Il ruolo di LARVA-148

- Acquisisce domini fasulli simili a quelli di aziende legittime per ospitare siti di phishing.

- Gestisce i server C2, da cui vengono distribuiti malware, ransomware e script di attacco.

- Sviluppa nuovi strumenti di evasione, migliorando la capacità degli attacchi di aggirare i sistemi di sicurezza aziendali.

Le prove raccolte mostrano che molti domini utilizzati da LARVA-208 sono stati acquistati e registrati con dati riconducibili a LARVA-148, suggerendo che i due gruppi collaborano attivamente o potrebbero essere addirittura due divisioni dello stesso gruppo.

Come proteggersi dagli attacchi di LARVA-208

Gli attacchi di LARVA-208 dimostrano che le tradizionali misure di sicurezza come l’MFA non sono più sufficienti da sole. Il gruppo riesce a bypassare l’autenticazione a due fattori sfruttando l’ingegneria sociale e manipolando le vittime.

Per difendersi da minacce simili, le aziende devono adottare strategie di sicurezza avanzate, tra cui:

- Formazione continua dei dipendenti per riconoscere attacchi di vishing e smishing.

- Protezione avanzata delle VPN, implementando meccanismi di accesso condizionale e monitoraggio del comportamento degli utenti.

- Bloccare domini sospetti associati a phishing, utilizzando strumenti di threat intelligence per aggiornare le blacklist aziendali.

- Monitorare l’attività anomala degli account, per identificare accessi sospetti in tempo reale.

- Limitare l’uso di strumenti RMM (Remote Monitoring and Management), che possono essere sfruttati dagli hacker per ottenere accesso persistente ai dispositivi aziendali.

Una minaccia in continua evoluzione

LARVA-208 rappresenta una delle minacce più avanzate nel panorama del cybercrime moderno. Il suo uso combinato di social engineering, phishing mirato, bypass MFA e ransomware lo rende un gruppo estremamente pericoloso per le aziende di tutto il mondo.

La collaborazione con LARVA-148 suggerisce un’operazione criminale altamente organizzata, con una divisione chiara dei compiti tra chi sviluppa gli attacchi e chi li esegue.

Per contrastare attacchi di questa portata, le aziende dovranno potenziare le proprie strategie di difesa, adottando un approccio proattivo che combini intelligence sulle minacce, protezioni avanzate e una maggiore consapevolezza dei rischi da parte dei dipendenti.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.