Il gruppo di cyber spionaggio Lotus Blossom, attivo dal 2012, ha recentemente aggiornato le proprie tecniche di attacco, colpendo settori chiave come governi, telecomunicazioni, manifattura e media. Un’analisi condotta da Cisco Talos ha rivelato l’uso di nuove varianti del malware Sagerunex, che sfruttano piattaforme legittime come Dropbox, Twitter e Zimbra per occultare le comunicazioni di comando e controllo. Questo approccio rende estremamente difficile il rilevamento del malware, permettendo agli attori malevoli di mantenere il controllo dei sistemi compromessi per periodi prolungati.

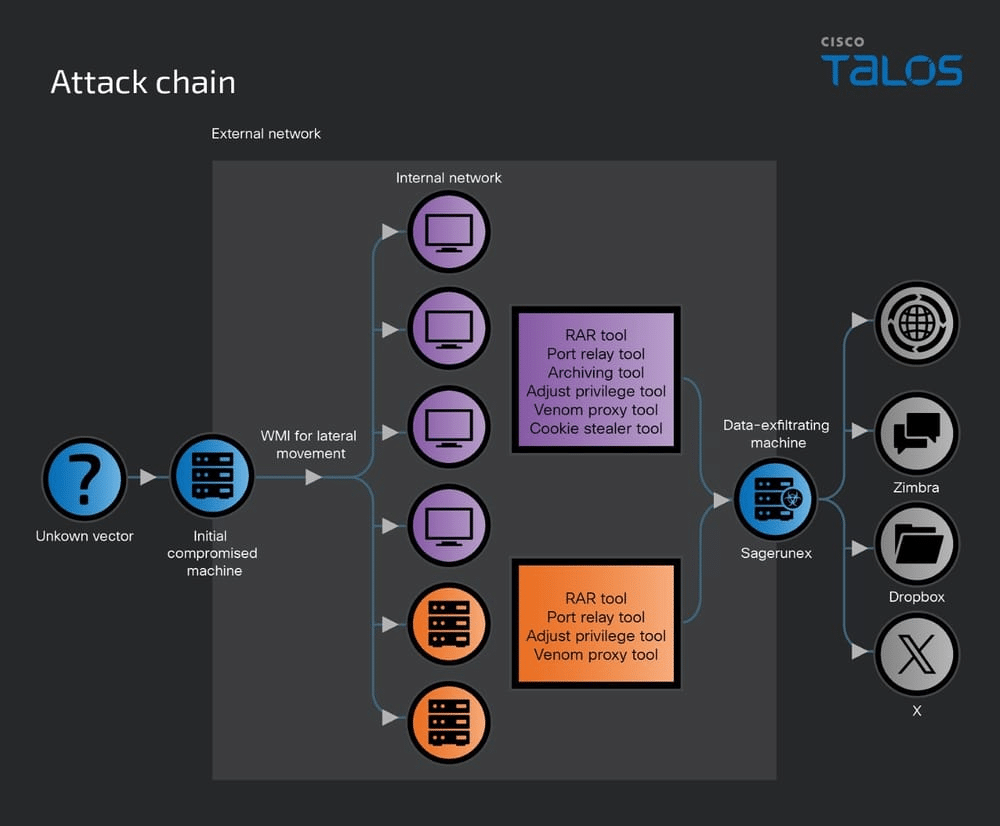

L’infezione inizia con l’invio di e-mail di phishing mirate, progettate per ingannare i destinatari e indurli a scaricare un dropper che installa Sagerunex. Il malware viene caricato direttamente in memoria, evitando la scrittura su disco, una tecnica avanzata di fileless malware che riduce drasticamente le possibilità di rilevamento. Dopo aver ottenuto l’accesso iniziale, Lotus Blossom utilizza strumenti personalizzati per l’esfiltrazione dei dati e la persistenza nel sistema.

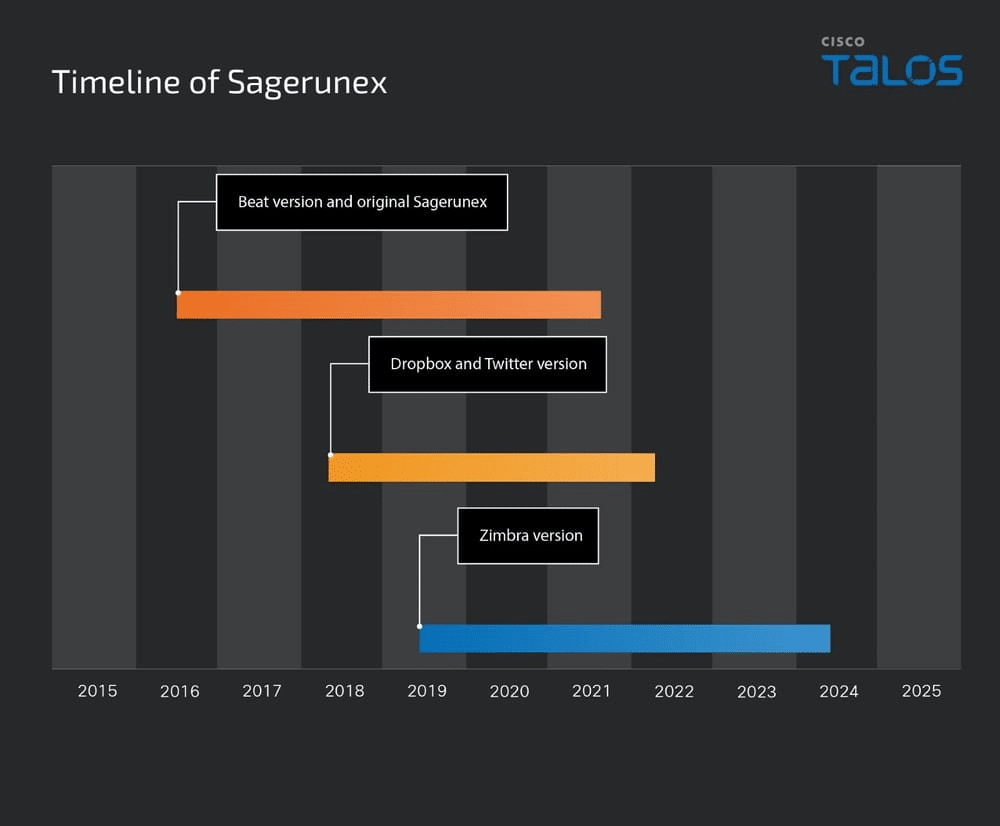

Il malware Sagerunex è stato modificato per utilizzare servizi cloud legittimi come Dropbox e Twitter come canali di comando e controllo (C2). Questa tecnica permette agli hacker di mascherare il traffico dannoso tra flussi di dati legittimi, rendendo più difficile l’individuazione da parte dei sistemi di sicurezza tradizionali. Il codice del malware include routine di crittografia avanzata, che proteggono le comunicazioni tra la macchina infetta e il server di controllo. Un’altra variante scoperta utilizza Zimbra webmail per trasmettere informazioni sensibili, dimostrando l’adattabilità del gruppo nel bypassare i controlli di sicurezza.

Lotus Blossom non si limita a compromettere le macchine bersaglio, ma punta a mantenere un accesso persistente ai sistemi infetti. Il gruppo impiega un insieme di strumenti per garantire la permanenza all’interno della rete, inclusi strumenti per il furto di credenziali dai browser, proxy per deviare il traffico e strumenti di archiviazione per la compressione e crittografia dei dati prima della loro esfiltrazione. Tra le tecniche di persistenza utilizzate, figurano la modifica del registro di sistema e l’installazione del malware come servizio di Windows, assicurandone l’esecuzione automatica a ogni riavvio del sistema.

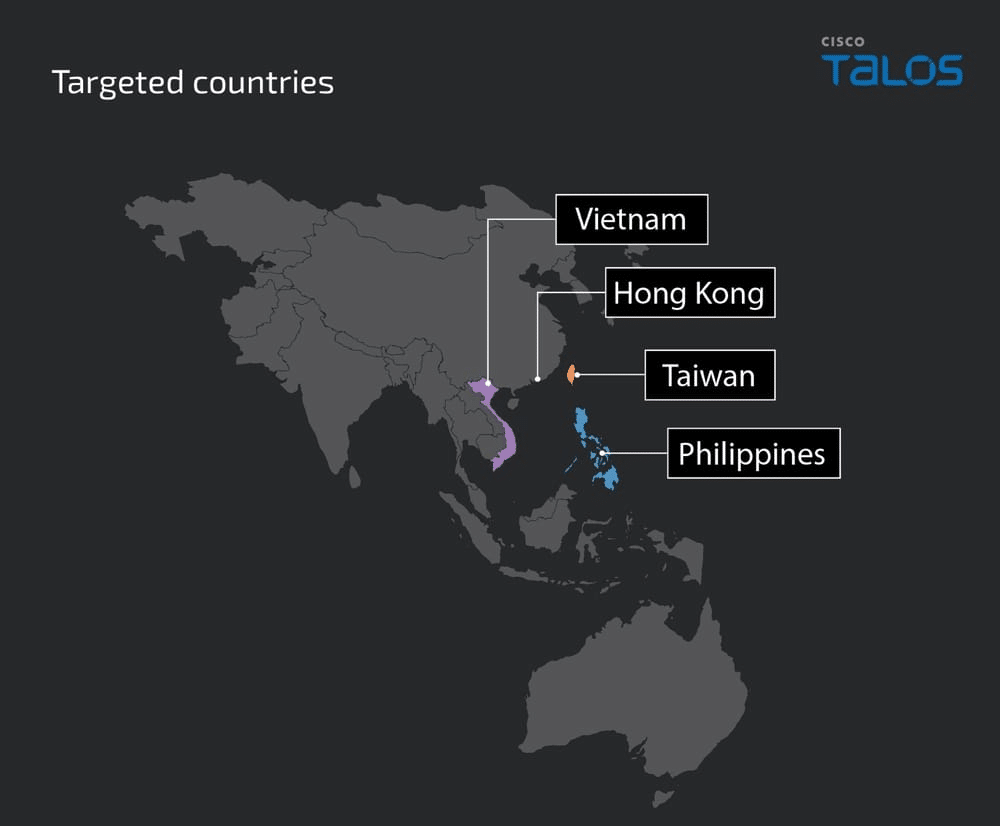

Le operazioni di cyber spionaggio di Lotus Blossom si concentrano principalmente nel Sud-est asiatico, con attacchi documentati in Filippine, Vietnam, Hong Kong e Taiwan. L’obiettivo primario è ottenere informazioni strategiche da enti governativi, infrastrutture di telecomunicazioni e aziende manifatturiere. L’elevata sofisticazione delle tecniche utilizzate indica una profonda conoscenza dei sistemi di difesa e un’abilità avanzata nell’adattarsi ai nuovi strumenti di sicurezza.

L’utilizzo di tecniche di evasione avanzate e l’impiego di servizi cloud legittimi per il controllo remoto rendono Lotus Blossom una minaccia particolarmente insidiosa. Le organizzazioni devono adottare misure di sicurezza più sofisticate, tra cui sistemi di monitoraggio del traffico basati su intelligenza artificiale, l’implementazione di strategie di rilevamento delle minacce fileless e il potenziamento delle misure di sicurezza per impedire la manipolazione delle credenziali di accesso.

Il report di Cisco Talos evidenzia la necessità di un approccio proattivo nella difesa contro minacce persistenti avanzate come quelle orchestrate da Lotus Blossom. L’analisi del comportamento delle reti e l’adozione di strategie di sicurezza multi-livello rappresentano strumenti fondamentali per mitigare il rischio di compromissione e proteggere dati sensibili da attività di spionaggio informatico.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.