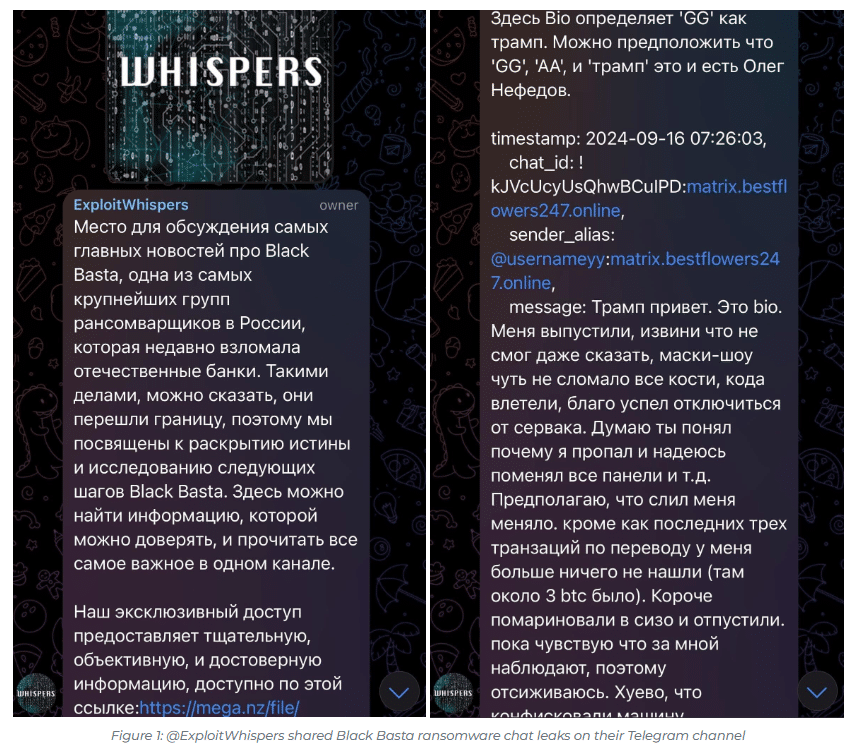

L’analisi condotta da Trellix su oltre 200.000 messaggi interni trapelati da un gruppo Matrix appartenente all’operazione ransomware-as-a-service Black Basta rivela in modo strutturato e documentato la sofisticazione organizzativa, la verticalizzazione delle attività e la profondità delle connessioni geopolitiche dell’operazione. L’indagine si colloca nel solco della precedente analisi sui ContiLeaks e dimostra che, al di là del rebranding nominale, le dinamiche e le logiche operative del modello criminale post-Conti sono rimaste pressoché inalterate, rafforzate anzi da nuovi strumenti di automazione e manipolazione basati su intelligenza artificiale.

Cosa leggere

Persistenza dell’identità operativa e continuità strutturale post-Conti

Le chat interne evidenziano che Black Basta è l’erede tecnico e strategico di Conti RaaS, non solo per la convergenza dei membri fondatori (GG alias Tramp), ma anche per l’architettura funzionale dell’organizzazione, che replica fedelmente l’approccio enterprise. Il gruppo è suddiviso in unità operative verticali (coders, negotiators, traffers, EDR-killers, spammer, social engineers) coordinate da uno o più referenti di livello superiore.

Le comunicazioni intercettate confermano l’esistenza di due sedi operative a Mosca, dotate di servizi centralizzati, sicurezza interna e procedure di accesso tramite badge forniti dai driver incaricati del trasporto del personale e dell’attrezzatura. L’allocazione delle risorse logistiche (mensa, dotazioni informatiche, rinnovo uffici) e la routine strutturata (menù settimanali, eventi aziendali come il Capodanno presso Twins Garden) ricalcano il modello gestionale tipico di una media impresa con struttura burocratica interna.

Infrastruttura tecnologica: Breaker come framework C2 proprietario

Uno degli elementi tecnologicamente più rilevanti è la progressiva migrazione da tool post-sfruttamento standardizzati (Cobalt Strike, Metasploit) a un framework C2 interno denominato Breaker. Sviluppato dal coder YY e supportato da mecor (autore di Pikabot), Breaker introduce una serie di funzionalità concepite per garantire persistenza, evasione e modularità del comando remoto, tra cui:

- Interfaccia web panel con autenticazione e multitab per gestione simultanea di host.

- Supporto a protocolli customizzati (TCP, DNS, PING) e cifratura RC4.

- Funzioni di process injection, manipolazione token, esecuzione remota di assembly .NET, e caricamento dinamico di payload.

- Meccanismi di stealth come “silent mode”, IP banning, process tagging e injection filtering.

La documentazione tecnica condivisa internamente mostra un livello di maturità progettuale analogo a quello delle offensive platform usate in ambito governativo e APT.

AI e automazione: ChatGPT come moltiplicatore funzionale della kill chain

L’aspetto forse più innovativo nella catena operativa di Black Basta è l’impiego intensivo e sistemico di ChatGPT e API AI come strumenti ausiliari in ogni fase dell’attacco. Le funzioni documentate includono:

- Redazione di email di phishing e lettere giustificative in stile formale e credibile, usate durante intrusioni RDP attive.

- Porting cross-language di malware (es. riscrittura di sample in C# in Python) per elusione AV/EDR.

- Debugging automatizzato di errori in codice Go/ARM, senza necessità di ricorso a sviluppatori senior.

- Automazione nella raccolta di dati sensibili, con scraping di contatti, social mapping su LinkedIn e successiva segmentazione per campagne spam.

Il gruppo utilizza account ChatGPT commerciali acquistati su Plati Market e condivide credenziali tra membri del team, suggerendo un workflow di AI-as-a-toolkit perfettamente integrato nella pipeline operativa.

Catena di tool e loader: modularità offensiva e marketplace accessori

Il backbone tecnico delle campagne Black Basta è costituito da una catena di malware loader e infostealer in parte sviluppati internamente e in parte affittati:

- Pikabot (successore di Qakbot), sviluppato da mecor.

- DarkGate e HVNC, noleggiati da Rastafareye con contratti anche da 1 milione USD/anno per esclusività.

- IcedID (Anubis), utilizzato come loader attraverso DLL con nomi randomizzati (besogon728, haval462).

- LummaC2, utilizzato sia come stealer che come dropper, con meccanismo di esfiltrazione via AnyDesk.

Il gruppo mantiene un modello di subscription e brokeraggio malware, partecipando anche ad affiliazioni con altri gruppi RaaS come Cactus e Rhysida, con trasferimenti documentati fino a 600.000 USD per servizi di encryption o supporto logistico. Questo dimostra una convergenza tattica tra RaaS di seconda generazione, che operano in una logica sinergica e non più esclusivamente competitiva.

Ascension Health: attacco fallito, conseguenze strategiche e rebranding

Il fallimento tecnico nell’attacco ad Ascension Health ha rappresentato un turning point: la mancanza di cifratura ha costretto il gruppo a rilasciare la chiave di decryption, temendo sanzioni politiche e ritorsioni legali. In risposta, GG ha convocato una riunione interna, decretando la dismissione progressiva dell’infrastruttura Black Basta (cambio VPN, VPS, SIM, server) e l’inizio dello sviluppo di un nuovo locker indipendente, scritto in C e ASM.

Il nuovo progetto, gestito da mecor, è pensato per operare su architettura containerizzata (Docker) con componenti disaccoppiati (chat, blog, admin) e utilizzo di hosting fidato in Abkhazia, attivo da oltre 15 anni. Il piano prevede:

- MVP per locking Windows ed ESXi entro giugno 2024.

- Debug completo entro luglio.

- Deployment attivo entro settembre, con onboarding esclusivo.

L’intera operazione è strutturata per non essere riconducibile a Black Basta, includendo UI redesign, separazione dei canali di comunicazione e rimozione di firme condivise.

Contesto politico-criminale: protezione statale e condizionamenti strategici

Il contesto geopolitico è un elemento cardine: GG rivendica contatti diretti con l’intelligence russa, riferendosi a “green corridors” per l’estrazione da paesi terzi (es. Armenia), e menzionando esplicitamente FSB, FSO e Dipartimento K come soggetti attivi nelle operazioni.

Le comunicazioni interne dimostrano che:

- Attacchi a paesi “amici” (Cina, Israele) sono evitati o soggetti a trattative.

- Le operazioni offensive sono modulate anche in funzione del conflitto in Ucraina (SMO), e riferimenti come “il nonno” indicano coperture di vertice.

- L’intelligence russa possiede capacità d’intervento internazionale per bloccare richieste Interpol, rafforzando la percezione d’impunità.

Black Basta come blueprint del crimine informatico moderno

L’analisi delle chat trapelate offre un insight senza precedenti sul funzionamento di un’operazione cybercriminale contemporanea su scala globale. Black Basta non è solo un gruppo ransomware, ma una struttura aziendale a tutti gli effetti, con governance, finanza, sviluppo R&D, gestione risorse umane, e relazioni geopolitiche.

La presenza di AI come forza moltiplicatrice, la stratificazione tecnica del framework Breaker, e l’alleanza trasversale tra malware loader e RaaS consolidano la tesi che il cybercrime moderno ha raggiunto un livello di industrializzazione e coesione interna difficilmente contrastabile con strumenti di sola difesa reattiva.

Le chat leak non solo rivelano le vulnerabilità interne del gruppo, ma rendono evidente che, anche in caso di rebranding, la persistenza dell’impianto culturale, tecnico e relazionale non può essere dismessa facilmente. Combattere entità come Black Basta richiede una combinazione di intelligence, disruption proattiva e pressione geopolitica su attori statali che forniscono implicitamente – o esplicitamente – protezione e infrastrutture.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.