Il 25 marzo 2025 segna una data particolarmente intensa per il settore della cybersicurezza e dell’affidabilità dei servizi digitali. In un solo giorno, sei tra le più importanti realtà tecnologiche al mondo – Google, Microsoft, Veeam, Broadcom e Cloudflare – hanno rilasciato aggiornamenti o segnalazioni relative a vulnerabilità gravi, problemi di stabilità o incidenti operativi. Il quadro complessivo mostra non solo l’ampiezza delle superfici di attacco digitali, ma anche la complessità sempre maggiore nella gestione sicura di infrastrutture cloud, sistemi operativi e framework web.

Chrome si aggiorna per Windows: corretto zero-day

Google ha distribuito l’aggiornamento stabile di Chrome per Windows alla versione 134.0.6998.177/178, disponibile progressivamente per gli utenti nei prossimi giorni. L’aggiornamento contiene una patch di sicurezza critica per la vulnerabilità CVE-2025-2783, classificata con severità “alta”. Questa vulnerabilità riguarda una gestione errata dei handle in Mojo, una componente interna del browser, e colpisce in maniera specifica i sistemi Windows.

Il bug è stato segnalato da ricercatori di Kaspersky, Boris Larin e Igor Kuznetsov, il 20 marzo 2025, e Google ha confermato l’esistenza di exploit attivi in circolazione. Per ragioni di sicurezza, i dettagli tecnici rimarranno riservati finché la maggior parte degli utenti non avrà installato la correzione.

L’importanza di questo aggiornamento risiede anche nel fatto che Mojo è un framework di comunicazione inter-processo su cui si basano diverse parti del browser. Una falla in questa componente può avere implicazioni estese sulla sicurezza della sandbox e sulla stabilità generale del sistema.

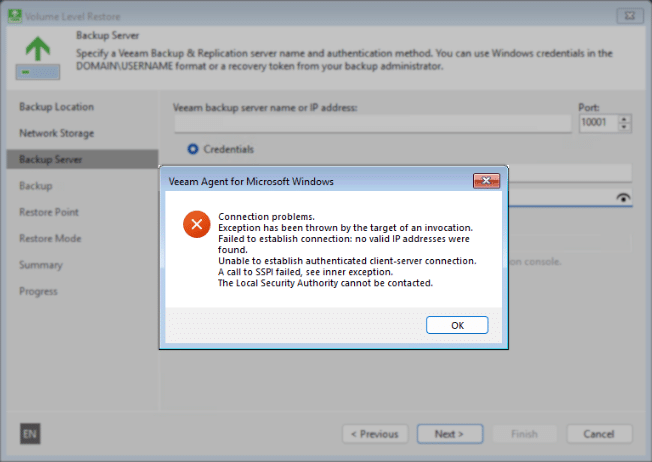

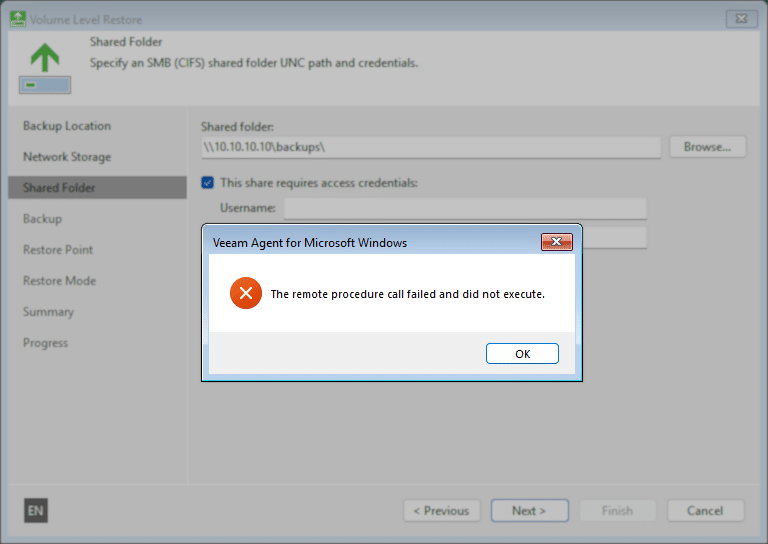

Problemi con i supporti di ripristino Veeam su Windows 11 24H2

Veeam ha pubblicato un avviso relativo a una criticità con la Recovery Media per i sistemi aggiornati a Windows 11 versione 24H2. Il supporto di ripristino generato da una macchina potrebbe non includere i driver proprietari necessari per l’inizializzazione corretta dell’hardware su un altro dispositivo, in particolare per controller RAID, schede wireless e interfacce di rete.

La problematica deriva dal fatto che il Veeam Recovery Media si basa su Windows RE (Recovery Environment), contenente componenti proprietari del sistema operativo non redistribuibili. Di conseguenza, ogni Recovery Media deve essere generato localmente sul dispositivo da proteggere, soprattutto se utilizza driver non standard.

In ambito enterprise, questo può tradursi in interruzioni nei processi di disaster recovery, qualora non venga garantita l’omogeneità tra dispositivi o la preparazione di media aggiornati per ogni configurazione hardware.

Microsoft rilascia KB5051987 per Windows 11: guida tecnica all’installazione

Microsoft ha rilasciato il bollettino KB5051987, relativo alla build 26100.3194 del sistema operativo Windows 11, pubblicata l’11 febbraio 2025, ma ancora attuale in termini di supporto e installazione. L’aggiornamento include componenti di sicurezza estesa, pertanto non viene distribuito automaticamente tramite Windows Update ma deve essere installato manualmente tramite DISM o PowerShell, con l’ordine corretto dei pacchetti.

La procedura prevede:

- download dei file .msu dal Microsoft Update Catalog;

- inserimento dei pacchetti in un’unica directory locale;

- utilizzo dei comandi

DISM /Online /Add-PackageoppureAdd-WindowsPackageper l’installazione.

L’aggiornamento è valido sia per sistemi già attivi sia per immagini montate di Windows, rendendolo un componente essenziale per amministratori IT e operatori di deployment automatizzato.

Broadcom non comunica patch, ma richiama gli utenti al portale di supporto

Broadcom, in data 25 marzo 2025, ha emesso una notifica generica attraverso il proprio Support Content Notification, senza dettagliare vulnerabilità specifiche ma invitando gli utenti a collegarsi al proprio portale per accedere ai casi tecnici. L’avviso risulta scarno di contenuti tecnici ma conferma la presenza di issue aperti e l’adozione del consueto canale di segnalazione diviso in supporto tecnico e non tecnico.

La scelta di non pubblicare dettagli nel comunicato pubblico potrebbe essere legata alla gestione riservata di vulnerabilità di tipo zero-day o a incidenti in fase di valutazione. L’assenza di una CVE pubblica associata alla comunicazione conferma che, almeno per ora, non si tratta di una falla confermata con impatti critici.

Next.js sotto attacco: CVE-2025-29927 consente potenziale bypass dell’autenticazione

Rapid7 ha divulgato una nuova vulnerabilità critica classificata come CVE-2025-29927 nel framework Next.js, utilizzato per sviluppare applicazioni web con React. Il problema risiede nella gestione delle middleware di autorizzazione, che possono essere aggirate tramite manipolazione dell’header della richiesta.

L’impatto è fortemente dipendente dalla configurazione dell’applicazione. In alcuni casi, può portare a un bypass completo del sistema di autenticazione, in altri non ha effetti rilevanti se l’autenticazione avviene lato server. Le versioni affette sono le seguenti:

- da 13.0.0 a 13.5.9 (corretto in 13.5.9)

- da 14.0.0 a 14.2.25 (corretto in 14.2.25)

- da 15.0.0 a 15.2.3 (corretto in 15.2.3)

- da 11.1.4 a 12.3.5 (corretto in 12.3.5)

L’organizzazione invita gli sviluppatori a non affidarsi unicamente alle middleware per la sicurezza, integrando controlli lato server o API.

Parallelamente, Rapid7 segnala una seconda vulnerabilità non ancora associata a una CVE nel software CrushFTP, che permette accesso HTTP(S) non autenticato. La falla è presente sia nella versione 10 che nella 11 del software e può essere mitigata attivando la funzione DMZ. La correzione è disponibile nella versione CrushFTP 11.3.1.

Cloudflare: incidente di credenziali su R2 provoca interruzione di servizio

Cloudflare ha pubblicato un dettagliato report su un grave incidente verificatosi il 21 marzo 2025, in cui tutti gli upload e circa il 35% dei download globali sulla piattaforma R2 (servizio di object storage compatibile con S3) sono falliti per oltre un’ora. La causa è stata un errore umano durante la rotazione delle credenziali, in cui le nuove chiavi sono state erroneamente distribuite all’ambiente di sviluppo anziché a quello di produzione.

Quando le credenziali precedenti sono state rimosse, il sistema di produzione ha perso la capacità di autenticarsi con il backend storage. I servizi impattati includono:

- R2: fallimento completo degli upload e parziale dei download;

- Images: fallimento del 100% delle operazioni di caricamento;

- Stream: blocchi video frequenti e mancata disponibilità di contenuti live;

- Cache Reserve: aumento delle richieste agli origin server;

- Log Delivery: ritardi fino a 70 minuti nella consegna dei log;

- Vectorize: fallimento di tutte le operazioni di scrittura e degrado nei read query.

Cloudflare ha riconosciuto l’errore e ha annunciato cambiamenti procedurali per evitare che un simile problema si ripeta, tra cui il rafforzamento dei controlli nei processi di rotazione chiavi, l’adozione obbligatoria di strumenti di deployment automatizzati e l’estensione del sistema di health check per monitorare le credenziali attive.

Cosa succede quando sistemi e framework non sono aggiornati?

L’intersezione tra aggiornamenti di sicurezza, gestione delle credenziali, middleware applicativi e strumenti di recovery evidenzia un problema strutturale sempre più rilevante: la fragilità sistemica delle infrastrutture software moderne. Il 25 marzo 2025 fornisce un quadro nitido di come anche i servizi più consolidati – dai browser come Chrome, alle infrastrutture di storage come R2, passando per i framework come Next.js – possano essere esposti a vulnerabilità critiche o interruzioni rilevanti.

Un browser ampiamente usato come Google Chrome, compromesso da una falla attivamente sfruttata, può aprire la porta a campagne di phishing o exploit drive-by in modo trasversale, colpendo miliardi di dispositivi. La sua diffusione implica che anche una singola vulnerabilità rappresenta un rischio globale, aggravato dall’intervallo temporale necessario per applicare gli aggiornamenti a livello di massa.

Analogamente, il bug di Next.js tocca direttamente lo sviluppo front-end di applicazioni React, un ecosistema su cui si basano migliaia di webapp in ambito aziendale, commerciale e governativo. Il rischio è particolarmente elevato per le organizzazioni che affidano alla middleware web la gestione completa dell’autenticazione: in contesti di software-as-a-service o portali sensibili, un bug di questo tipo può facilmente essere sfruttato per accedere a dati riservati.

Il caso CrushFTP introduce un’altra dimensione: i software di trasferimento file sono storicamente tra i bersagli preferiti degli attaccanti, soprattutto nei ransomware group. L’assenza di autenticazione su porte HTTP/S espone a scenari di compromissione remota totale, come già avvenuto in passato con zero-day non corretti tempestivamente.

In termini infrastrutturali, il problema registrato da Cloudflare rivela come anche un errore banale nella rotazione delle credenziali possa causare un blocco completo dei servizi mission-critical. L’incidente ha avuto effetti a catena su servizi utilizzati da milioni di utenti finali, rallentando download, video, metriche e log. È significativo notare che la piattaforma abbia impiegato oltre un’ora per risolvere il problema, proprio a causa della difficoltà di identificare la causa originaria in assenza di visibilità completa.

Infine, l’avviso di Veeam sulla compatibilità del Recovery Media con Windows 11 24H2 mette in luce quanto la gestione del backup e del disaster recovery resti un anello debole in contesti enterprise. L’impossibilità di utilizzare recovery image su macchine con configurazioni hardware differenti può bloccare intere procedure di ripristino, vanificando gli investimenti in sicurezza e resilienza.

Cosa è CrushFTP, e perché può essere un punto d’ingresso critico?

CrushFTP è un software per il trasferimento sicuro di file usato da organizzazioni pubbliche e private per scambiare dati sensibili via protocolli FTP, SFTP, HTTP/S e WebDAV. Supporta la configurazione DMZ e l’autenticazione avanzata, ma proprio per la sua esposizione alla rete e per la gestione di contenuti confidenziali, rappresenta un vettore di attacco privilegiato.

La vulnerabilità rilevata da Rapid7 dimostra che, se non correttamente configurato o aggiornato, CrushFTP può essere sfruttato senza autenticazione, soprattutto in assenza di funzione DMZ attiva. In passato, exploit simili sono stati utilizzati da attori statali e gruppi criminali per accedere a infrastrutture sensibili in ambito sanitario, energetico e governativo.

Ti è piaciuto questo contenuto? Iscriviti alla nostra newsletter settimanale

Seguici su Google News iscrivendoti al canale

La giornata del 25 marzo 2025 mostra con estrema chiarezza quanto aggiornamenti tempestivi, test di integrazione, monitoraggio continuo e resilienza architetturale siano diventati elementi imprescindibili nella gestione delle piattaforme IT moderne. I rischi non sono più teorici: impattano sistemi operativi, cloud, browser, librerie di sviluppo, strumenti di backup e componenti web mission-critical.

Ogni anello della catena digitale, se trascurato o lasciato esposto, può causare danni sistemici, con conseguenze su sicurezza, performance e fiducia degli utenti. La sfida è ormai quella di trasformare le buone pratiche in prassi operative quotidiane, attraverso automazione, strumenti di verifica dinamici e una governance tecnica solida e trasversale.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.