A quattro anni dall’ondata globale di attacchi legata a ProxyLogon, ESET annuncia di aver finalmente identificato e smascherato completamente FamousSparrow, un gruppo APT attivo dal 2019 e legato a operazioni di spionaggio mirato contro target di alto profilo nel settore governativo, militare, turistico e dell’hospitality. Attraverso un’analisi retroattiva su dati precedentemente non attribuiti, gli analisti hanno collegato in modo inequivocabile le attività del gruppo alla backdoor MoonBounce e a un set di TTP (tattiche, tecniche e procedure) coerenti con lo spionaggio persistente e mirato.

L’identificazione di FamousSparrow è il risultato di un’indagine pluriennale basata su campioni raccolti in attacchi avvenuti tra il 2019 e il 2022, ma anche su varianti non ancora documentate scoperte durante i primi mesi del 2025. I dati raccolti hanno permesso di delineare con precisione il profilo operativo del gruppo, le infrastrutture utilizzate e i paesi colpiti, con evidenze dirette in Europa, Medio Oriente, Sud America e Asia.

MoonBounce e i server Exchange vulnerabili: sfruttamento mirato delle falle ProxyLogon

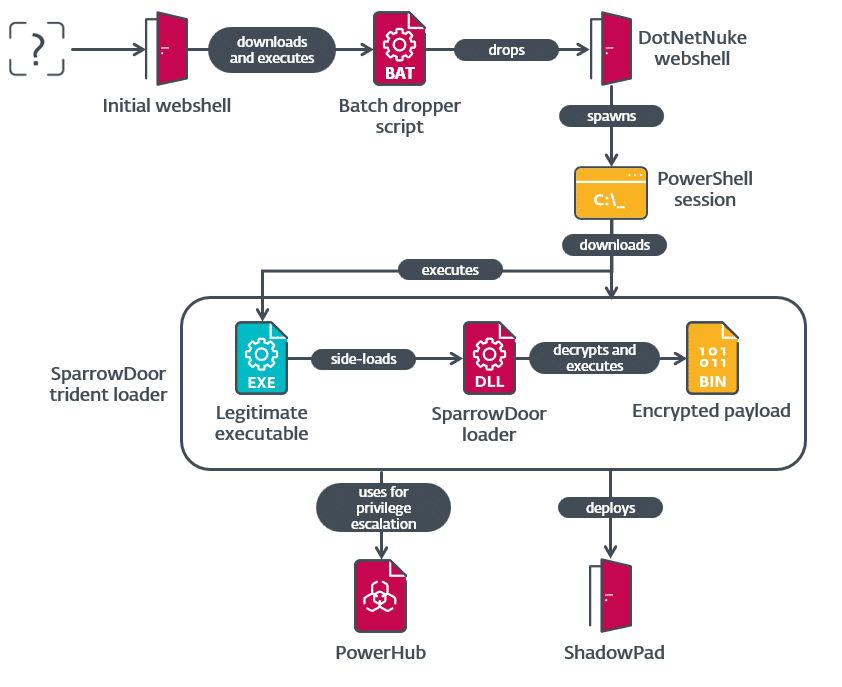

Uno degli elementi chiave che ha permesso di attribuire con certezza gli attacchi a FamousSparrow è l’impiego sistematico della vulnerabilità ProxyLogon, sfruttata nei server Microsoft Exchange per ottenere accesso remoto con privilegi elevati. Le intrusioni avvenivano attraverso un webshell caricata nel contesto IIS del server Exchange, che permetteva movimenti laterali, creazione di nuovi utenti, esecuzione arbitraria di comandi PowerShell e caricamento della backdoor principale.

La backdoor più avanzata identificata, MoonBounce, risiedeva in forma stealth nel firmware UEFI, rendendola particolarmente difficile da individuare con normali strumenti di sicurezza. Questo strumento consentiva al gruppo di mantenere piena persistenza tra riavvii, invisibilità alle scansioni e la possibilità di iniettare payload direttamente in memoria, senza scrivere su disco.

Il gruppo adottava anche tool customizzati per evitare detection, inclusi scanner di rete invisibili e downloader con comportamento “sleeping”, che riducevano l’impatto sulle performance del sistema compromesso. Queste tecniche sono risultate coerenti con una minaccia persistente avanzata a lungo termine, finalizzata al furto di documenti, credenziali e dati riservati.

Falsi siti hotel e backdoor SparklingGoblin: spear-phishing e geo-targeting delle infezioni

Parallelamente agli attacchi via Exchange, FamousSparrow ha condotto una campagna di spear-phishing molto curata, rivolta a dipendenti di hotel di lusso e catene alberghiere internazionali. Utilizzando email ben scritte, apparentemente provenienti da clienti o da portali di prenotazione, il gruppo induceva i destinatari a visitare siti web falsi costruiti ad arte, visivamente identici a quelli reali.

Una volta sulla pagina trappola, la vittima veniva indotta a scaricare un file eseguibile camuffato da modulo di prenotazione o richiesta informazioni. Questo file conteneva una variante della backdoor SparrowDoor, ora collegata al set SparklingGoblin, con capacità di cattura schermo, keylogging, tunneling HTTPS e persistenza tramite Run keys e Scheduled Tasks.

I server C2 associati erano localizzati in Asia e in hosting condivisi in Nord America. L’infrastruttura DNS era composta da domini a vita breve, con record TTL bassi, aggiornati dinamicamente attraverso provider noti per la scarsa profilazione dei clienti.

Attribuzione, linguaggio e segmentazione geografica: gli indizi portano a un attore statale

Secondo l’analisi linguistica del codice e dei commenti nei campioni disassemblati, il gruppo opererebbe in lingua cinese, con strutture sintattiche coerenti con un uso tecnico nativo. Anche la struttura dei documenti interni esfiltrati – tra cui file Excel, PDF istituzionali, fogli firma digitalizzati – rivela una forte attenzione a target diplomatici e militari, e in alcuni casi persino a documentazione relativa a strutture NATO e ambasciate europee in Medio Oriente.

Gli attacchi sembrano avvenire in fasi ben distinte: iniziale accesso tramite exploit, persistence tramite backdoor, fase di studio dell’ambiente, esfiltrazione mirata e spegnimento della C2. I periodi di inattività (fino a 6 mesi tra una fase e l’altra) e il rispetto degli orari lavorativi suggeriscono un gruppo con orari regolati e operatività organizzata.

Anche se l’attribuzione formale non è stata confermata da ESET, tutte le evidenze raccolte rientrano nel profilo di un gruppo APT sponsorizzato da uno stato, con risorse, continuità e obiettivi strategici chiari. FamousSparrow si inserisce così nella stessa categoria di gruppi come APT41, Mustang Panda e Gelsemium, con cui condivide tool, obiettivi e modalità di movimento.

Implicazioni e raccomandazioni: il rischio non è finito

Nonostante la chiusura dell’indagine e la neutralizzazione dei server C2, ESET invita alla massima prudenza. I sistemi compromessi da MoonBounce potrebbero non essere ancora stati rilevati, e le varianti di SparrowDoor potrebbero esistere in nuove campagne ancora non attribuite. Si raccomanda di:

- effettuare un audit completo dei server Exchange on-premise,

- verificare la presenza di firmware UEFI alterati,

- ispezionare cronologia e firme di Scheduled Tasks e Run keys,

- controllare il traffico verso domini con TTL basso o dinamico.

Ti è piaciuto questo contenuto? Iscriviti alla nostra newsletter settimanale

Seguici su Google News iscrivendoti al canale

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.