Il gruppo RedCurl, attivo dal 2018 con operazioni di cyber spionaggio aziendale, abbandona temporaneamente l’approccio silenzioso che lo ha reso famoso e introduce un nuovo strumento distruttivo: QWCrypt, un ransomware modulare e mirato progettato per attacchi selettivi su infrastrutture virtuali. Pur muovendosi all’interno dello stesso perimetro tecnico che lo ha sempre contraddistinto – discrezione, strumenti nativi e mancanza di clamore mediatico – RedCurl mostra con QWCrypt una strategia completamente orientata all’impatto infrastrutturale, puntando direttamente agli hypervisor.

QWCrypt come strumento di ransomware discreto per colpire infrastrutture virtuali

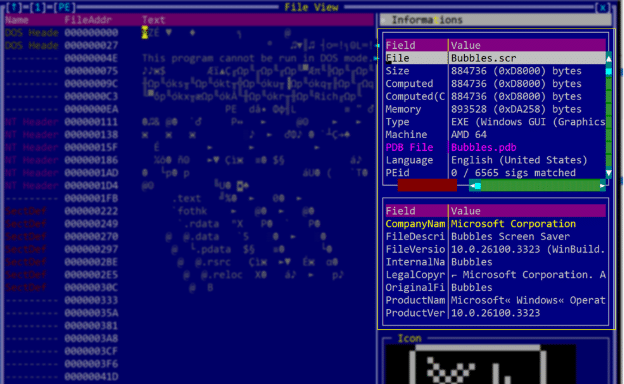

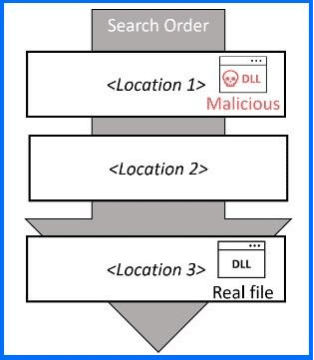

Il punto d’ingresso dell’infezione è una campagna di phishing mirato che utilizza un file .IMG mascherato da curriculum. All’interno, un file .SCR agisce da eseguibile, sfruttando DLL sideloading tramite una versione vulnerabile di ADNotificationManager.exe. Una volta attivato, carica la libreria netutils.dll, che scarica il payload principale, stabilisce la persistenza tramite task pianificati e opera in completa invisibilità, sfruttando solo strumenti di sistema.

A differenza di campagne ransomware classiche, QWCrypt non colpisce i dispositivi utente, ma agisce esclusivamente sugli hypervisor, lasciando attivi i nodi gateway per mantenere l’accessibilità di rete. In questo modo, il danno resta invisibile all’utente finale ma devastante per l’infrastruttura IT.

Strategia d’attacco su hypervisor: impatto massimo con visibilità minima

La distribuzione avviene tramite un archivio 7z cifrato, contenente lo script, l’eseguibile principale denominato rbcw.exe e strumenti di supporto. Gli script sono altamente personalizzati, con riferimenti diretti a hostname e strutture di backup interne. Il ransomware esegue due cicli per host e per hypervisor, garantendo la massima copertura. L’attacco, costruito per essere modulare e silenzioso, colpisce in modo mirato senza spegnere la rete né allertare sistemi periferici.

Una sola lista per descrivere i parametri di QWCrypt: controllo totale sull’operazione

Il comando rbcw.exe, scritto in Go e compresso con UPX, consente di regolare il comportamento del malware in base alle caratteristiche dell’ambiente bersaglio. Tra i parametri principali:

--hvattiva la cifratura delle macchine virtuali gestite da Hyper-V--excludeVMpermette di evitare i nodi gateway per preservare la rete--keyfornisce la chiave RSA e decritta anche la configurazione--nosddisattiva l’auto-cancellazione del payload--chachaseleziona l’algoritmo ChaCha20 al posto di AES--block-size,--skip-count,--minsize,--full-enc-lesscontrollano il comportamento durante la cifratura, migliorando le performance e l’offuscamento

Note di riscatto ibride e assenza di canali di leak: l’attacco rimane riservato

RedCurl non pubblica leak, non diffonde prove, né comunica tramite canali aperti. La ransom note, trovata nei sistemi compromessi, è un collage di contenuti presi da altri ransomware come LockBit, HardBit e Mimic, a ulteriore conferma dell’intento di mimetizzarsi e disorientare gli analisti.

L’ID vittima contenuto nella nota è collegato a una chiave RSA pubblica univoca, permettendo l’identificazione specifica per ogni attacco. Nessun caso documentato ha evidenziato riutilizzo della stessa chiave o della stessa configurazione, segnale che ogni attacco è confezionato ad hoc.

Tecniche living-off-the-land, esfiltrazione invisibile e movimento laterale non convenzionale

L’intero attacco si basa su tecniche LOTL (Living-off-the-Land). RedCurl sfrutta pcalua.exe, rundll32.exe, shell32.dll e certutil.exe, strumenti nativi del sistema operativo che non destano sospetti. Anche i movimenti laterali sono costruiti con grande attenzione: strumenti derivati da wmiexec-Pro e wmiexec-RegOut sono modificati per funzionare solo sulla porta 135, salvando output nei file temporanei o nel registro di sistema.

Per mantenere accesso remoto, secondo l’analisi di BitDefender, il gruppo impiega Chisel, un tunnel TCP-over-HTTP, e per la raccolta dati utilizza PowerShell, tasklist, WMI e esfiltrazione WebDAV. Gli URL malevoli identificati includono hxxps://my.powerfolder.com/webdav/utils/elzp.txt e hxxps://mia.nl.tab.digital/remote.php/dav/files/.

Indicatori di compromissione, persistenza e cancellazione log

Le attività dannose si concentrano in %AppData%\Roaming\BrowserSpec\, dove sono collocati file come rbcw.exe, rn.bat, term.exe e 7za.exe. La pianificazione dei task avviene con nomi contenenti stringhe base64 basate sul nome host, rendendo il rilevamento più complesso. Al termine dell’attività, il ransomware pulisce ogni traccia, eliminando file di log, strumenti e la configurazione usata.

RedCurl cambia modello: ransomware su commissione o strumento punitivo?

L’assenza di una campagna pubblica, la personalizzazione estrema e la mancata pubblicazione dei dati suggeriscono che QWCrypt non nasce per estorsione mediatica, ma per pressioni negoziali silenziose. Bitdefender ipotizza che RedCurl possa operare come gruppo mercenario, impiegando il ransomware come ritorsione per mancati pagamenti o come metodo diretto di estorsione privata, senza attirare l’attenzione delle autorità.

Ti è piaciuto questo contenuto? Iscriviti alla nostra newsletter settimanale

Seguici su Google News iscrivendoti al canale

Entrambe le ipotesi si allineano perfettamente al profilo del gruppo, che in oltre cinque anni non ha mai cercato pubblicità, prediligendo efficacia operativa e anonimato.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.