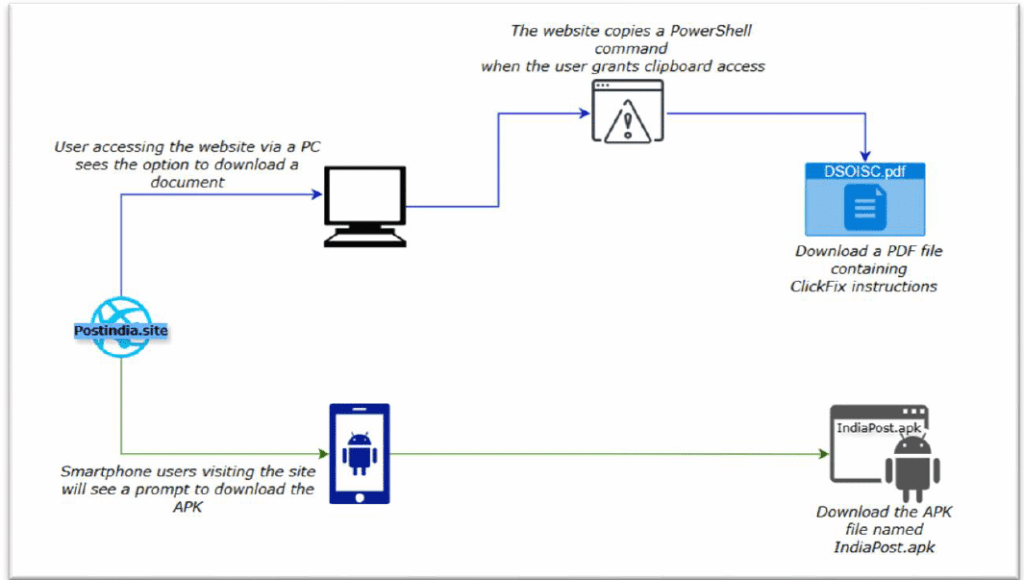

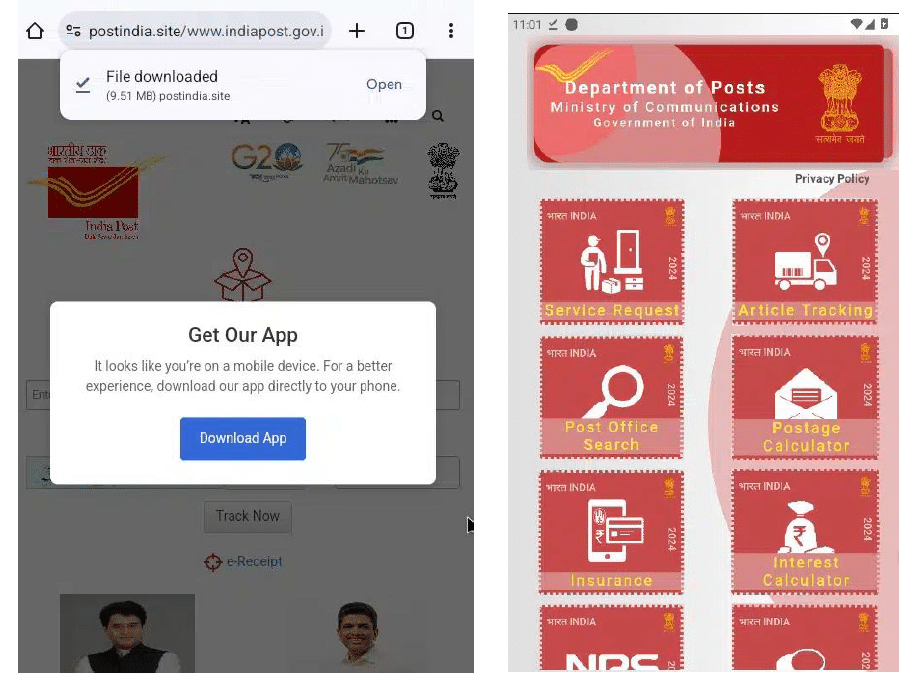

APT36, gruppo di cyberspionaggio legato al Pakistan, lancia una nuova campagna malevola che sfrutta un sito web apparentemente legittimo collegato al nome “India Post”. Una volta raggiunto, il sito identifica se il visitatore sta navigando da dispositivo mobile o desktop. In caso di accesso da smartphone, viene proposto il download di una finta applicazione denominata IndiaPost.apk. Questa applicazione, che si presenta graficamente come parte dell’ambiente Google, contiene codice dannoso progettato per accedere a contatti, file personali, geolocalizzazione e altre aree sensibili del dispositivo. Dopo l’installazione, l’app cambia automaticamente il proprio nome e l’icona per evitare di essere individuata facilmente dall’utente, garantendo così una presenza costante sul telefono anche in seguito al riavvio.

Cosa leggere

Tecniche di sorveglianza e raccolta dati su dispositivi Android

La finta app India Post non è solo uno strumento di infezione ma rappresenta un sistema completo di sorveglianza e furto di dati. Al suo interno, il codice permette la raccolta continua di documenti e file di vario tipo tra cui PDF, immagini e contenuti audio. Il malware è in grado di accedere ai dati anche in background, sfruttando API di Android che permettono l’esecuzione silente. La localizzazione dell’utente viene costantemente aggiornata, mentre tutti gli account di posta elettronica presenti sul dispositivo vengono individuati e trasmessi a un server remoto. La struttura è particolarmente efficace nei confronti di dispositivi Xiaomi e Oppo, sui quali il codice prevede specifiche funzioni per riattivarsi automaticamente. La persistenza è quindi garantita da un sistema che sfrutta il comportamento predefinito del sistema operativo in relazione alle applicazioni di sistema.

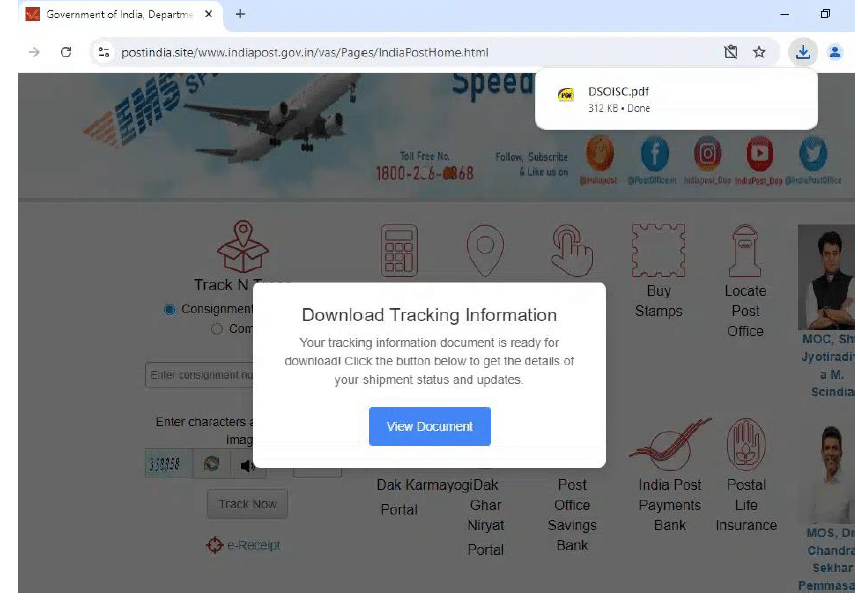

Attacco ai sistemi desktop con file PDF infetto e comandi PowerShell

Gli utenti desktop, raggiungendo lo stesso sito, vengono accolti da un file PDF appositamente modificato. Questo documento, presentato come modulo informativo, invita l’utente a incollare un comando nella finestra di esecuzione di Windows. Il trucco si basa sulla tecnica detta ClickFix: nel momento in cui la vittima apre la pagina HTML, un comando malevolo viene copiato automaticamente nella clipboard del sistema. Il PDF, apparentemente neutro, suggerisce di incollare quanto copiato nella finestra “Esegui” usando la combinazione di tasti Win + R. Il comando è un’istruzione PowerShell che avvia una connessione con un server remoto, predisposto per inviare ulteriori comandi o scaricare malware aggiuntivo. La natura della tecnica e il fatto che sfrutti direttamente l’interazione umana, senza richiedere vulnerabilità del sistema operativo, la rende particolarmente difficile da prevenire con gli strumenti di protezione tradizionali.

Prove dell’origine pakistana e coinvolgimento del programma governativo PMYLS

Uno degli elementi più rilevanti dell’analisi tecnica condotta da CYFIRMA riguarda i metadati del file PDF malevolo. Il documento risulta creato in ottobre 2024 e localizzato nel fuso orario UTC+5, ovvero quello del Pakistan. Ancora più significativo è l’attributo “autore” che riporta il nome “PMYLS”, acronimo di Prime Minister Youth Laptop Scheme, un programma governativo pakistano noto per la distribuzione di computer portatili agli studenti. Tale dettaglio indica che l’ambiente di sviluppo del documento truffa potrebbe coincidere con uno dei dispositivi distribuiti nell’ambito del progetto, suggerendo un coinvolgimento strutturale o perlomeno la compromissione di risorse ufficiali a fini malevoli. Il sito postindia[.]site e l’indirizzo IP a cui comunica, attivo al momento della campagna, sono stati identificati come parte dell’infrastruttura usata da APT36.

Struttura e operatività di APT36 nelle campagne contro obiettivi indiani

APT36, noto anche come Transparent Tribe, è attivo dal 2013 e concentrato su obiettivi indiani di interesse strategico. Le operazioni del gruppo hanno come bersaglio amministrazioni pubbliche, istituzioni educative, contractor militari, personale governativo e aziende nel settore aerospaziale. L’approccio è multipiattaforma e si basa sull’uso di malware personalizzati, tra cui Crimson RAT per ambienti Windows, Poseidon per sistemi Linux, e varianti Android costruite con linguaggi moderni come Rust, Golang e Python. Le comunicazioni con i server di comando e controllo avvengono attraverso canali legittimi tra cui Telegram, Discord, Slack e persino Google Drive, rendendo il traffico difficile da distinguere da quello comune.

Tecniche di attacco e persistenza impiegate nella campagna

Il gruppo utilizza metodi mirati e raffinati per garantire l’accesso iniziale ai dispositivi e mantenere la presenza una volta installato il malware. Sul fronte mobile, la forza dell’infezione risiede nella capacità di acquisire e conservare i permessi più critici tramite forzature successive. Il malware Android modifica inoltre il proprio package name e cambia icona, impedendo che l’utente lo identifichi tra le app installate. Sul lato desktop, la clipboard injection rappresenta una tecnica d’ingegneria sociale che aggira le difese sfruttando l’utente stesso come vettore di esecuzione. L’infrastruttura malevola è costruita su domini che imitano nomi istituzionali indiani e server cloud configurati per gestire grandi volumi di traffico in modo distribuito.

Indicazioni operative e rischio per l’ambiente istituzionale e aziendale indiano

La combinazione di app Android travestite da servizi pubblici, documenti PDF apparentemente inoffensivi e domini che simulano ambienti ufficiali indiani configura un rischio elevato per amministrazioni, aziende e università. La campagna rappresenta un attacco strategico a livello statale, in cui i confini tra cyberspionaggio e uso di risorse pubbliche malevole si sovrappongono.

Ti è piaciuto questo contenuto? Iscriviti alla nostra newsletter settimanale

Seguici su Google News iscrivendoti al canale

La tecnica ClickFix, in particolare, emerge come una nuova arma silenziosa in grado di colpire ambienti Windows attraverso la semplice pressione di tasti, aggirando firewall e antivirus. Il report CYFIRMA conclude che l’intera operazione è compatibile con le modalità operative storiche di APT36, ma aggiornata in chiave 2025 con una struttura modulare, reattiva e perfettamente integrata su più sistemi.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.