Il 27 marzo 2025, il team di ricerca sulle minacce di Qualys (Qualys Threat Research Unit – TRU) ha reso pubblica una scoperta significativa riguardante tre bypass delle restrizioni sulle user namespace non privilegiate in Ubuntu, introducendo una potenziale superficie d’attacco critica per sistemi aggiornati. I bypass, già comunicati responsabilmente al team di sicurezza Ubuntu il 15 gennaio 2025, permettono ad attori locali di creare namespace con capacità amministrative complete, compromettendo l’isolamento voluto dalle policy distribuite con le recenti versioni del sistema.

Nonostante i bypass non siano sufficienti per ottenere il controllo totale del sistema, il loro uso in combinazione con altre vulnerabilità (soprattutto nel kernel) può trasformarsi in un’escalation di privilegi di grande impatto, specialmente in ambienti containerizzati o con accesso multiutente.

Cosa leggere

Che cosa sono le user namespace e perché contano nella sicurezza Linux

Nel mondo Linux, le user namespace permettono di isolare utenti e privilegi all’interno di un contesto di esecuzione virtuale. La loro utilità è ben nota per la creazione di container e sandbox, ma presentano anche un rischio concreto per la sicurezza. In particolare, distribuzioni che consentono la loro creazione da parte di utenti non privilegiati ampliano considerevolmente la superficie d’attacco del kernel.

Ubuntu ha adottato un approccio proattivo già con la versione 23.10, introducendo restrizioni opzionali, poi abilitate per impostazione predefinita in Ubuntu 24.04. Le vulnerabilità emerse dimostrano però che tali difese non sono sufficienti, poiché gli attori possono comunque ottenere i privilegi amministrativi desiderati sfruttando i bypass scoperti.

Versioni di Ubuntu interessate: rischio presente da Ubuntu 24.04 in avanti

Le tre tecniche identificate da Qualys interessano tutte le versioni successive a Ubuntu 24.04, dove le restrizioni erano attive per default. Anche Ubuntu 23.10 è potenzialmente esposta se le protezioni sono state attivate manualmente.

I dettagli tecnici e la pubblicazione della proof-of-concept

I dettagli completi delle vulnerabilità sono stati resi disponibili da Qualys in un documento tecnico accessibile pubblicamente, pensato per i team di sicurezza e gli amministratori di sistema interessati ad analizzare il comportamento interno dei bypass.

In sintesi, i tre metodi consentono:

- la creazione forzata di namespace con privilegi root

- l’esecuzione di operazioni con capabilities elevate in ambienti altrimenti limitati

- il superamento delle protezioni AppArmor associate al controllo delle namespace

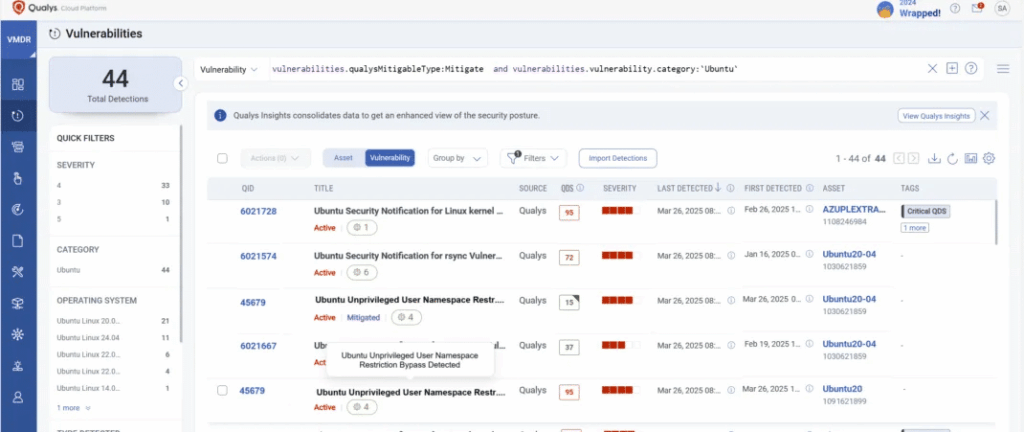

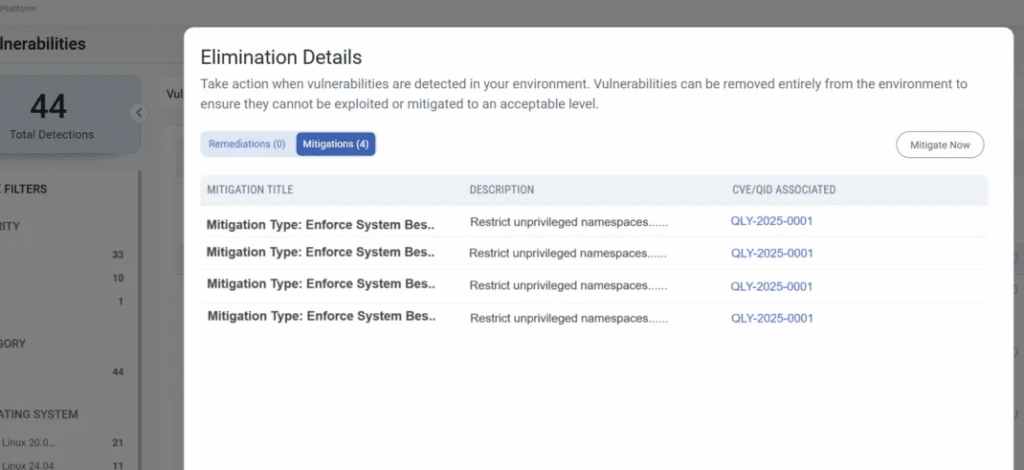

Mitigazione immediata con Qualys TruRisk Eliminate: risposta rapida e automatizzata

Per contrastare tempestivamente il rischio, Qualys ha aggiornato il proprio modulo TruRisk Eliminate, integrato nel Virtual Machine Detection and Response (VMDR). Il modulo consente alle organizzazioni:

- di assegnare automaticamente i QID (Qualys ID) rilevati alle squadre responsabili

- di distribuire i mitigatori direttamente dal pannello Qualys, senza ulteriori installazioni

- di lanciare job di mitigazione mirati per ciascun asset vulnerabile

Questa azione è possibile solo per chi utilizza già l’agente Qualys. Per i clienti non abilitati, è disponibile una versione trial gratuita tramite contatto con il Technical Account Manager.

Le mitigazioni proposte dai ricercatori TRU sono state testate internamente e consentono un contenimento immediato del rischio, pur non sostituendo una patch definitiva. È comunque raccomandato un testing in ambienti controllati, poiché i workaround proposti potrebbero interferire con servizi di produzione o causare comportamenti imprevisti nelle applicazioni sandboxate.

Un promemoria sul valore delle mitigazioni virtuali nella strategia di sicurezza moderna

Questo caso sottolinea un principio fondamentale: le patch non sempre sono disponibili, ma le minacce non aspettano. Le mitigazioni in tempo reale, anche temporanee, permettono di guadagnare tempo prezioso in contesti dove la sicurezza operativa è critica.

Organizzazioni che operano in ambienti Linux, in particolare con workflow containerizzati, ambienti multiutente o infrastrutture ibride, devono integrare strumenti che consentano di rispondere a vulnerabilità prima della distribuzione ufficiale della patch, riducendo così la finestra di esposizione.

Raccomandazioni finali e link per l’approfondimento

Per chi desidera esplorare più nel dettaglio le soluzioni suggerite e comprendere meglio i meccanismi di restrizione delle namespace in Ubuntu, sono disponibili:

- i dettagli tecnici dei bypass pubblicati da Qualys

- il post ufficiale di Ubuntu su AppArmor e le user namespace

- il modulo TruRisk Eliminate per test e mitigazioni