Sommario

Le tensioni cibernetiche internazionali si intensificano con una nuova ondata di attacchi informatici che coinvolge direttamente istituzioni governative e aziende strategiche in Francia, Olanda, Russia e Corea del Sud. In quattro indagini indipendenti pubblicate tra fine aprile e inizio maggio 2025, emergono con chiarezza l’estensione, la precisione e la matrice geopolitica delle offensive. Il gruppo APT28, affiliato al GRU russo, è ritenuto responsabile di dodici attacchi mirati in territorio francese. Parallelamente, attori legati alla Corea del Nord, identificati come Lazarus, hanno condotto una campagna di compromissione contro sei aziende sudcoreane sfruttando un attacco watering hole. Sul fronte olandese, il gruppo di hacktivisti pro-Russia NoName057(16) ha rivendicato una serie di attacchi DDoS contro infrastrutture pubbliche. Infine, in una mossa senza precedenti, è stato individuato un malware Android inserito in una falsa copia dell’app cartografica AlpineQuest, distribuito per spiare le forze armate russe.

Malware Android contro l’esercito russo: AlpineQuest trojanizzato per spiare le comunicazioni militari

Una versione compromessa dell’app di navigazione offline AlpineQuest è stata utilizzata per distribuire un malware Android progettato per raccogliere dati geoposizionati da dispositivi in uso alle forze armate russe. L’app alterata, non distribuita attraverso canali ufficiali, è apparsa in store di terze parti ed è stata diffusa tramite reti di file sharing, con un targeting esplicitamente rivolto a utenti in zone di operazioni militari.

Il malware, non ancora attribuito in modo definitivo, è in grado di accedere alla posizione GPS, al microfono, alla memoria del dispositivo, e di inviare regolarmente dati a server di comando e controllo localizzati fuori dalla federazione russa. L’uso dell’interfaccia familiare di AlpineQuest ha permesso di aggirare sospetti, sfruttando la fiducia dell’utente nel layout originale dell’app. L’analisi tecnica indica che il codice dannoso è in grado di attivarsi anche offline, raccogliendo dati che vengono trasmessi successivamente, in condizioni di rete favorevoli.

L’incidente apre interrogativi non solo sulle responsabilità geopolitiche dell’operazione, ma anche sull’integrità della supply chain delle app mobile usate in contesti tattici da forze statali.

Attacchi DDoS contro enti pubblici olandesi: il gruppo NoName057(16) rivendica le offensive

Nel corso dell’ultima settimana di aprile, diverse istituzioni pubbliche nei Paesi Bassi sono state colpite da una serie coordinata di attacchi DDoS, attribuiti al gruppo hacktivista NoName057(16). L’operazione ha preso di mira enti governativi, infrastrutture municipali e piattaforme digitali di servizio pubblico, rendendo i siti temporaneamente inaccessibili e provocando rallentamenti significativi nei servizi online.

Secondo il rapporto pubblicato da autorità olandesi, i responsabili hanno utilizzato botnet globali per generare un elevato volume di richieste, bypassando le protezioni standard e saturando i server. I messaggi di rivendicazione sono stati diffusi tramite il canale Telegram ufficiale del gruppo, che ha motivato l’attacco con il sostegno dichiarato dei Paesi Bassi all’Ucraina e alle sanzioni contro la Russia.

Sebbene non si siano verificati furti di dati o compromissioni interne, l’evento evidenzia l’aumento della pressione cyber a bassa intensità da parte di attori non statali, ma ideologicamente allineati con gli interessi strategici russi. Gli attacchi DDoS, pur non distruttivi, puntano a delegittimare le istituzioni colpite e a minarne la percezione di affidabilità digitale agli occhi del pubblico.

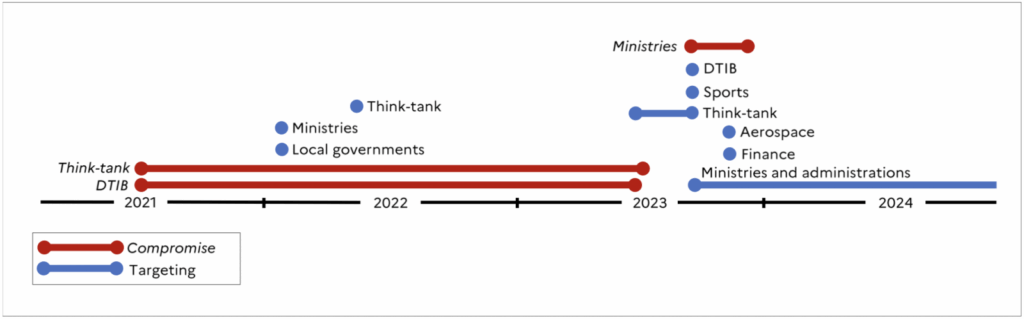

APT28 collegato a dodici cyberattacchi contro organizzazioni francesi: GRU nel mirino della diplomazia

L’agenzia nazionale per la sicurezza dei sistemi informativi francese (ANSSI) ha pubblicato un documento in cui attribuisce in modo diretto al gruppo APT28, anche noto come Fancy Bear, dodici attacchi condotti contro organizzazioni pubbliche e infrastrutture critiche tra 2021 e 2024. Gli attacchi si sono distinti per l’uso di tecniche stealth, la permanenza prolungata all’interno dei sistemi, e l’esfiltrazione selettiva di dati legati alla difesa, alla ricerca e alla diplomazia.

APT28, collegato al servizio d’intelligence militare russo GRU, ha sfruttato vulnerabilità note in software di comunicazione e accesso remoto, impiantando backdoor persistenti e osservando i flussi informativi delle reti interne. Il rapporto rivela che in alcuni casi l’accesso è rimasto attivo per oltre sei mesi senza essere rilevato, anche grazie all’uso di infrastrutture proxy geograficamente distribuite e cifratura personalizzata.

Il governo francese ha risposto con una nota ufficiale in cui denuncia l’aggressione informatica come atto ostile contro la sovranità nazionale, sollevando la questione a livello multilaterale presso l’Unione Europea e in sede NATO.

Lazarus compromette sei aziende sudcoreane in Operation SyncHole

Il gruppo Lazarus, identificato dalla comunità internazionale come un’unità cibernetica affiliata all’intelligence militare nordcoreana, ha condotto un’operazione mirata che ha portato alla compromissione di almeno sei aziende tecnologiche in Corea del Sud, tramite un attacco di tipo watering hole. L’operazione, denominata SyncHole, ha sfruttato una vulnerabilità presente in un middleware di autenticazione online, obbligatorio per l’accesso a servizi pubblici e piattaforme bancarie sudcoreane.

Il gruppo ha inserito codice malevolo in una libreria distribuita tramite aggiornamento forzato, attivando un meccanismo che iniettava malware modulare durante la visita del sito compromesso. Il payload principale permetteva l’esfiltrazione di documenti riservati, credential harvesting, e movimenti laterali all’interno delle reti aziendali. I settori colpiti includono difesa, infrastrutture digitali e fornitori di tecnologia per il governo centrale.

Secondo i ricercatori, l’operazione dimostra un altissimo grado di coordinamento tra intelligence e attori tecnici, e conferma la tendenza di Lazarus a sfruttare il punto di contatto tra regolamentazione obbligatoria e catene di fornitura digitali. I dati rubati non sono stati pubblicati, ma alcuni server di comando e controllo sono già stati disattivati dopo la divulgazione dell’attacco.

Tabella comparativa degli attacchi: origini, obiettivi e gruppi coinvolti

| Paese colpito | Attore | Obiettivo | Metodo | Data segnalazione |

|---|---|---|---|---|

| Russia | ignoto | esercito | malware Android via app trojanizzata | aprile 2025 |

| Paesi Bassi | NoName057(16) | infrastrutture pubbliche | DDoS | aprile 2025 |

| Francia | APT28 / GRU | enti governativi | intrusioni persistenti, esfiltrazione | aprile 2025 |

| Corea del Sud | Lazarus | aziende strategiche | watering hole tramite middleware | maggio 2025 |

L’analisi evidenzia una convergenza di metodi tra cyberwarfare statale, spionaggio e hacktivismo. Sebbene le motivazioni siano diverse, le tecniche impiegate – compromissione di fornitori, attacchi DDoS, backdoor stealth – indicano una maturazione operativa trasversale che coinvolge attori pubblici e non statali, mossi da finalità militari, ideologiche o geopolitiche.