Coldriver, sostenuto dallo stato russo, ha introdotto una nuova arma nella sua già pericolosa infrastruttura di cyberspionaggio: LOSTKEYS, un malware progettato per esfiltrare documenti sensibili da bersagli strategici in Occidente. Secondo quanto rilevato da Google Threat Intelligence Group (GTIG), la nuova campagna ha colpito diplomatici, ex funzionari militari, giornalisti e organizzazioni non governative, consolidando il ruolo di Coldriver come attore persistente nel cyberspionaggio geopolitico.

Un’evoluzione delle capacità offensive del gruppo Coldriver

LOSTKEYS rappresenta un importante sviluppo tecnico per Coldriver (conosciuto anche come UNC4057, Star Blizzard o Callisto). A differenza delle campagne precedenti incentrate principalmente sul phishing delle credenziali, questa nuova fase evidenzia un passaggio verso l’esfiltrazione diretta di documenti. Il malware agisce seguendo una lista predefinita di estensioni di file e directory da colpire, fornendo inoltre all’attaccante informazioni di sistema dettagliate e l’elenco dei processi in esecuzione sul dispositivo compromesso.

I dati di osservazione raccolti nei mesi di gennaio, marzo e aprile 2025 confermano che si tratta di una campagna attiva e in corso, indirizzata verso obiettivi di alto valore, con l’obiettivo dichiarato di sostenere gli interessi strategici della Federazione Russa.

Dinamica dell’infezione: dall’inganno iniziale al controllo del sistema

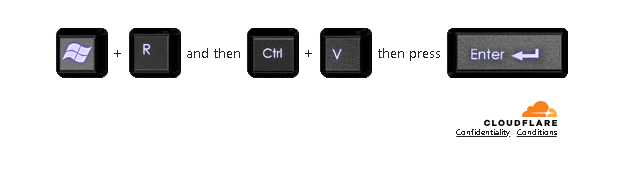

L’infezione tramite LOSTKEYS si innesca attraverso una catena d’attacco multistep, che inizia con un classico schema di ingegneria sociale: un sito web-trappola con un CAPTCHA falso. Dopo che l’utente “verifica” il CAPTCHA, il sito copia automaticamente un comando PowerShell negli appunti di sistema e invita l’utente a eseguirlo tramite il prompt “Esegui” di Windows.

Questa tecnica, pur essendo relativamente semplice, si dimostra efficace contro utenti meno esperti o sotto pressione, in particolare se inserita in un contesto credibile come un portale informativo, una piattaforma accademica o una simulazione di sito governativo.

Dalla raccolta credenziali all’esfiltrazione file: una strategia a più livelli

Il comportamento tipico di Coldriver, prima dell’introduzione di LOSTKEYS, prevedeva:

- La raccolta delle credenziali tramite email di phishing inviate a indirizzi personali o associati a ONG

- Il successivo accesso a caselle email compromesse da cui estrarre elenco contatti, archivi di posta elettronica e allegati sensibili

- In alcuni casi, la diffusione di malware per ottenere accesso persistente

Con l’introduzione di LOSTKEYS, il gruppo compie un ulteriore passo avanti. Non si limita più a raccogliere dati ospitati online, ma interagisce attivamente con i file locali del sistema. La funzione di filtro su estensioni specifiche consente di concentrare l’esfiltrazione solo su documenti potenzialmente utili, riducendo il traffico anomalo e migliorando la furtività.

Bersagli e obiettivi geopolitici: una campagna mirata

Le campagne di Coldriver nel 2025 hanno coinvolto figure chiave legate ai governi NATO, consulenti politici, giornalisti di aree critiche, think tank strategici e ONG attive nel contesto ucraino. Il gruppo non si limita alla raccolta passiva di informazioni, ma è stato coinvolto anche in operazioni hack-and-leak, come dimostrato da precedenti attacchi rivolti a funzionari britannici e a organizzazioni come la Free Russia Foundation.

La natura mirata degli attacchi, unita alla scelta di vittime con potenziale accesso a informazioni classificate o riservate, rafforza l’ipotesi secondo cui Coldriver operi direttamente per finalità di intelligence governativa russa, piuttosto che per fini economici o criminali comuni.

Contromisure e strategie di protezione avanzata

Google, attraverso il suo Threat Intelligence Group, utilizza l’analisi di queste minacce per rafforzare la sicurezza dei propri prodotti. Le misure consigliate per gli utenti a rischio includono:

- Iscrizione al programma di protezione avanzata di Google, progettato per soggetti ad alto profilo

- Attivazione della navigazione sicura avanzata in Chrome, che migliora il rilevamento delle pagine web malevole

- Aggiornamento costante del software su tutti i dispositivi connessi, inclusi browser e sistemi operativi

Queste pratiche, pur non essendo infallibili, alzano significativamente il livello di protezione contro attacchi come quelli condotti da Coldriver.

Riferimenti a campagne precedenti: SPICA e il continuum delle minacce

GTIG segue Coldriver da diversi anni. Nel 2024, aveva già documentato l’uso del malware SPICA, anch’esso parte del toolkit del gruppo, impiegato in campagne di phishing avanzato con finalità di accesso remoto. LOSTKEYS rappresenta la naturale evoluzione di questo arsenale, dotandosi di funzionalità di raccolta file più mirate e un sistema di comando più raffinato.

La persistenza del gruppo e la sua capacità di aggiornare rapidamente i propri strumenti indicano una struttura organizzata e ben finanziata, con legami operativi e probabilmente direzionali con servizi statali.

Perché le campagne di Coldriver vanno monitorate costantemente

Gli attacchi di Coldriver non rappresentano semplici incidenti informatici, ma costituiscono operazioni di spionaggio informatico orchestrate con precisione, che integrano ingegneria sociale, phishing mirato, esfiltrazione selettiva e in alcuni casi disinformazione tramite leak pilotati.

Per aziende, ONG e istituzioni governative occidentali, è essenziale trattare questi attori come una minaccia persistente avanzata (APT), adottando misure di sicurezza proattive e collaborando attivamente con strutture di threat intelligence.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.