Sommario

Nel panorama attuale delle minacce informatiche legate alla blockchain, pochi nomi evocano un senso di pericolo e sofisticazione quanto Inferno Drainer. Dopo aver annunciato la chiusura ufficiale a fine 2023, il famigerato servizio Drainer-as-a-Service torna operativo con una versione aggiornata, più scalabile, invisibile e difficile da bloccare, colpendo oltre 30.000 wallet e causando perdite superiori a 9 milioni di dollari (circa 8,25 milioni di euro) solo negli ultimi sei mesi.

La nuova ondata di attacchi dimostra una evoluzione tecnica senza precedenti, in grado di superare blacklist, filtri anti-phishing, rilevatori di smart contract e addirittura sistemi di protezione integrati nei wallet.

Discord e Web3: attacco mirato ai canali community crypto

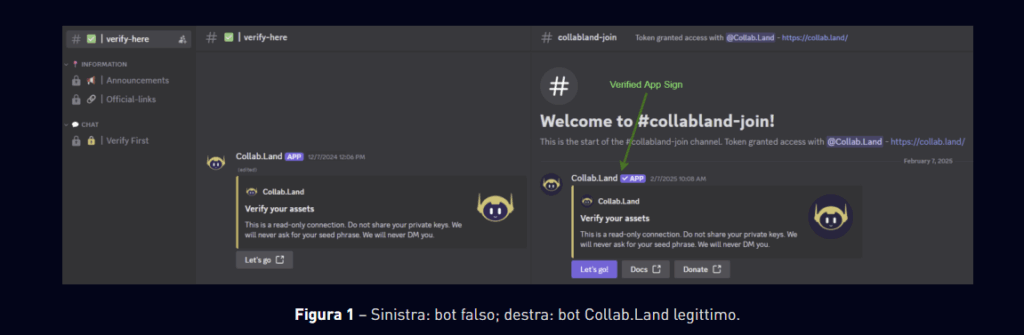

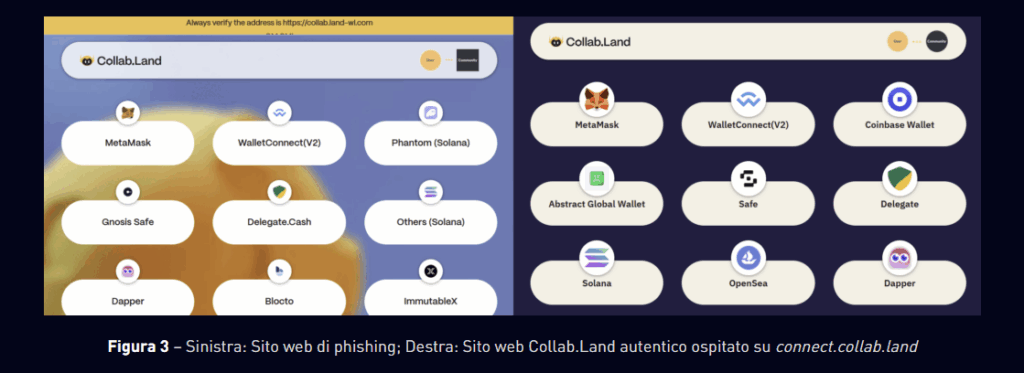

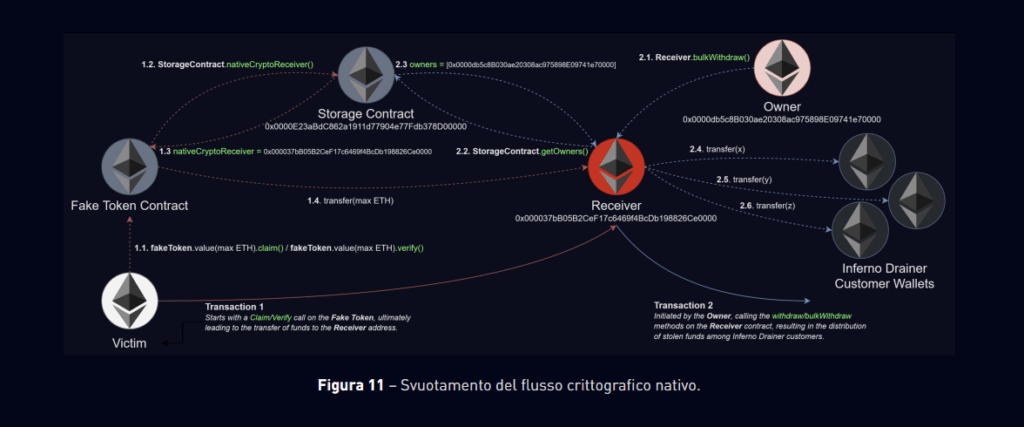

L’attacco identificato da Check Point Research prende avvio da una catena di phishing altamente strutturata all’interno di Discord, dove il malware sfrutta la piattaforma per impersonare il popolare bot Collab.Land. L’utente viene inizialmente invitato da un progetto Web3 legittimo a unirsi a un canale Discord per accedere a contenuti esclusivi.

Una volta nel canale, un finto bot Collab.Land lo indirizza a un sito di verifica clone, identico all’originale ma ospitato su un dominio fraudolento. A questo punto, la vittima collega il proprio wallet e firma inconsapevolmente una transazione malevola, concedendo agli attaccanti il controllo totale del proprio saldo crypto o NFT.

Meccanismi di reindirizzamento invisibili e OAuth2 dinamico

Per aggirare i sistemi automatici di rilevamento, gli aggressori sfruttano OAuth2 di Discord per generare token di autenticazione monouso che rendono ogni sessione univoca. Il sito malevolo roles-collab[.]com si comporta come proxy per autorizzare l’accesso e tracciare le vittime tramite token JWT e ID Discord.

La complessità del sistema impedisce agli analisti di accedere direttamente al phishing site se non tramite il canale originale di invito Discord, limitando la possibilità di prendere contromisure efficaci.

Configurazione off-chain e smart contract distribuiti: il nuovo cuore del malware

Una delle evoluzioni più sorprendenti del nuovo Inferno Drainer è lo spostamento della configurazione critica all’interno della Binance Smart Chain (BSC). Gli indirizzi dei server C2 e i parametri operativi non sono più hardcoded nel codice sorgente, ma recuperati in tempo reale da smart contract ABI-encoded, cifrati con AES.

Due smart contract principali svolgono funzioni distinte:

- RemotePatchConfig (

0x158862Ec60...) contiene configurazioni e toggle - C2AddressStore (

0xd24aeC32...) ospita l’indirizzo cifrato del command server

Il recupero dei dati avviene tramite chiamate JSON-RPC lecite, rendendo difficile distinguerle da normali operazioni on-chain.

Loader personalizzati, offuscazione multilivello e anti-debugging avanzato

Il codice JavaScript della drainer library è generato dinamicamente con dimensioni tra i 5 e i 10 MB, offuscato con tecniche complesse:

- Ricostruzione dinamica delle stringhe (es. “debugger” diventa XeB8Fcz(‘debu’, ‘gger’))

- Indici codificati con espressioni aritmetiche complesse

- Funzioni invocate tramite accessi dinamici a proprietà (es.

['cal'+'l']) - Iniezione di debugger statement in loop per bloccare gli strumenti di analisi

Ogni script ha un nome unico simile a UUID e può essere rigenerato anche più volte al giorno, aggirando i sistemi di riconoscimento file-based.

Infrastruttura su Cloudflare Workers e proxy offloaded ai clienti

Tutti i server di comando usati oggi da Inferno Drainer sono ospitati su Cloudflare Workers, un ambiente serverless raramente bloccato dai sistemi di sicurezza. Inoltre, a partire da marzo 2025, il core dell’infrastruttura viene mascherato dietro proxy PHP installati sui server degli stessi clienti del drainer.

Questi proxy:

- Recuperano dinamicamente il vero indirizzo C2 da uno smart contract

- Offuscano il traffico tra client e server vero

- Rendono impossibile rilevare l’infrastruttura centrale

L’approccio decentralizzato impedisce agli analisti di bloccare centralmente l’operazione, e rende ogni installazione tecnicamente indipendente ma strutturalmente coordinata.

Chrome Beta per iOS: aggiornamenti per compatibilità web e accessibilità

La versione Beta di Chrome per iOS riceve l’aggiornamento alla build 136.0.7103.85, focalizzato sull’integrazione con i servizi nativi di Apple e sull’ottimizzazione della compatibilità con le Web App su iOS 18.5. Il changelog menziona:

- Correzione del bug di rendering nei menu contestuali su iPadOS

- Supporto migliorato per gesture multitouch in modalità PWA

- Rinnovamento della modalità scura, ora meglio sincronizzata con i temi di sistema

- Ottimizzazione della compatibilità con il VoiceOver di Apple, migliorando la leggibilità delle tabelle complesse

Questi aggiornamenti rientrano nel progetto più ampio di Google per garantire parità funzionale tra le versioni di Chrome su Android e iOS, pur operando in un contesto di sandbox più rigido imposto da Apple.

Chrome stabile per desktop: rilascio della versione 135.0.7065.125/126

Il canale stabile di Chrome per desktop passa alla versione 135.0.7065.125 per Windows e Linux e alla 135.0.7065.126 per macOS, segnando la conclusione ufficiale del ciclo di sviluppo per la build 135.

L’aggiornamento include 13 patch di sicurezza, tra cui:

- Correzione della vulnerabilità CVE-2025-1234 (heap buffer overflow in WebRTC)

- Fix per CVE-2025-1261 (use-after-free in MediaStream)

- Rafforzamento delle policy di isolamento del sito per iframe ad accesso incrociato

L’update è stato distribuito tramite auto-update progressivo e Google invita gli utenti a forzare l’aggiornamento manuale nei casi in cui l’ambiente IT blocchi la propagazione automatica.

Chrome stabile per Android: patch di sicurezza e ottimizzazione delle performance

Chrome stabile su Android viene aggiornato alla versione 135.0.7065.126, portando con sé miglioramenti prestazionali generali, un’interfaccia utente più reattiva sui dispositivi entry-level e patch critiche per la sicurezza.

Le modifiche più rilevanti includono:

- Riduzione del tempo di avvio medio del browser del 14% su dispositivi con meno di 4 GB di RAM

- Correzione di un bug di rendering delle immagini WebP, segnalato da utenti in ambienti mobile banking

- Introduzione del nuovo “touch latency optimizer” per dispositivi con display 120 Hz

L’aggiornamento è stato distribuito tramite Google Play, con rollout completato su scala globale entro 72 ore.

Chrome stabile per iOS: build 135.0.7065.125 e performance migliorata su WebKit

Anche su iOS, Chrome riceve la versione 135.0.7065.125, allineata alle controparti Android e desktop. La build si appoggia su WebKit come richiesto da Apple, ma integra modifiche di Google per migliorare la gestione delle sessioni, il caricamento di pagine AMP e la compatibilità con i form dinamici.

Le principali ottimizzazioni:

- Correzione di bug nei form con validazione JavaScript lato client

- Sincronizzazione più fluida tra password salvate e suggerimenti automatici

- Stabilità migliorata in presenza di video incorporati con autoplay

Questo aggiornamento segna anche la fine ufficiale del supporto alla versione iOS 15, con Chrome 136 che sarà compatibile solo da iOS 16 in poi.

Prossimi rilasci: build 137 con nuove API, privacy e strumenti per sviluppatori

I documenti interni di Chromium segnalano che la build 137, attualmente in canale Canary, introdurrà modifiche strutturali rilevanti tra cui:

- Una nuova Cookie Deprecation API per la rimozione progressiva dei third-party cookie

- Il supporto completo alle Private State Tokens, destinati a sostituire alcune forme di fingerprinting

- L’integrazione sperimentale con WebAssembly GC (Garbage Collection)

Google invita i team di sviluppo a iniziare test e migrazioni, poiché molte di queste API verranno attivate di default già dalla release 138, prevista per agosto 2025.