L’inizio del 2025 segna un’escalation significativa nelle attività di spionaggio informatico attribuite al gruppo MirrorFace, entità statale allineata alla Cina e considerata un sotto-cluster dell’APT10. In una campagna individuata nel mese di marzo da Trend Micro, il gruppo ha preso di mira agenzie governative e istituzioni pubbliche in Giappone e Taiwan, impiegando nuove varianti dei malware ANEL e ROAMINGMOUSE. Il livello di sofisticazione tecnica, unito all’uso di infrastrutture legittime per l’invio dei payload, conferma l’elevato livello di preparazione operativa e l’intento sistematico di sottrarre dati strategici.

Attacco tramite spear-phishing: compromissione progressiva con vettori legittimi

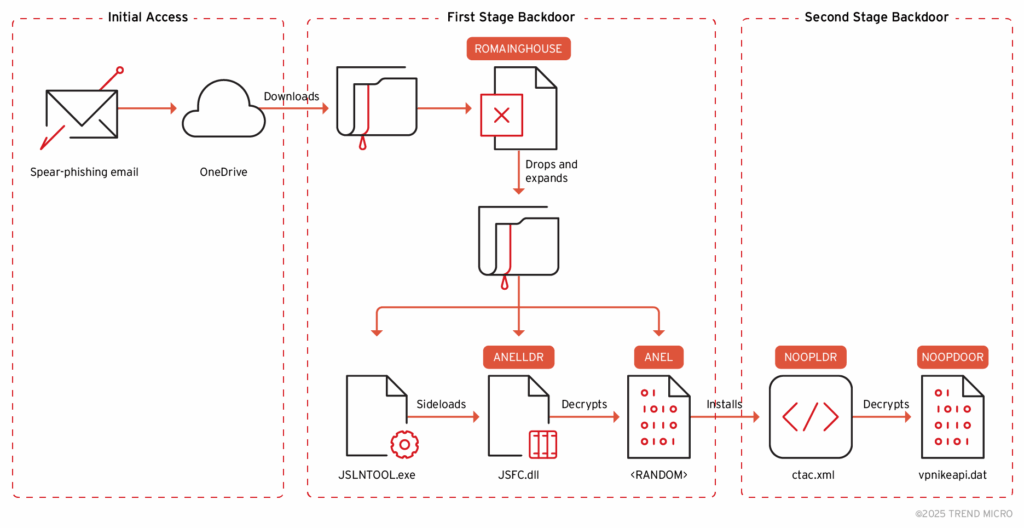

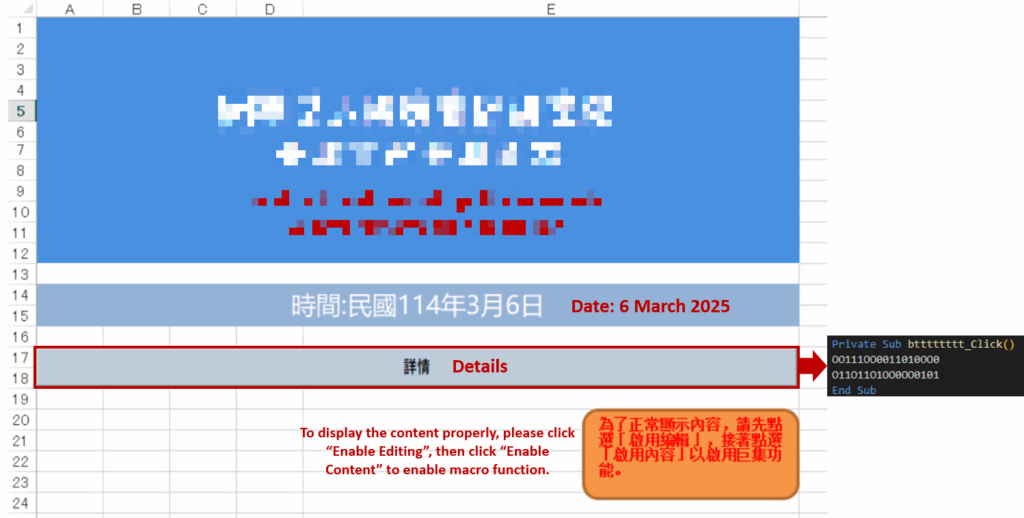

La campagna si avvia con l’invio mirato di email di spear-phishing, alcune delle quali risultano inviate da account legittimi compromessi, con lo scopo di eludere i filtri di sicurezza e aumentare la credibilità del mittente. All’interno del messaggio viene inserito un collegamento a un URL OneDrive, che scarica un archivio ZIP contenente un file Excel infetto e un dropper macro-attivato denominato ROAMINGMOUSE.

Il codice del dropper è progettato per decodificare l’archivio embedded tramite Base64 e per salvare i file su disco. Fra questi si trovano eseguibili legittimi di sistema, una libreria malevola cifrata e il payload ANEL, uno strumento già documentato in precedenti campagne del gruppo, ma ora dotato di nuove funzionalità. Il caricamento avviene per mezzo del meccanismo del sideloading, con cui il malware viene eseguito indirettamente tramite un file benigno associato, sfruttando così la fiducia implicita attribuita a processi come explorer.exe.

ANEL aggiornato: esecuzione in memoria e uso dei beacon object file

La versione del malware ANEL impiegata in questa nuova ondata introduce un comando aggiornato che consente l’esecuzione in memoria di beacon object file, ovvero file compilati in C che estendono le funzionalità post-exploitation dell’agente Cobalt Strike. Questo consente al gruppo di agire in modo modulare, caricando capacità avanzate senza lasciare tracce statiche sul disco.

Una volta installato il backdoor, gli attaccanti procedono alla raccolta di screenshot, mappatura dei processi attivi e analisi del dominio del sistema compromesso. In alcuni casi, sono stati rilevati utilizzi di SharpHide, uno strumento open source per l’occultamento dei processi, impiegato per facilitare il caricamento di un secondo impianto malevolo, NOOPDOOR, noto anche come HiddenFace.

NOOPDOOR e l’uso del DNS-over-HTTPS per nascondere il traffico C2

La nuova variante di NOOPDOOR rilevata durante questa campagna integra il supporto per DNS-over-HTTPS (DoH), una tecnica progettata per nascondere le richieste DNS all’interno di traffico HTTPS standard. Questo accorgimento rende estremamente difficile individuare i server di comando e controllo, poiché maschera le risoluzioni DNS tra le normali comunicazioni cifrate del browser o di altre applicazioni di rete.

NOOPDOOR rappresenta quindi una minaccia persistente e silenziosa, capace di sopravvivere nelle reti compromesse grazie alla capacità di mimetizzarsi nel flusso ordinario dei dati. L’insieme di tecniche adottate, dall’iniezione in memoria alla cifratura dei canali C2, dimostra che MirrorFace opera con una strategia d’attacco multilivello, orientata all’infiltrazione discreta e alla permanenza prolungata nei sistemi bersaglio.

Obiettivi strategici e contesto geopolitico: focus su infrastrutture e governance

Secondo gli analisti, la scelta di colpire istituzioni pubbliche e agenzie governative in Giappone e Taiwan si inserisce in un contesto di espansione delle capacità di intelligence del blocco cinese, con particolare attenzione ai dati riguardanti governance, proprietà intellettuale, infrastrutture e credenziali di accesso. L’uso ripetuto di malware come ANEL e NOOPDOOR in contesti diversi, compreso un attacco diplomatico all’Unione europea già tracciato nel 2024, conferma che il gruppo MirrorFace opera su scala transnazionale con finalità politiche precise.

Le organizzazioni che custodiscono dati ad alto valore strategico devono pertanto adottare misure di difesa proattive, aggiornare regolarmente i sistemi, implementare monitoraggio comportamentale e segmentazione della rete, oltre a bloccare i canali di comunicazione esterni non essenziali, come OneDrive o domini di file sharing in ambienti critici.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.