Una nuova ondata di attacchi mirati prende di mira SAP NetWeaver Visual Composer, componente centrale dell’architettura SAP per lo sviluppo visuale di applicazioni aziendali. La vulnerabilità CVE-2025-31324, classificata come critica, consente l’esecuzione di codice da remoto tramite caricamento abusivo di web shell. Gli attacchi, rilevati a partire dal 29 aprile 2025, sono attivamente sfruttati in ambienti produttivi, con impatti diretti su manifattura, supply chain e compliance normativa.

Secondo quanto riportato da Forescout, il gruppo dietro le attività è stato denominato Chaya_004 ed è associato a infrastrutture collocate prevalentemente su cloud provider cinesi come Alibaba, Tencent e Huawei Cloud, nonché a una rete di strumenti di test e comando sviluppati in lingua cinese.

CVE-2025-31324 consente l’upload di shell JSP e l’intercettazione di credenziali

La falla, presente nelle versioni 7.x di SAP NetWeaver Visual Composer, consente a un attaccante remoto di inviare richieste POST al punto di caricamento /developmentserver/metadatauploader, impiantando script maligni in JSP con nomi randomizzati (es. helper.jsp, cache.jsp). Tali file vengono poi utilizzati per scaricare payload da server esterni tramite comandi curl.

L’accesso alla shell permette:

- Disservizi SAP tramite manipolazione dei dati UDDI tra moduli come CRM, SCM e SRM

- Esfiltrazione di dati sensibili e configurazioni interne

- Harvesting di credenziali attraverso endpoint manipolati

- Movimento laterale verso componenti ad alta criticità, come SAP Gateway e HANA

- Violazioni normative nei contesti soggetti a GDPR, HIPAA e SOX

I target più colpiti finora risultano essere aziende manifatturiere, dove i sistemi SAP giocano un ruolo chiave nei processi di produzione e logistica.

L’infrastruttura Chaya_004: shell Supershell, backdoor Go e tool cinesi per il controllo remoto

La rete di controllo messa in piedi dal gruppo Chaya_004 sfrutta server di comando configurati con certificati SSL autoemessi e anomalie nel campo CN, usati come fingerprint dell’infrastruttura. Una delle shell principali individuate è SuperShell, tool sviluppato da un programmatore cinese, affiancato da NPS, SoftEther VPN, ARL, NHAS, Cobalt Strike e Pocassist – tutti strumenti orientati a test offensivi e gestione remota delle macchine infette.

L’indagine condotta da Forescout ha rilevato oltre 580 IP attivi legati a questi certificati anomali, molti dei quali distribuiti tra Cina, Singapore, Stati Uniti e Giappone. Alcuni IP sono associati a piattaforme automatizzate per la scansione di asset (Fofa, Quake, Subfinder) e per l’orchestrazione di exploit multi-vettore.

Tecniche di attacco: scansioni mirate, exploit PoC e server europei compromessi

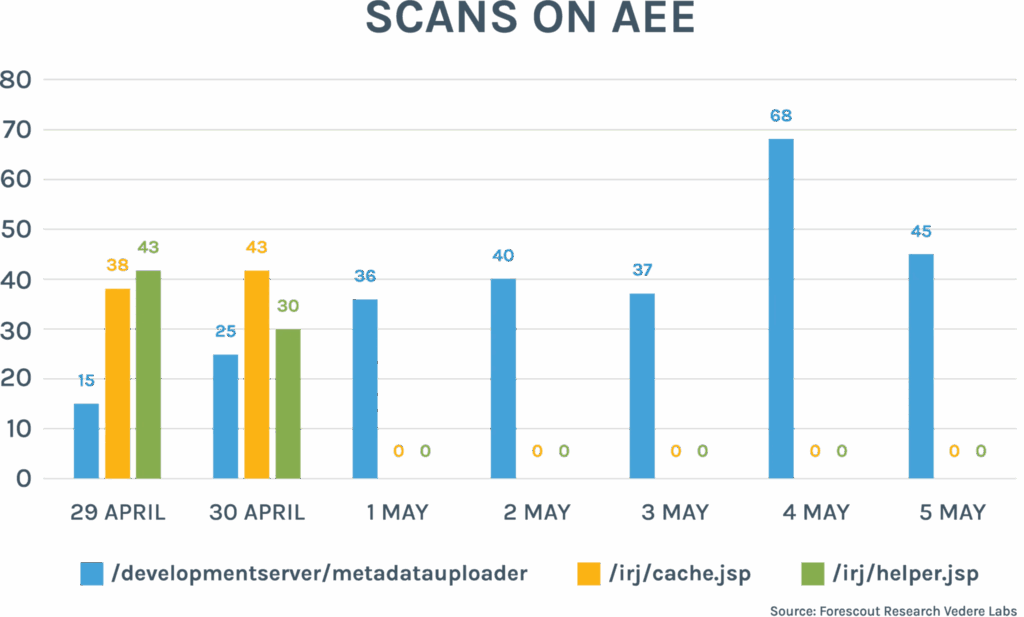

Il tracciamento dell’attività su AEE (Adversary Engagement Environment) di Forescout ha registrato centinaia di tentativi di scansione e exploit provenienti da IP europei e americani. I domini coinvolti si muovono tra provider noti per l’hosting low-cost o servizi VPN, tra cui Contabo GmbH, Scaleway, Nubes LLC e piccoli ASN polacchi.

Le analisi mostrano che le scansioni non sono puramente automatiche ma coordinano fasi distinte: scoperta, compromissione, installazione della shell e movimento laterale. Alcuni endpoint vulnerabili hanno mostrato crash di sistema durante le scansioni difensive, indicando configurazioni fragili e altamente esposte.

Forescout rilascia contromisure su tutta la linea di prodotti OT/IT

In risposta all’attacco, Forescout ha aggiornato in tempo reale la propria suite:

- eyeInspect, per la rilevazione deep packet e controllo di traffico anomalo su reti OT

- eyeFocus, per mappatura degli asset SAP vulnerabili e priorità nel patching

- eyeAlert, con nuove regole per identificare upload sospetti, shell JSP e attività correlate a curl

Questi aggiornamenti permettono il rilevamento sia reattivo che proattivo, integrando intelligence condivisa da Red Canary, CrowdSec, Vedere Labs e Onapsis.

Implicazioni geopolitiche e industriali di un attacco SAP in ambienti di produzione

Il fatto che la vulnerabilità CVE-2025-31324 sia sfruttata attivamente da un gruppo con infrastruttura localizzata in Cina, e che colpisca aziende manifatturiere e sistemi di supply chain, ha implicazioni strategiche rilevanti. La possibilità di compromettere Visual Composer apre un canale verso tutta la suite SAP, spesso integrata con sistemi ERP, magazzini automatici e database mission-critical.

La minaccia va oltre il furto di dati o i blocchi temporanei: un’infezione persistente su SAP può generare falsi dati gestionali, alterare flussi logistici e compromettere le metriche operative, incidendo direttamente sulla continuità aziendale e sulla sicurezza dei processi.