Coinbase conferma una violazione informatica che espone potenzialmente fino a 1 milione di utenti a un rischio economico superiore ai 370 milioni di euro, mentre le autorità statunitensi formalizzano nuove accuse contro altri 12 sospetti coinvolti in un furto di criptovalute da oltre 210 milioni di euro. Parallelamente, l’FBI rivela che funzionari pubblici sono stati presi di mira da deepfake vocali, mentre in Canada, Nova Scotia Power ammette un attacco informatico che ha compromesso dati personali e bancari dei suoi clienti. Le investigazioni, condotte da diverse agenzie federali e internazionali, delineano un panorama di attacchi multi-vettore, nei quali l’ingegneria sociale, le frodi vocali e la corruzione interna diventano armi di precisione nelle mani della criminalità informatica.

Il quadro che emerge è quello di una cyberinsicurezza sistemica, in cui exchange finanziari, agenzie governative e aziende pubbliche si trovano sotto pressione simultanea, e i modelli difensivi esistenti si dimostrano inadeguati a contenere minacce ibride.

Coinbase sotto attacco: fuga di dati da 1 milione di account e perdite possibili per 400 milioni

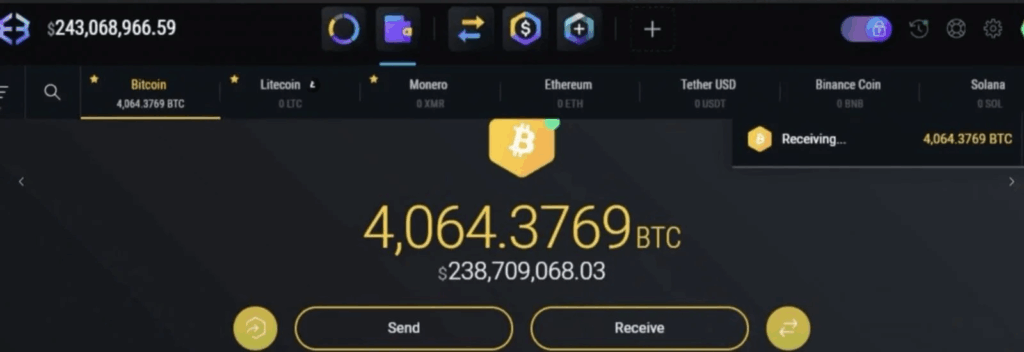

Coinbase ha ammesso una violazione dei sistemi interni, causata da una truffa sofisticata basata sulla corruzione di almeno un proprio dipendente, avvenuta tramite canali di comunicazione offuscati e false identità digitali. L’attacco ha permesso ai criminali di ottenere accesso privilegiato ai sistemi informatici interni dell’azienda e successivamente a una porzione limitata dei dati dei clienti, tra cui indirizzi email, cronologie di transazioni e documenti personali.

Secondo i primi riscontri confermati dalle indagini interne dell’exchange, l’accesso non ha compromesso direttamente i wallet o le chiavi private degli utenti, ma ha aperto la strada a campagne di phishing avanzate basate su informazioni reali, e quindi altamente credibili. Coinbase ha quantificato il rischio potenziale in oltre 400 milioni di dollari (circa 370 milioni di euro), una cifra che comprende sia perdite dirette, sia compensazioni ai clienti coinvolti.

L’azienda ha annunciato una stretta immediata sui protocolli di accesso interno e una revisione completa delle procedure di verifica identitaria dei propri dipendenti. Sono in corso anche collaborazioni con il Department of Homeland Security e l’FBI per identificare gli intermediari finanziari che hanno facilitato il riciclaggio dei fondi trafugati.

Agenti corrotti e informatori venduti: la talpa dentro Coinbase e il sistema truffaldino

Approfondimenti pubblicati da The Hacker News rivelano come almeno due impiegati o ex impiegati di Coinbase siano stati contattati e corrotti da gruppi esterni, che hanno offerto compensi in criptovaluta e trasferimenti internazionali per ottenere accesso privilegiato ai sistemi di supporto clienti.

Una volta inseriti nel backend, i malintenzionati hanno utilizzato tecniche di social engineering per richiedere reset di credenziali, inviare falsi link di verifica agli utenti e, in alcuni casi, modificare parametri di sicurezza per aggirare l’autenticazione a due fattori. Le attività illecite sono state parzialmente oscurate attraverso VPN commerciali e server proxy nei Caraibi e nell’Asia centrale.

Questa modalità operativa – un misto tra corruzione interna e attacco esterno – solleva interrogativi su quanto sia efficace l’approccio tradizionale alla sicurezza aziendale, basato sull’assunto che la minaccia arrivi dall’esterno. Al contrario, sempre più evidenze mostrano che i punti di accesso interni, se non costantemente monitorati, rappresentano la vulnerabilità principale in contesti ad alta intensità di dati come gli exchange crypto.

Dodici nuovi arresti per il furto da 230 milioni in criptovalute:

Le autorità statunitensi hanno formalmente accusato 12 nuovi soggetti in relazione al furto da oltre 230 milioni di dollari in criptovalute, già emerso nei mesi scorsi come uno dei più gravi attacchi al settore Web3. Gli imputati, collegati a organizzazioni operative in Europa orientale, Medio Oriente e Sud-est asiatico, sono accusati di frode telematica, riciclaggio, accesso non autorizzato a sistemi informatici e finanziamento di attività criminali.

Secondo il Department of Justice, gli attacchi erano coordinati e prevedevano fasi ben distinte: inizialmente, le vittime venivano contattate tramite falsi servizi di assistenza, poi dirottate su portali mirrorati dove venivano chiesti dati di accesso. Le credenziali così raccolte venivano impiegate per prelevare fondi dai wallet e inviarli a indirizzi associati a mixer e piattaforme decentralizzate non tracciabili.

La chiave per risalire agli indagati è stata l’analisi dei flussi blockchain e la cooperazione con aziende di tracciamento on-chain, tra cui Chainalysis e Elliptic, che hanno permesso di mappare centinaia di wallet connessi tra loro e ricollegarli a dispositivi fisici utilizzati per accedere ai fondi.

Attacchi vocali deepfake: funzionari statunitensi nel mirino da aprile

Un altro fronte preoccupante riguarda l’uso di deepfake vocali per compromettere funzionari pubblici, dipendenti governativi e membri dell’intelligence. Secondo fonti FBI, i primi attacchi sono stati rilevati a partire da aprile, ma i casi più recenti indicano una crescente sofisticazione dei tentativi di ingegneria sociale.

Gli attacchi si manifestano con chiamate telefoniche apparentemente provenienti da figure note, durante le quali viene richiesto al bersaglio di condividere documenti riservati, approvare transazioni o accedere a sistemi protetti. Le voci sono generate tramite modelli di sintesi neurale basati su campioni audio pubblici, interviste, o addirittura messaggi vocali intercettati.

Secondo l’analisi dell’FBI Cyber Division, questi attacchi stanno diventando più comuni e vengono combinati con spoofing del numero chiamante e intromissione nei calendari elettronici per rendere la conversazione credibile. Le vittime sono spesso convinte di parlare con superiori gerarchici o colleghi fidati.

L’agenzia ha rilasciato linee guida di autodifesa, tra cui il controllo incrociato via email e l’uso di parole chiave concordate per le comunicazioni critiche. Tuttavia, i margini di errore restano elevati, soprattutto nei contesti dove le comunicazioni avvengono sotto pressione o in assenza di verifiche visive.

Nova Scotia Power colpita da un attacco: rubati dati bancari e numeri di previdenza

Anche il settore energetico finisce nel mirino. La società canadese Nova Scotia Power, controllata da Emera Inc., ha confermato una violazione avvenuta nei suoi sistemi interni, che ha portato al furto di dati personali altamente sensibili di un numero ancora non specificato di clienti. I dati sottratti includono nome, indirizzo, numero di telefono, email, storico di consumo, richieste di assistenza, numeri di conto corrente, codice fiscale e numero di patente.

La compromissione effettiva è avvenuta il 19 marzo, ma è stata rilevata soltanto il 28 aprile, mentre la conferma della portata del danno è arrivata il 1 maggio. A quel punto, l’azienda ha avviato la notifica postale ai clienti colpiti, offrendo due anni di monitoraggio del credito tramite TransUnion, pur affermando di non aver rilevato utilizzi illeciti dei dati sottratti.

L’incidente non ha avuto impatti sull’erogazione energetica, ma ha disorganizzato le operazioni interne, evidenziando l’urgente necessità di proteggere infrastrutture critiche da attori che puntano a colpire la fiducia dei cittadini nei servizi pubblici.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.