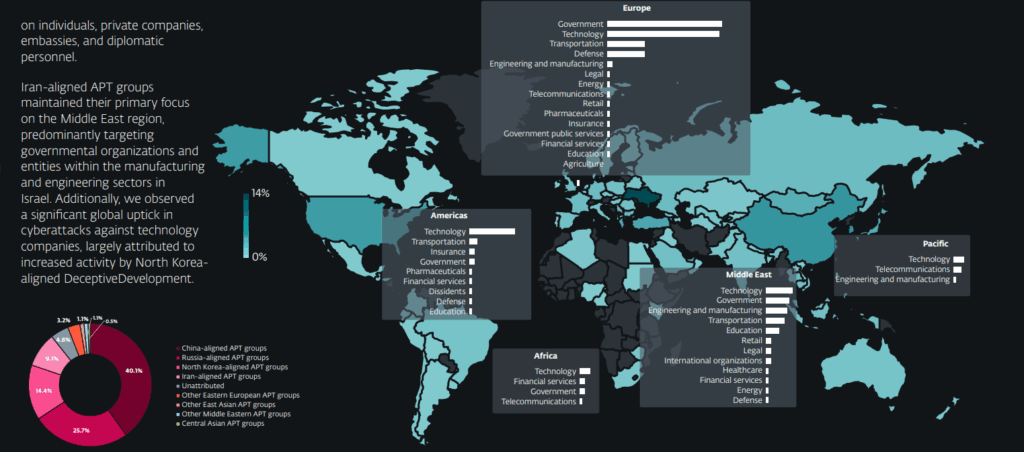

Tra ottobre 2024 e marzo 2025, i gruppi APT affiliati a Cina, Russia, Iran e Corea del Nord hanno intensificato le loro attività contro infrastrutture critiche, aziende tecnologiche, enti governativi e target diplomatici in Europa, Asia e Medio Oriente. Il nuovo rapporto di ESET Threat Intelligence rivela una complessa rete di campagne cyberespionistiche, utilizzo di vulnerabilità legacy, tecniche sofisticate di spear phishing e uso strategico di strumenti di amministrazione remota per stabilire accessi persistenti nei sistemi delle vittime.

Cosa leggere

Campagne cinesi in Europa: tra Korplug, USB infetti e SoftEther VPN

Nel contesto europeo, i gruppi APT Mustang Panda, DigitalRecyclers, Webworm e Worok si sono rivelati i più attivi. Mustang Panda ha preso di mira il settore dei trasporti marittimi e istituzioni pubbliche in Paesi come Norvegia, Grecia e Regno Unito, utilizzando varianti del malware Korplug e chiavette USB infette per la compromissione iniziale.

Worok, già noto per aver sfruttato vulnerabilità in Microsoft Exchange (ProxyShell), ha aggiornato il suo arsenale con backdoor come GoFighting (una variante di PowHeartBeat) e XMLDoor, veicolati tramite comunicazioni su Dropbox. Interessante anche l’attività di PerplexedGoblin, che ha distribuito un nuovo spyware chiamato NanoSlate presso un ente governativo dell’Europa centrale, mentre DigitalRecyclers ha impiegato backdoor come GiftBox e l’anonimizzazione tramite KMA VPN.

Iran: RMM abusati, wiper in Israele e targeting diplomatico

I gruppi iraniani, in particolare MuddyWater, Lyceum, CyberToufan e BladedFeline, hanno continuato a usare strumenti RMM legittimi come PDQ, SimpleHelp e Tactical RMM per distribuire malware. Le campagne di MuddyWater sono risultate particolarmente rumorose ma efficaci, spesso abbinate a email con allegati PDF contenenti link a installatori. In una campagna del 2025, è stato documentato un passaggio diretto delle credenziali da MuddyWater a Lyceum, segno di collaborazione tra gruppi iraniani.

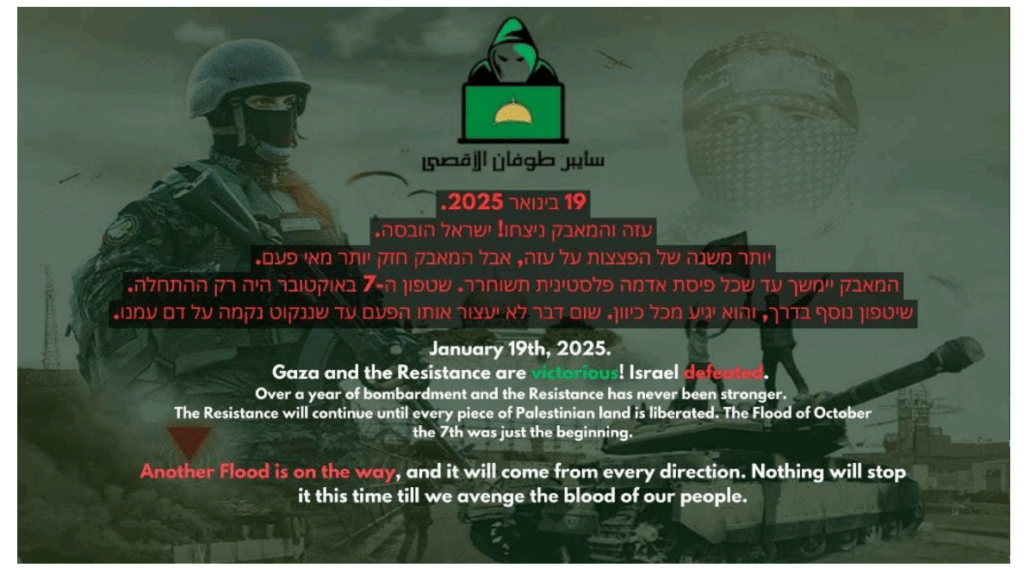

Nel frattempo, CyberToufan ha eseguito attacchi wiper distruttivi contro organizzazioni israeliane, segnando una delle poche operazioni con effetti tangibili sulle infrastrutture digitali nel contesto del conflitto geopolitico.

Corea del Nord: truffe crypto e malware cross-platform

I gruppi nordcoreani, tra cui DeceptiveDevelopment, TraderTraitor e Kimsuky, hanno concentrato i loro sforzi su obiettivi finanziari e crypto. Il furto alla piattaforma Bybit, causato da una compromissione nella catena di fornitura di Safe{Wallet}, ha generato perdite stimate intorno a 1,5 miliardi di dollari.

DeceptiveDevelopment ha fatto uso di tecniche ingegnose di social engineering, come finti annunci di lavoro e falsi ticket su GitHub, per distribuire il malware WeaselStore, compatibile con più piattaforme. Kimsuky, invece, ha spostato l’attenzione verso target sudcoreani, riducendo il focus su ONG e think tank occidentali.

Russia: XSS, zero-day e malware per cancellare dati

In Ucraina, la pressione da parte di attori russi non ha subito flessioni. Sednit ha migliorato le tecniche di exploitation XSS contro servizi email come Roundcube, Horde e MDaemon, sfruttando anche un zero-day (CVE-2024-11182). RomCom ha impiegato exploit zero-day contro Mozilla Firefox e Windows, mentre Gamaredon ha potenziato l’offuscamento del malware e introdotto il file stealer PteroBox, che sfrutta Dropbox come C2.

Il gruppo Sandworm ha effettuato attacchi distruttivi mirati alle aziende energetiche ucraine, utilizzando il wiper ZEROLOT, distribuito via Active Directory GPO, e strumenti RMM in fase iniziale.

Altri attori e nuove comparse

Tra i gruppi meno noti, si segnalano APT-C-60, attivo in Giappone e legato indirettamente alla Corea del Nord, e StealthFalcon, operativo in Turchia e Pakistan. Anche una campagna di phishing legata al Forum Economico di Davos, presumibilmente condotta da un attore non identificato, ha colpito diplomatici ucraini simulando siti ufficiali di consultazione elettorale.

Tendenze comuni: vecchie vulnerabilità, RMM abusati e persistente targeting statale

Dai dati raccolti da ESET, emergono alcuni elementi trasversali alle campagne APT:

- Uso ricorrente di vulnerabilità note, spesso non patchate (es. CVE-2021-34523, CVE-2024-11182)

- Abuso di strumenti legittimi (RMM, Dropbox, SoftEther VPN)

- Accessi persistenti via backdoor custom come NanoSlate, GoFighting, MarsSnake

- Forte attività contro enti governativi, diplomatici, aziende energetiche e fintech

- Campagne legate a eventi geopolitici o iniziative diplomatiche

Il report ESET conferma che la guerra informatica tra nazioni si gioca non solo sull’uso di exploit sofisticati, ma anche sulla manutenzione negligente delle infrastrutture IT, sulla manipolazione psicologica degli utenti e sulla capacità di camuffare traffico malevolo all’interno di canali legittimi.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.