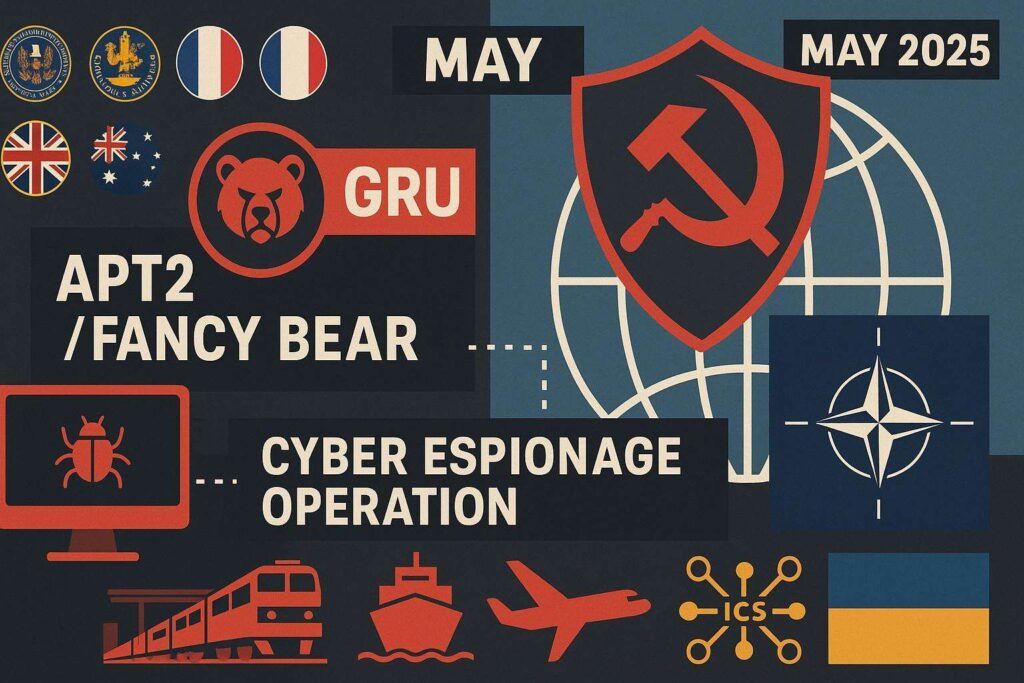

Nel maggio 2025, un rapporto congiunto pubblicato da agenzie di intelligence e sicurezza di Stati Uniti, Regno Unito, Germania, Francia, Canada, Australia e Paesi dell’Est Europa ha rivelato con estrema chiarezza la portata e la continuità di un’operazione di cyber-espionaggio strategico da parte del GRU russo — e in particolare dell’unità 26165, nota come APT28 o Fancy Bear — contro aziende tecnologiche e di logistica che supportano l’Ucraina e le operazioni della NATO.

L’iniziativa, che ha avuto origine a ridosso dell’invasione russa del febbraio 2022, è stata condotta in maniera silente ma sistematica, con l’obiettivo di raccogliere dati sensibili sui flussi di approvvigionamento militare. La struttura di questa campagna è emblematica: lunga durata, uso di tecniche ben collaudate, persistenza avanzata, e un’attenzione meticolosa alla catena logistica in ogni sua declinazione (ferrovie, porti, aeroporti, sistemi ICS e partner secondari).

Cosa leggere

Una strategia che parte dalla logistica per colpire la capacità operativa

L’unità 26165 ha colpito non solo operatori logistici primari, ma anche aziende collegate da legami fiduciari o operativi, sfruttando la fiducia tra partner per ottenere accessi laterali. Un esempio tipico riguarda l’infiltrazione in una società che produce componenti per la gestione ferroviaria, anche se non è chiaro se tale tentativo sia andato a buon fine.

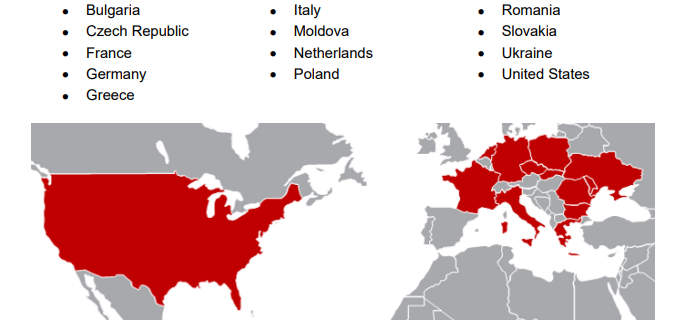

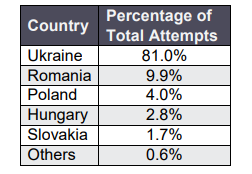

Tra i paesi colpiti figurano Francia, Germania, Italia, Olanda, Polonia, Romania, Stati Uniti, Ucraina e quasi tutti i membri orientali della NATO. L’esfiltrazione mirata di dati ha incluso informazioni su spedizioni di aiuti militari: contenuti, numeri di volo e treno, destinatari, mittenti e numeri di container.

Tecniche di accesso iniziale: phishing, exploit e infrastruttura compromessa

Per ottenere accesso iniziale, il GRU ha utilizzato tecniche già ben documentate come:

- Spearphishing personalizzato, con email in lingua locale e redirect verso falsi portali webmail o enti governativi.

- Abuso della vulnerabilità CVE-2023-23397 in Microsoft Outlook, che consente il furto di credenziali tramite inviti a riunioni manipolati.

- Compromissione di VPN e dispositivi SOHO per lanciare attacchi in prossimità geografica dei target.

- Sfruttamento della falla WinRAR CVE-2023-38831, che consente l’esecuzione di codice arbitrario tramite archivi ZIP malevoli.

Persistenza e movimento laterale: l’arte dell’occultamento sofisticato

Dopo l’iniziale compromissione, i gruppi GRU hanno:

- Utilizzato PsExec, Impacket, PowerShell e RDP per espandere il controllo nella rete.

- Ottenuto dump di Active Directory, incluso

NTDS.dit, tramite comandi standard e strumenti come Certipy e ADExplorer. - Creato task schedulati, manipolato mailbox permissions, installato backdoor sotto forma di script PowerShell (HEADLACE, MASEPIE), e attivato meccanismi di raccolta persistente di email tramite Exchange Web Services e IMAP.

Una campagna tecnica ma politicamente direzionata

L’intero impianto dell’operazione — dalla selezione dei target alla raccolta dei manifesti di spedizione — non lascia dubbi sulla sua finalità: supportare le operazioni militari russe degradando la capacità logistica avversaria.

Non si tratta di cyberwar distruttiva, bensì di spionaggio di precisione, incentrato sulla visibilità totale dei movimenti materiali, delle risorse IT e delle comunicazioni interne tra enti civili e militari.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.