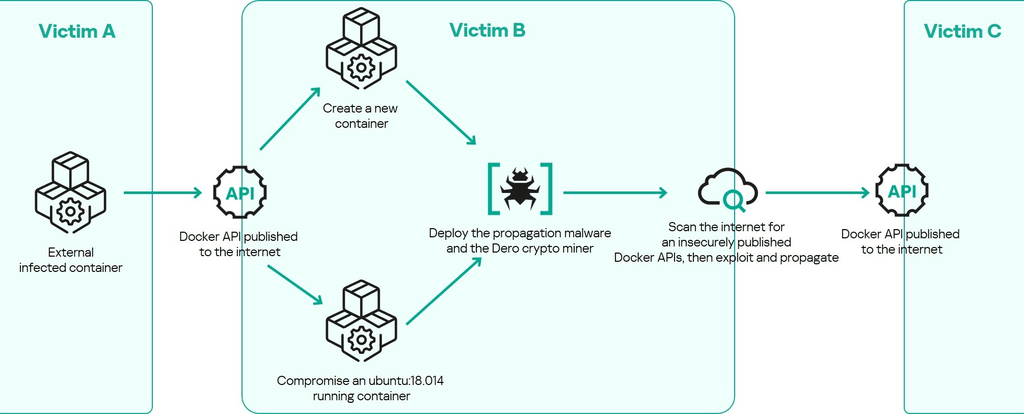

Una nuova campagna malware prende di mira le infrastrutture containerizzate, sfruttando Docker API esposte per installare in modo silente un miner di criptovaluta Dero e propagarsi in rete senza bisogno di server C2. L’attacco, scoperto da Kaspersky, evidenzia i rischi connessi a configurazioni non sicure e dimostra come i container Linux possano diventare bersaglio di infezioni persistenti, auto-replicanti e difficili da rilevare.

Un’epidemia automatizzata nei container: il meccanismo dell’infezione Dero

Il malware analizzato si diffonde come un worm all’interno di ambienti containerizzati, sfruttando le API Docker esposte sulla porta 2375. Una volta compromesso un container, l’impianto malevolo avvia una scansione automatica di nuove reti per individuare host vulnerabili, creando nuovi container infetti in modo completamente autonomo.

A differenza di campagne più tradizionali, questa non si basa su un server di comando e controllo. L’intera diffusione è gestita attraverso un modulo malware chiamato nginx, sviluppato in Go e mascherato da un legittimo processo server, e da un componente chiamato cloud, il vero e proprio miner Dero. La loro integrazione crea un sistema di infezione autoalimentato, che utilizza risorse computazionali per generare criptovaluta mentre si diffonde su scala esponenziale.

Nginx: propagazione e persistenza senza controllo remoto

Il componente nginx, nonostante il nome ingannevole, non ha nulla a che vedere con il noto server HTTP. Si tratta di un malware incaricato di monitorare, replicarsi e installare automaticamente il miner cloud, evitando l’interazione diretta dell’operatore. L’infezione inizia con la creazione di un file di log interno al container compromesso, dove vengono registrate le azioni, i container infettati e gli errori riscontrati.

Successivamente, nginx controlla continuamente che sia presente e attivo il file version.dat, identificativo dell’infezione, e che il processo cloud, ossia il miner, sia in esecuzione. Se il processo non è attivo, viene riavviato immediatamente. Questo garantisce una persistenza efficace, in grado di sopravvivere a reboot e tentativi di pulizia del container.

Ricerca, creazione e infezione di nuovi container

Il vero fulcro della minaccia risiede nella sua capacità di scansionare in automatico nuove reti IPv4 e rilevare host vulnerabili. Utilizzando l’utility masscan, il malware individua API Docker esposte pubblicamente, ne testa la raggiungibilità e, in caso positivo, crea nuovi container malevoli da remoto, con flag di autoripristino (--restart always) e pieno accesso ai comandi di shell.

All’interno di questi container appena generati, nginx procede a installare le dipendenze necessarie, compresi masscan e docker.io, prima di copiare i binari nginx e cloud. Il primo viene configurato per avviarsi all’accesso tramite .bash_aliases, garantendo una persistence continua, mentre il secondo viene immediatamente lanciato per iniziare il mining.

La campagna prevede anche l’infezione di container Ubuntu già in esecuzione nei sistemi target, qualora questi non abbiano ancora un file version.dat. In tal caso, il malware replica lo stesso flusso di installazione, riuscendo così a massimizzare l’efficienza dell’infezione senza sollevare allarmi evidenti.

Cloud: il miner che sfrutta risorse e cripta configurazioni

Il componente cloud è un crypto miner basato sul progetto open-source DeroHE CLI miner, modificato per incorporare configurazioni codificate. Il malware decripta automaticamente un portafoglio Dero hardcoded e due nodi di rete Dero, nascosti in formato Base64 e cifrati con AES-CTR.

Il wallet identificato è:dero1qyy8xjrdjcn2dvr6pwe40jrl3evv9vam6tpx537vux60xxkx6hs7zqgde993y

I nodi Dero coinvolti sono d.windowsupdatesupport[.]link e h.windowsupdatesupport[.]link.

Questi dettagli, già noti in precedenti campagne che coinvolgevano cluster Kubernetes, suggeriscono una continuità operativa da parte dello stesso attore o gruppo di attori, con una raffinatezza tecnica sempre maggiore. La cifratura delle configurazioni indica un livello superiore di offuscamento, raramente osservato in attacchi precedenti.

Un attacco senza comando e controllo: efficienza e invisibilità

Uno degli aspetti più pericolosi di questa minaccia è l’assenza di un C2 server. Questo rende impossibile bloccare l’infezione agendo solo sul traffico di rete e riduce la visibilità dell’attività dannosa, che si manifesta soltanto sotto forma di consumo anomalo delle risorse del container o aumento delle latenze nei sistemi affetti.

Lo studio condotto da Kaspersky rivela che ad aprile 2025 oltre 520 istanze di Docker API erano esposte pubblicamente sulla porta 2375, il che offre un’idea della superficie di attacco disponibile in tempo reale. Queste configurazioni, spesso usate in fase di test o per facilità operativa, rappresentano una vulnerabilità critica se non vengono chiuse dopo il provisioning.

La campagna Dero miner rappresenta un nuovo tipo di attacco: silente, autonomo e fortemente distribuito, in grado di trasformare ambienti containerizzati in una rete di zombie miners senza interazione umana. L’uso di strumenti legittimi come Docker e masscan lo rende ancora più difficile da rilevare attraverso sistemi di sicurezza tradizionali.

La chiave per proteggersi da simili minacce risiede in una corretta configurazione delle API, nella segmentazione delle reti container e nell’uso di strumenti avanzati di monitoraggio runtime. Le tecnologie come container security platforms, analisi dei file system interni e scansioni periodiche dei binari possono aiutare a identificare comportamenti sospetti e isolare tempestivamente le infezioni.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.