Cisco Talos ha scoperto una campagna sofisticata in cui attori malevoli distribuiscono ransomware e malware distruttivi mascherandoli da strumenti legittimi di intelligenza artificiale. L’indagine ha individuato tre principali minacce: CyberLock, Lucky_Gh0$t e Numero, progettate per trarre in inganno aziende e utenti finali sfruttando la crescente domanda di software AI.

CyberLock: ransomware in PowerShell che finge di essere un tool AI per la generazione di lead

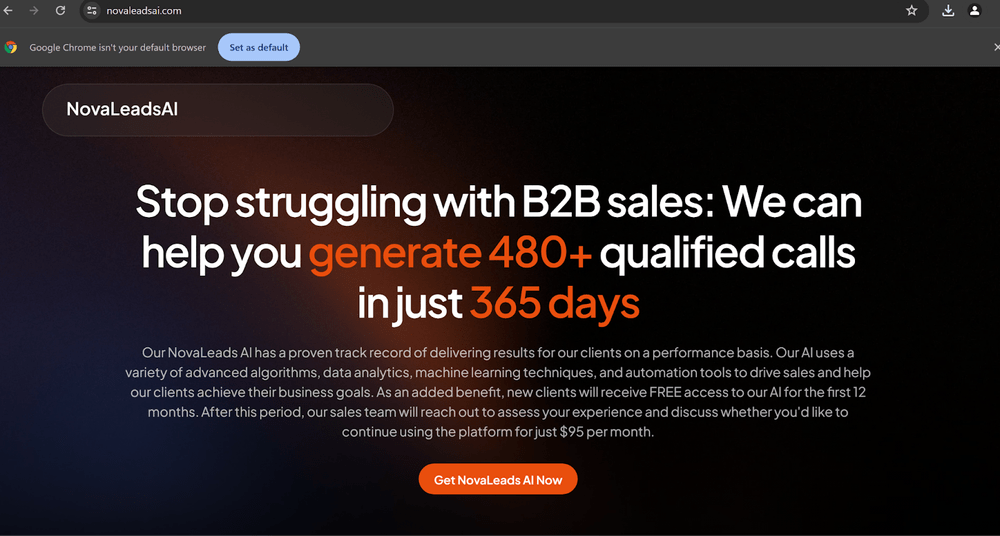

Il malware CyberLock si presenta come NovaLeadsAI, un software fasullo ospitato su un dominio fraudolento che imita il legittimo novaleads.app. Quando scaricato, l’archivio ZIP include un eseguibile .NET che carica uno script PowerShell con codice ransomware. Il file .exe è stato compilato nello stesso giorno in cui il dominio è stato registrato, suggerendo un’operazione pianificata nei minimi dettagli.

CyberLock si installa silenziosamente, nasconde l’interfaccia PowerShell, cifra file con estensioni sensibili tramite AES e appone .cyberlock ai nomi dei file. Il ransomware richiede 50.000 dollari in Monero, dichiarando falsamente che il riscatto verrà devoluto per aiuti umanitari.

Nonostante minacci la diffusione dei dati, non sono state rilevate funzioni di esfiltrazione nel codice. Al termine dell’attacco, viene modificata anche l’immagine del desktop, impostando come sfondo un’immagine prelevata da un sito di sicurezza per confondere ulteriormente la vittima.

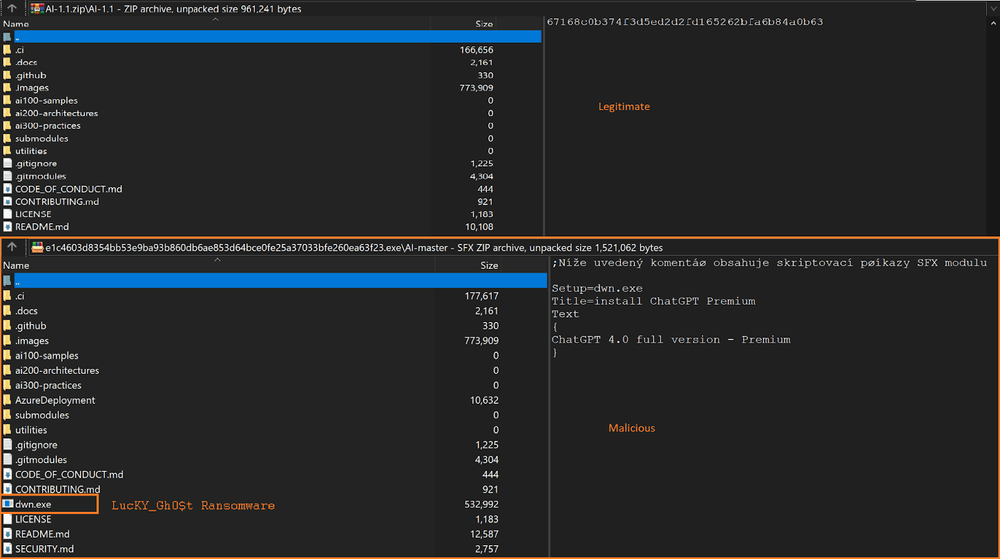

Lucky_Gh0$t: ransomware nascosto dietro un falso ChatGPT Premium

Distribuito come “ChatGPT 4.0 full version – Premium.exe”, Lucky_Gh0$t è un nuovo membro della famiglia Yashma, erede del Chaos ransomware. Il pacchetto malevolo include componenti legittimi di Microsoft AI per mascherare la sua natura dannosa.

Il ransomware cifra file inferiori a 1,2 GB con AES e RSA, mentre i file più grandi vengono sovrascritti con un carattere (“?”) e poi cancellati, innescando un comportamento altamente distruttivo. Lucky_Gh0$t aggiunge un’estensione casuale a quattro caratteri e fornisce alla vittima un ID sessione per negoziare il pagamento tramite la piattaforma “getsessions[.]org”.

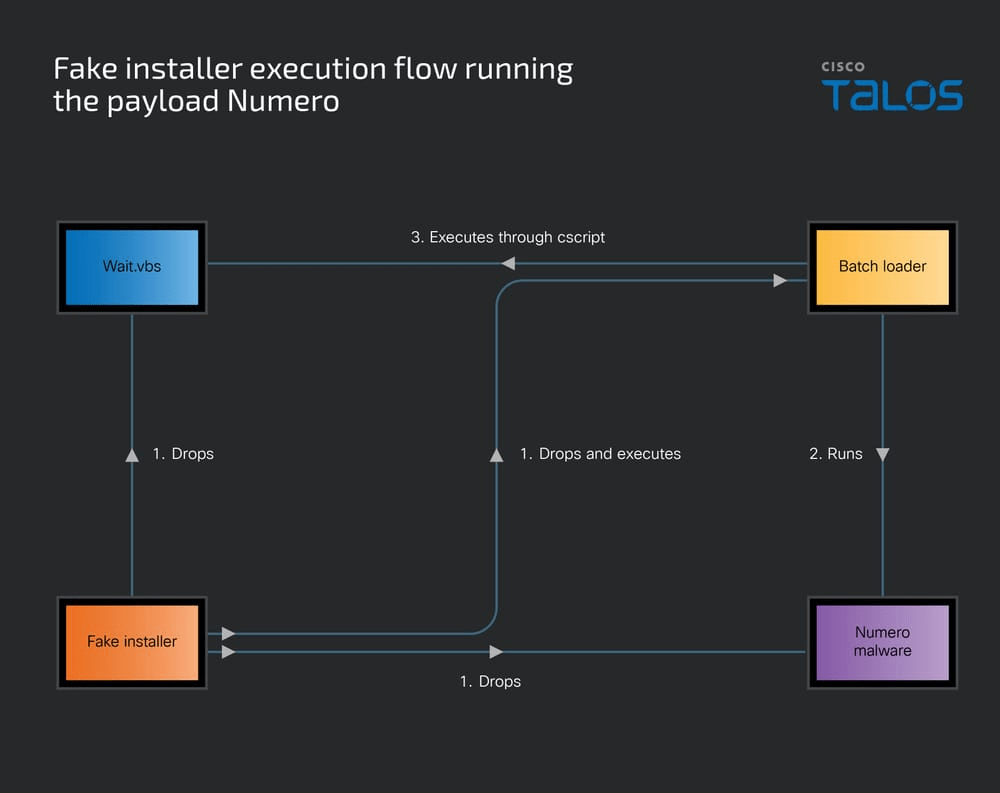

Numero: malware distruttivo mascherato da installer di InVideo AI

Numero, a differenza degli altri due, non cifra i dati ma rende il sistema inutilizzabile. Inserito in un installer truffaldino di InVideo AI, viene eseguito tramite uno script batch ciclico che richiama la sua esecuzione indefinitamente.

Il malware manipola la GUI di Windows sovrascrivendo titoli di finestre e contenuti con stringhe numeriche (1234567890), bloccando l’interazione con l’interfaccia utente. Numero include anche tecniche anti-debug che terminano il processo se rilevano strumenti di analisi come IDA, x64dbg o OllyDbg.

Attenzione agli installatori AI, vettori ideali per il malware moderno

Il successo delle campagne basate su CyberLock, Lucky_Gh0$t e Numero dimostra quanto gli installer contraffatti di software AI siano diventati vettori efficaci. L’utilizzo combinato di tecniche di social engineering, manipolazione SEO e offuscamento del codice rende questi attacchi estremamente pericolosi. È fondamentale adottare pratiche di verifica rigorosa delle fonti e affidarsi esclusivamente a fornitori riconosciuti, evitando download da motori di ricerca o piattaforme non ufficiali.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.