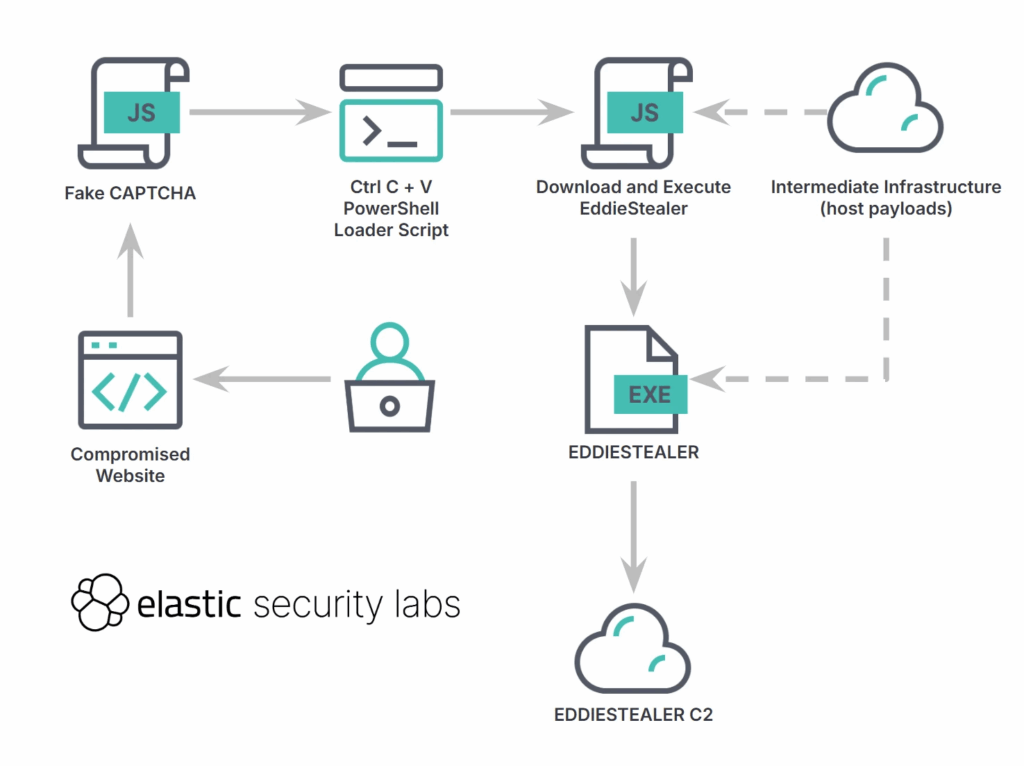

Elastic Security Labs ha scoperto EDDIESTEALER, un malware scritto in Rust che ruba informazioni sensibili sfruttando pagine CAPTCHA fasulle. Distribuito tramite siti web compromessi o domini controllati da attaccanti, il malware inganna l’utente convincendolo a eseguire un comando PowerShell dannoso, che installa e lancia l’infostealer.

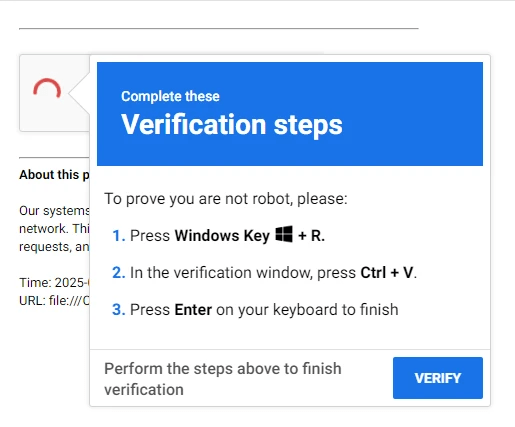

Infezione iniziale: trappole sociali con CAPTCHA falsi

La tecnica di accesso iniziale di EDDIESTEALER prevede CAPTCHA contraffatti che imitano le interfacce di verifica umana legittime. Queste pagine copiano la grafica di Google reCAPTCHA e invitano l’utente a copiare e incollare manualmente un comando PowerShell nel prompt Windows. Questo comando scarica da llll.fit uno script JavaScript (gverify.js), che a sua volta scarica ed esegue EDDIESTEALER.

Funzionalità di EDDIESTEALER: furto di dati, autoeliminazione e offuscamento

EDDIESTEALER si distingue per l’uso del linguaggio Rust, che rende l’analisi più difficile grazie alla gestione della memoria sicura, offuscamento delle stringhe, funzioni inline e mancanza di simboli.

Riceve dal suo server C2 una lista di task cifrati in AES, istruzioni su quali file cercare e l’eventuale flag di auto-cancellazione. I bersagli principali includono:

- Portafogli crypto (es. Armory, Electrum, Exodus, Coinomi)

- Browser (Chrome, Edge, Firefox, Brave) da cui sottrae cookie, cronologia e credenziali

- Gestori di password (Bitwarden, KeePass, 1Password)

- Client FTP e app di messaggistica (es. FileZilla, Telegram)

Il malware genera traffico HTTP POST verso il C2 dopo ogni task, creando un pattern di comunicazione facilmente tracciabile.

Tecniche di evasione e aggiornamenti recenti

Versioni più recenti di EDDIESTEALER integrano tecniche anti-sandbox che misurano la RAM disponibile e raccolgono informazioni hardware prima di attivare i comandi. Se la macchina è ritenuta sospetta, il malware non riceve task dal C2.

Il malware può ora sfruttare Chrome DevTools Protocol, attivando Chrome in background per leggere le credenziali memorizzate nella memoria di processo, senza interazione visibile con l’utente.

I dati raccolti vengono cifrati e inviati a endpoint specifici del C2 con una session ID unica per ogni infezione, aumentando la tracciabilità interna dell’infrastruttura usata dagli attaccanti.

Nuove sfide nell’analisi malware Rust

EDDIESTEALER rappresenta un esempio emblematico della complessità introdotta dai malware scritti in Rust. L’uso di offuscamento avanzato, struttura modulare, carichi dinamici e interazione diretta con processi browser evidenzia una transizione nei paradigmi di sviluppo di infostealer. Strumenti tradizionali di analisi, non pensati per Rust, faticano a restituire una visione chiara, richiedendo metodologie e tool specifici come rustbinsign o Binary Ninja UIDF.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.