Gli infostealer rappresentano oggi una delle minacce informatiche più pervasive e sofisticate. Il report “The Infostealer Pipeline” di ReliaQuest offre uno sguardo approfondito sul funzionamento di questo ecosistema criminale, soffermandosi sul ruolo centrale del marketplace Russian Market e sul dominio di strumenti malevoli come Lumma e Vidar. L’analisi non solo espone le tecniche utilizzate dagli attori malevoli per sottrarre credenziali, ma evidenzia anche il crescente rischio per ambienti cloud, gestori di password e dispositivi mobili.

Dominio di Lumma e l’ascesa di Acreed: l’evoluzione degli infostealer

Durante il 2024, l’infostealer LummaC2 ha dominato il panorama dei furti di credenziali, rappresentando il 92% degli alert rilevati sul Russian Market nel quarto trimestre. Le ragioni del successo risiedono nell’efficienza operativa e nella capacità di aggirare i controlli di sicurezza tramite l’utilizzo di CAPTCHA falsi e script offuscati. Tuttavia, dopo il suo smantellamento nel maggio 2025, l’infostealer Acreed sembra destinato a prendere il suo posto, già in rapida crescita nei primi mesi del 2025.

Le preferenze degli attori malevoli si spostano rapidamente: lo storico arresto dell’operatore di Raccoon Stealer nel 2022 ha aperto un vuoto temporaneo, presto colmato da alternative più avanzate come Lumma. Questo trend dimostra come le operazioni di contrasto abbiano un impatto a breve termine, ma non fermino il ricambio nell’ecosistema degli strumenti di furto credenziali.

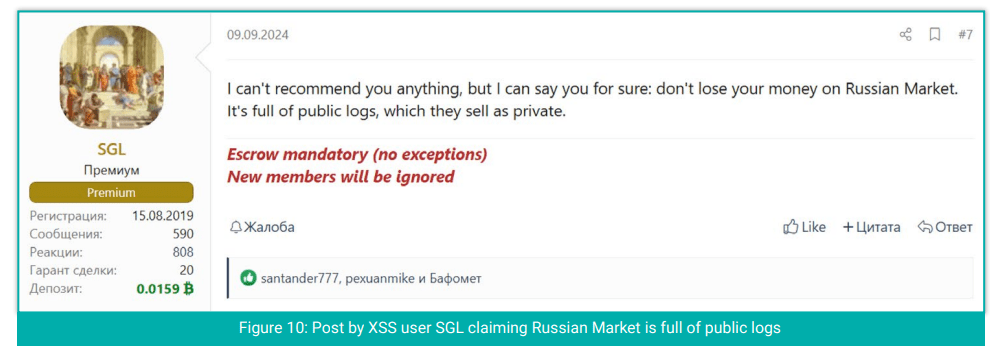

Russian Market: un supermercato globale del furto di identità

Russian Market si è affermato come principale piattaforma per la compravendita di credenziali rubate, superando concorrenti come Genesis Market e Exodus Market. Il suo successo è attribuibile alla semplicità d’uso, ai costi ridotti (log venduti anche a 2 dollari) e alla facilità di accesso: bastano un’email e una password per iniziare ad acquistare. La piattaforma, operativa dal 2019, offre la possibilità di filtrare i log per malware usato, provider internet, dominio o geolocalizzazione, permettendo attacchi mirati contro specifiche organizzazioni.

Ogni log scaricato da Russian Market può contenere centinaia di credenziali e informazioni di sistema. Tra i dati più preziosi per gli attaccanti figurano le cartelle relative a password memorizzate nei browser, processi in esecuzione, software installati, e dettagli hardware e software del sistema compromesso.

Come operano gli infostealer: metodi di compromissione e tecniche di evasione

Le tecniche adottate dai malware infostealer sono estremamente raffinate. Questi agenti malevoli si installano spesso tramite email di phishing, download drive-by o pubblicità malevole. Una volta insediati, si affidano a tecniche “living-off-the-land” (LotL) che sfruttano strumenti legittimi di Windows (come PowerShell o Mshta) per eseguire i propri payload, evitando così i controlli basati su file sospetti.

L’analisi condotta da ReliaQuest evidenzia cinque modalità principali di compromissione:

- Utilizzo di directory scrivibili come

Tempper archiviare ed eseguire il malware senza necessità di privilegi amministrativi. - File con nomi offuscati e archivi compressi contenenti script in AutoIt o PowerShell per mascherare l’intento malevolo.

- Cartelle poco monitorate, come sottodirectory nascoste nel profilo utente, utilizzate per insediamenti persistenti.

- Tecniche LotL, sfruttando componenti di sistema per mascherare le attività malevoli.

- Persistenza attraverso chiavi di registro, attività pianificate o cartelle di avvio, rendendo la rimozione del malware complessa.

Focus sui settori più colpiti: i rischi per cloud, password manager e dispositivi mobili

Nel 2024, oltre 136.000 alert sono stati generati da ReliaQuest su credenziali appartenenti a domini aziendali comparsi nel Russian Market. Di questi, oltre il 60% ha interessato il settore dei servizi professionali, scientifici e tecnici. Questi ambiti, caratterizzati da catene di fornitura complesse e alta dipendenza da strumenti digitali, risultano particolarmente esposti al phishing e ai download invisibili.

Il report evidenzia un trend preoccupante: l’evoluzione dei vettori di attacco verso i dispositivi mobili e i password manager. Questi ultimi, considerati indispensabili nella gestione di credenziali complesse, rappresentano un obiettivo prioritario per gli attaccanti. I dispositivi mobili, specialmente in contesti BYOD (Bring Your Own Device), aumentano ulteriormente la superficie d’attacco, poiché spesso utilizzati per accedere a dati aziendali tramite applicazioni non protette.

Stolen credentials: una porta d’ingresso verso compromissioni estese

L’utilizzo di credenziali sottratte consente agli attaccanti di stabilire un primo punto di accesso nei sistemi aziendali, che viene poi sfruttato per escalation di privilegi, spostamento laterale e distribuzione di ransomware. L’efficacia di questo approccio ha portato alla nascita di un’intera economia nera fondata su marketplace come Russian Market, dove persino attori con competenze tecniche limitate possono acquistare log e lanciare attacchi.

Un caso emblematico è stato l’attacco “Hellcat” contro Telefónica, dove l’accesso iniziale è stato ottenuto proprio tramite credenziali rubate da un infostealer. La presenza di questi log nei marketplace è un indicatore chiave del rischio già in atto, ben prima che si verifichi una violazione.

Mitigazione e contromisure: come proteggersi dal furto di credenziali

ReliaQuest propone una serie di rilevamenti e playbook automatizzati per individuare comportamenti anomali e agire in modo tempestivo. Le tecniche di difesa includono:

- Monitoraggio avanzato dei processi in esecuzione, con focus su esecuzioni shell anomale.

- Controllo dell’integrità del sistema, bloccando IOCs noti e impedendo la comunicazione con infrastrutture C2.

- Reset automatico delle password e terminazione delle sessioni utente sospette.

- Blocco di PowerShell sospetto e monitoraggio dei tentativi di codifica e offuscamento dei comandi.

- Riduzione della durata delle sessioni, per limitare il rischio derivante da cookie di sessione compromessi.

- Autenticazione basata su certificati, più sicura rispetto alle credenziali statiche.

Rilevare e agire tempestivamente è la chiave

La vera forza di strumenti come Lumma e Vidar non risiede tanto nella loro sofisticazione tecnica, quanto nella combinazione di efficacia, basso costo e facile accessibilità. La pericolosità degli infostealer è esponenziale nel momento in cui si inseriscono in marketplace ad alta disponibilità come Russian Market, dove la soglia d’ingresso per l’attacco è bassissima.

Dal punto di vista tecnico, le strategie di difesa devono concentrarsi sulle fasi iniziali della catena d’attacco. Questo significa: monitoraggio continuo delle directory temporanee, identificazione di script AutoIt e PowerShell anomali, applicazione di policy restrittive sull’esecuzione dei file, e rafforzamento dei meccanismi di autenticazione. Intervenire quando il furto di credenziali è già avvenuto è spesso troppo tardi: la prevenzione, supportata da threat intelligence e automazione, rappresenta l’unica risposta efficace.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.