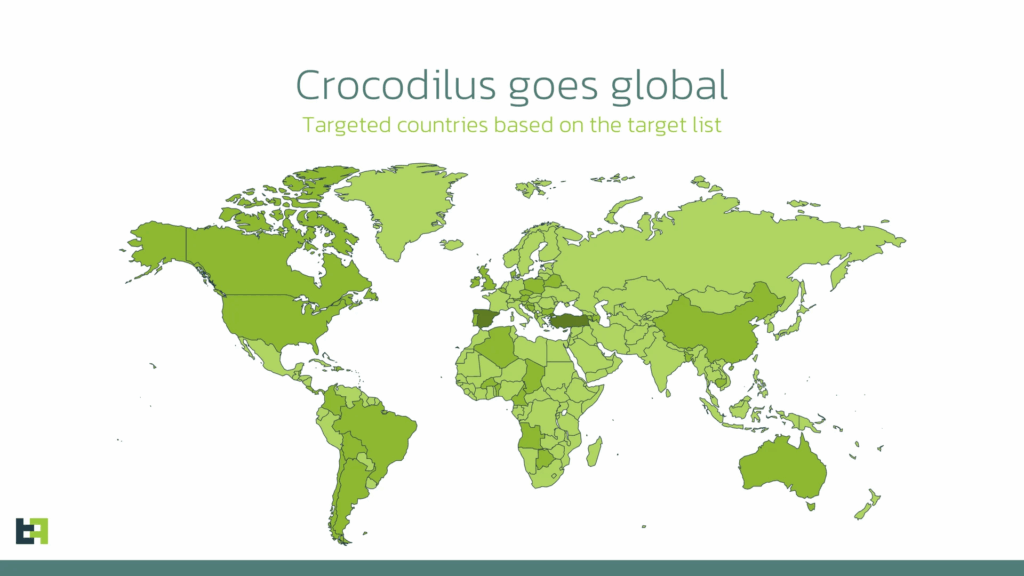

Una nuova variante del malware Android Crocodilus sta rapidamente estendendo il suo raggio d’azione su scala globale. Originariamente scoperto nel marzo 2025 da ThreatFabric, questo banking trojan è passato da test limitati in Turchia a campagne attive in Europa, Sud America e Asia, mostrando una preoccupante evoluzione tecnica e geografica. La sua capacità di aggiungere contatti falsi nella rubrica, sottrarre seed phrase da portafogli cripto, e camuffarsi da app legittime, lo rende particolarmente insidioso.

Distribuzione globale e tecniche di diffusione

I ricercatori hanno documentato campagne in Spagna, Polonia, Brasile, Argentina, India e Stati Uniti, dove Crocodilus è stato diffuso attraverso annunci pubblicitari ingannevoli sui social, come Facebook Ads. Questi invogliano gli utenti a scaricare un’app per ottenere punti fedeltà o aggiornamenti di browser, ma il link porta in realtà al dropper del malware.

Un esempio significativo è rappresentato da una campagna polacca che simulava app bancarie ed e-commerce, mostrandosi per brevi intervalli e ottenendo comunque migliaia di visualizzazioni. In altri casi, il malware si è mascherato da aggiornamento per Google Chrome o da casinò online.

Tecniche avanzate di evasione

Le nuove varianti di Crocodilus presentano numerose migliorie in termini di elusione dei sistemi di sicurezza:

- Codifica XOR del payload

- Obfuscazione e convoluzione del codice per complicare la reverse engineering

- Code packing su dropper e payload per occultamento avanzato

Inoltre, analisi locali dei dati raccolti sul dispositivo consentono di inviare solo informazioni rilevanti, riducendo il traffico sospetto e aumentando l’efficacia degli attacchi.

Contatti falsi per impersonificare istituzioni fidate

Una delle funzionalità più pericolose è l’uso del comando "TRU9MMRHBCRO" che permette al malware di aggiungere contatti fittizi nella rubrica dell’utente, come “Assistenza Banca”. In questo modo, se il criminale chiama la vittima, il dispositivo mostrerà il nome apparentemente legittimo invece del numero sconosciuto, favorendo attività di social engineering e bypassando sistemi antifrode.

Questo approccio consente agli attori minacciosi di aggirare i meccanismi di sicurezza recentemente introdotti da Google, come gli alert durante sessioni di condivisione schermo avviate con contatti sconosciuti.

Furto di criptovalute: attenzione alle seed phrase

Un altro elemento chiave dell’evoluzione di Crocodilus è la raccolta automatica delle seed phrase associate a portafogli cripto. Utilizzando le Accessibility API, il malware legge i contenuti visualizzati sullo schermo quando l’utente apre le app di portafoglio digitale.

Attraverso parser basati su espressioni regolari, Crocodilus filtra in modo mirato seed phrase e chiavi private, permettendo agli attaccanti di:

- Accedere direttamente ai fondi dell’utente

- Operare attacchi di account takeover

- Automatizzare il furto di asset digitali

Indicatori di compromissione (IoC)

Il report ThreatFabric ha condiviso nomi di pacchetti malevoli, hash e domini C2 usati dai vari sample:

| App | Package | SHA256 | C2 |

|---|---|---|---|

| IKO | nuttiness.pamperer.cosmetics | 6d55d90... | rentvillcr[.]homes |

| ETH Mining app | apron.confusing | fb046b7... | rentvillcr[.]online |

Espansione e mantenimento continuo

Il rapido sviluppo e la continua aggiunta di nuove funzionalità confermano che Crocodilus è gestito da un attore minaccioso organizzato, in grado di:

- Adattarsi rapidamente ai nuovi ambienti operativi

- Aggirare i sistemi di sicurezza e anti-malware

- Eseguire campagne su più paesi contemporaneamente

Non si tratta più di un trojan confinato a specifiche regioni: Crocodilus è ormai un agente globale in grado di compromettere milioni di dispositivi Android.

La rapida maturazione del malware Crocodilus lo colloca tra le più gravi minacce Android del 2025. La sua abilità nel combinare tecniche di social engineering sofisticate, evasione tecnica avanzata e targeting geograficamente distribuito lo rende un caso di studio per le moderne campagne cybercriminali mobili. È fondamentale che gli utenti Android:

- Evitino installazioni da fonti non ufficiali

- Verifichino i permessi concessi alle app

- Utilizzino soluzioni antivirus mobili aggiornate

- Prestino attenzione a nomi di contatto sospetti

Organizzazioni di sicurezza, vendor e utenti finali devono collaborare per sviluppare sistemi di rilevamento e contenimento più reattivi, in particolare nel campo delle minacce mobili sempre più sofisticate.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.