Microsoft e CrowdStrike lanciano una mappa condivisa degli attori della minaccia: è il nuovo capitolo nella guerra cibernetica globale, un’iniziativa strategica che mira a facilitare la comprensione e la risposta alle minacce persistenti avanzate (APT) da parte di analisti, istituzioni e fornitori di cybersecurity. Il progetto, ufficializzato da entrambe le aziende il 2 giugno 2025, prevede un sistema di mappatura tra i nomi usati dai diversi vendor per identificare gli stessi gruppi hacker, superando anni di frammentazione e incoerenza tra nomenclature.

Un panorama caotico e frammentato

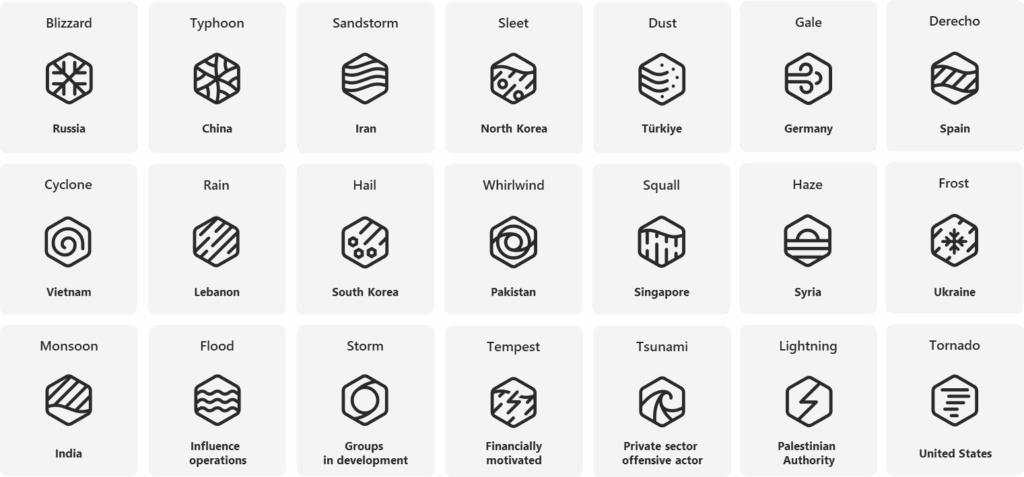

Nel settore della cybersecurity, ogni azienda tende a identificare gli attori delle minacce con etichette proprietarie: Microsoft usa nomi come “Midnight Blizzard” o “Volt Typhoon”, CrowdStrike preferisce nomi animali come “Fancy Bear” o “Wicked Panda”, mentre Google/Mandiant, Palo Alto Unit 42 e altri hanno i propri sistemi. Questo ha creato una babele semantica, ostacolando la collaborazione tra fornitori e rallentando la risposta agli attacchi.

Con questo nuovo accordo, Microsoft e CrowdStrike hanno già deconflittualizzato oltre 80 gruppi APT, tracciando una mappa che consente agli analisti di tradurre in tempo reale i riferimenti da un sistema all’altro. La mappa è pubblica e aggiornata in una sezione dedicata sul portale Microsoft Learn, con l’elenco completo di attori, nomi equivalenti e legami geografici o strategici.

Una nomenclatura alfanumerica e meteorologica

Microsoft, negli ultimi anni, ha adottato un sistema particolarmente strutturato. I gruppi sono classificati con un codice temporaneo (“Storm-XXXX”) quando ancora poco noti, e successivamente ricevono un nome composto da un colore o materiale seguito da un evento atmosferico: ad esempio, “Midnight Blizzard” (noto anche come APT29, COZY BEAR) o “Volt Typhoon” (APT dell’apparato cinese focalizzato su infrastrutture critiche USA). Questa nomenclatura, seppur più evocativa, ha comunque generato ambiguità quando gli stessi attori erano identificati da sigle completamente differenti da altri vendor.

Un passo verso la convergenza, non l’unificazione

Il nuovo sistema non intende imporre uno standard unico, ma creare un meccanismo di interconnessione tra le nomenclature esistenti. Secondo Vasu Jakkal, Corporate VP di Microsoft Security, “questa guida è pensata come punto di partenza, un traduttore semantico tra sistemi, per accelerare l’allineamento tra fonti e ridurre i tempi di risposta”.

Adam Meyers di CrowdStrike ha sottolineato che si tratta solo dell’inizio: “Abbiamo deconflittualizzato 80 attori, ma è un processo in continua evoluzione. Servirà la collaborazione di tutta la comunità per renderlo veramente efficace”.

Il contributo futuro di altri attori del settore

Oltre a Microsoft e CrowdStrike, anche Google/Mandiant e Palo Alto Networks Unit 42 parteciperanno all’iniziativa. La loro adesione garantirà una maggiore ampiezza nella copertura delle minacce, considerando che ciascun vendor ha visibilità parziale su certi settori geografici o verticali industriali. I dati condivisi consentiranno di migliorare l’attribuzione degli attacchi, creare cronologie coerenti e rafforzare l’analisi comportamentale a livello globale.

Impatto operativo per analisti e organizzazioni

Per i team di sicurezza aziendali, il nuovo sistema permetterà una più rapida identificazione delle minacce in report esterni, senza dover riconciliare manualmente i nomi. Ad esempio, un attacco segnalato da Microsoft come opera di “Cadet Blizzard” potrà essere immediatamente ricondotto a “EMBER BEAR” o “DEV-0586” in database Mandiant o CrowdStrike, facilitando la correlazione con precedenti eventi noti. Questo è particolarmente utile in ambienti in cui vengono usati tool diversi come SentinelOne, CrowdStrike Falcon e Mandiant XDR.

Casi concreti: come funziona il mapping

Alcuni esempi rilevanti di corrispondenza già confermata tra i sistemi Microsoft e altri vendor:

- Midnight Blizzard → COZY BEAR (APT29, STRONTIUM)

- Volt Typhoon → Vanguard Panda (APT-40)

- Cadet Blizzard → EMBER BEAR (Russia)

- Peach Sandstorm → APT33 (Iran)

- Diamond Sleet → Lazarus Group (ZINC)

Ogni voce della guida Microsoft include i riferimenti incrociati con sigle storiche, provenienza geografica e link ai rapporti pubblici correlati.

Evoluzione delle attribuzioni e rischi futuri

L’iniziativa contribuisce anche a migliorare la qualità e precisione dell’attribuzione. Storicamente, infatti, i gruppi APT operano con tattiche simili, e la frammentazione nei nomi ha portato a conclusioni errate o duplicazioni di tracciamento. Con la mappa condivisa, sarà più semplice identificare pattern unificati e correggere disallineamenti.

Tuttavia, alcuni critici avvertono che una dipendenza eccessiva da vendor potrebbe standardizzare eccessivamente la narrativa, lasciando meno spazio a interpretazioni indipendenti. È dunque essenziale che l’iniziativa resti aperta, trasparente e alimentata da fonti diversificate.

Strumenti pubblici e integrazione API

Il sito Microsoft Learn ora offre una tabella consultabile con API, che potrà essere integrata direttamente nei SIEM e nei sistemi di threat intelligence per l’aggiornamento automatico delle mappature. Questo garantirà un vantaggio operativo concreto a chi usa più piattaforme di sicurezza e vuole mantenere una visione unificata delle minacce.

Prospettive: verso una convergenza intelligente della cybersecurity

Questa iniziativa segna un importante passo verso l’interoperabilità semantica nel threat intelligence, uno dei principali ostacoli tecnici degli ultimi decenni. È un esempio virtuoso di cooperazione tra competitor, in cui l’interesse della collettività supera quello dei singoli brand. Se la roadmap sarà mantenuta, l’analisi e la risposta alle minacce potrà avvenire in modo più veloce, coerente e universalmente leggibile.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.