Nel giro di poche settimane, il panorama del cybercrime ha registrato una serie di attacchi informatici di portata globale che hanno coinvolto enti governativi, aziende strategiche e utenti privati. Dall’azione distruttiva della gang Play Ransomware, responsabile di oltre 900 violazioni, fino al sequestro del marketplace illegale BidenCash, passando per le frodi NFT contro utenti della rete Hedera, le minacce si sono evolute per precisione e ampiezza. Le indagini e le contromisure hanno coinvolto l’FBI, la polizia ucraina ed Europol, in una risposta internazionale senza precedenti. Il presente reportage, articolato in due parti, approfondisce i sei episodi più rilevanti, evidenziando i meccanismi d’attacco, gli obiettivi colpiti e le implicazioni strategiche.

Play Ransomware: oltre 900 vittime tra enti pubblici e aziende critiche

L’FBI ha confermato che la gang Play Ransomware, disarticolata nel febbraio 2024 da un’operazione congiunta FBI-Europol, aveva colpito oltre 900 entità globali, molte delle quali coinvolte in settori critici come infrastrutture sanitarie, telecomunicazioni, governi locali e società di trasporto. Gli attacchi erano basati su un modello RaaS (Ransomware-as-a-Service), con un’infrastruttura distribuita in più continenti.

Gli operatori utilizzavano accessi ottenuti tramite vulnerabilità note e phishing per prendere il controllo di interi domini Active Directory, esfiltrare dati sensibili, e lanciare attacchi di crittografia a doppio estorsione. Tra le tecniche impiegate: impersonificazione via Remote Desktop Protocol, tool legittimi come AnyDesk e Cobalt Strike, e scripting automatico in PowerShell. Le richieste di riscatto andavano da 50.000 € a oltre 1 milione €, con pagamenti in criptovalute come Monero o Bitcoin.

Gli asset sequestrati includevano 30 server C2, 100 domini .onion e diversi wallet associati a transazioni sospette. Nonostante l’arresto di 3 sospettati in Brasile, alcuni operatori sono ancora attivi con fork del malware originario, come ha confermato l’FBI nel bollettino del 3 giugno 2025.

Cryptomining illecito: arrestato hacker per oltre 5000 intrusioni in hosting condivisi

Un cybercriminale attivo in Europa orientale è stato arrestato con l’accusa di aver violato oltre 5.000 account di hosting condiviso per installare script di cryptomining nascosti, destinati alla generazione illecita di Monero. L’operazione, condotta dalla polizia informatica in collaborazione con le autorità statunitensi, ha svelato uno schema attivo da oltre due anni.

L’attacco si basava sull’uso di script PHP camuffati da componenti WordPress o Joomla, che, una volta caricati nei server vulnerabili, attivavano processi persistenti in background non rilevabili dall’utente finale. Gli script utilizzavano risorse CPU massimizzate solo quando il traffico del sito era minimo, riducendo la possibilità di sospetto.

I guadagni stimati superano i 400.000 €, con operazioni distribuite su VPS, CDN proxy e wallet anonimi. Questo attacco dimostra come anche infrastrutture condivise di basso profilo rappresentino vettori redditizi per il crimine informatico, soprattutto in assenza di controlli di integrità lato server.

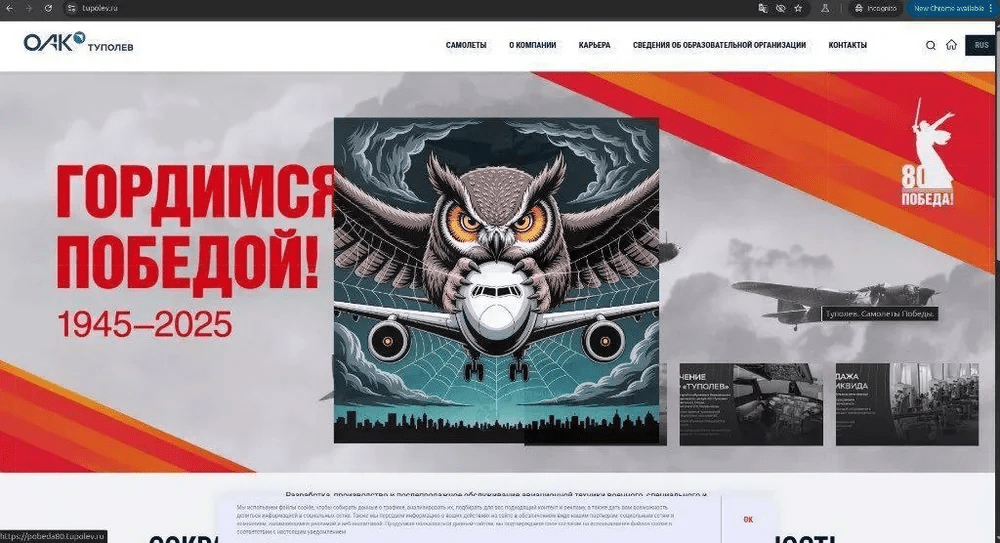

Cyberattacco ucraino: Tupolev nel mirino, colpita la Russia dall’interno

Il governo ucraino ha dichiarato di aver infiltrato i sistemi interni della Tupolev, azienda russa produttrice di aerei militari strategici come i bombardieri Tu-95 e Tu-160. L’operazione, condotta dal gruppo di cyber-intelligence affiliato alla Difesa di Kyiv, è stata resa pubblica il 3 giugno 2025.

Secondo la nota ufficiale, l’attacco ha permesso l’accesso a documentazione tecnica classificata, e-mail interne, specifiche di produzione e mappe digitali di fabbricazione. I file sarebbero stati sottratti tramite compromissione di server mail Microsoft Exchange esposti online, sfruttando vulnerabilità note e password deboli di account tecnici.

L’azione rappresenta un caso esemplare di guerra ibrida, in cui strumenti di cyberspionaggio vengono usati non solo per scopi strategici ma anche psicologici. Il messaggio allegato alla violazione (“Noi vediamo le vostre armi prima che voi le lanciate”) è stato interpretato come un chiaro monito geopolitico.

Fonti indipendenti non hanno potuto confermare la portata dell’infiltrazione, ma esperti OSINT indicano che il furto di blueprint e configurazioni potrebbe compromettere lo sviluppo aeronautico russo a medio termine, incidendo sulla superiorità aerea strategica di Mosca.

Marketplace illegale BidenCash: smantellato in operazione internazionale coordinata

Uno dei colpi più significativi contro la criminalità informatica è arrivato con il sequestro coordinato del marketplace BidenCash, noto hub per la vendita di carte di credito rubate, credenziali bancarie, dati personali e strumenti per il furto d’identità. L’azione, annunciata il 30 maggio 2025, è stata condotta da forze dell’ordine statunitensi, olandesi e italiane, con il supporto di Europol e altre agenzie internazionali.

BidenCash operava sul dark web tramite almeno cinque domini .onion, e vantava un’offerta stabile di oltre 2 milioni di record attivi, inclusi dump di carte, credenziali di accesso a sistemi finanziari, e dati biometrici. Il valore stimato del mercato superava i 50 milioni di euro, alimentato da pagamenti in Bitcoin e Monero.

L’infrastruttura è stata completamente smantellata, comprese le API automatizzate usate dai venditori per aggiornare i propri “shop virtuali”. L’FBI ha confermato la presa di controllo di più wallet crypto legati al marketplace, e l’arresto di almeno due operatori principali in Europa orientale.

Il successo dell’operazione BidenCash dimostra l’efficacia delle azioni intergovernative contro le economie parallele digitali, ma sottolinea anche quanto questi mercati siano ormai altamente automatizzati e resilienti, pronti a riemergere sotto nuovi alias entro poche settimane.

Truffe NFT su Hedera Hashgraph: l’FBI mette in guardia contro falsi airdrop

Un nuovo fronte di minaccia si è aperto con le truffe via finti airdrop NFT, indirizzate agli utenti della rete Hedera Hashgraph, un progetto blockchain alternativo a Ethereum. Il Federal Bureau of Investigation (FBI) ha emesso un avviso formale il 4 giugno 2025, spiegando che gli attori malevoli utilizzano finti giveaway che promettono token gratuiti per attirare gli utenti su siti clonati di portafogli.

Gli utenti vengono invitati a connettere il proprio wallet personale, come HashPack o Blade Wallet, per “richiedere” l’airdrop. In realtà, l’azione autorizza la firma di smart contract malevoli, che sottraggono le chiavi private o drenano i fondi non appena disponibili.

Secondo i ricercatori del settore, questa campagna utilizza nodi compromessi e domini offuscati tramite caratteri Unicode, con un sistema di tracciamento che registra metadati del browser, fingerprint del dispositivo e cronologia del wallet.

Nonostante gli alert emessi da Hedera Foundation e dai gestori dei principali wallet, l’attacco ha già coinvolto centinaia di utenti, con danni stimati in almeno 300.000 €. L’FBI invita alla massima prudenza, specificando che nessun progetto blockchain legittimo chiede mai connessioni automatiche o firme su dApp sconosciute per ricevere premi.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.