Le tecniche di voice phishing (vishing), storicamente considerate rudimentali, stanno vivendo una seconda giovinezza. Le recenti campagne condotte dal gruppo UNC6040, come documentato da Google Cloud Threat Intelligence (GTIG), dimostrano che le minacce vocali sono tutt’altro che superate: al contrario, sfruttano lacune nei protocolli di verifica umana per esfiltrare dati critici da ambienti cloud come Salesforce. Questo approccio, sofisticato e silenzioso, aggira la sicurezza tecnica puntando direttamente sull’elemento umano: il personale IT di primo livello.

UNC6040 e Salesforce: l’esfiltrazione vocale dell’era cloud

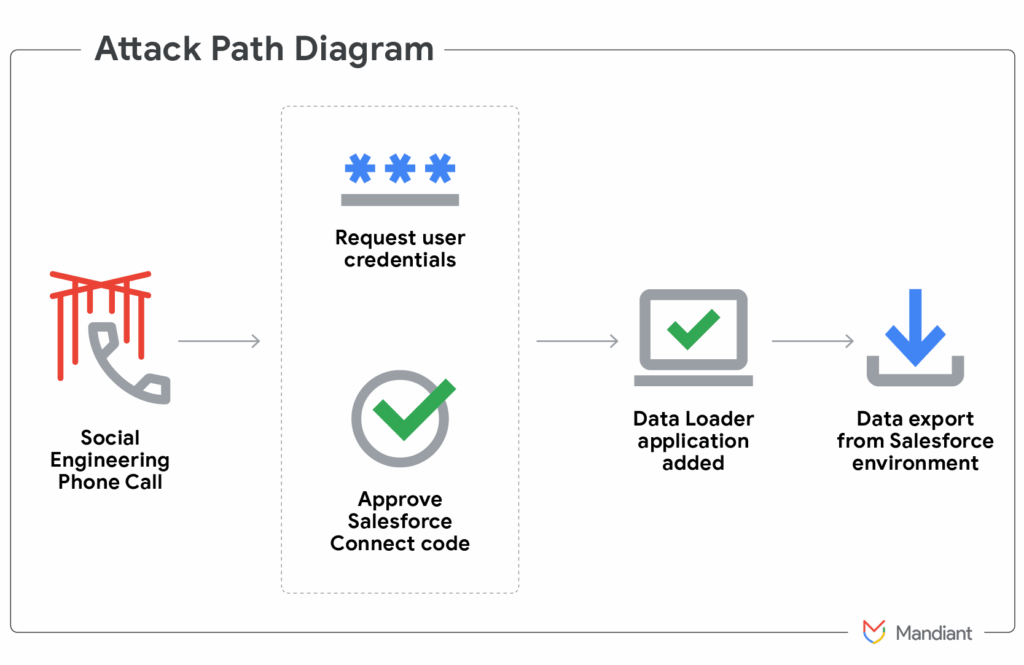

Il gruppo UNC6040 ha condotto attacchi mirati che sfruttano strumenti legittimi, come Salesforce Data Loader, per trafugare informazioni da account aziendali. Attraverso tecniche di vishing e social engineering, i cybercriminali riescono a ottenere credenziali e autorizzazioni da operatori di help desk o utenti interni, aggirando così meccanismi di sicurezza consolidati come l’autenticazione a più fattori (MFA).

Le varianti modificate di Data Loader, rinominate con nomi apparentemente legittimi come “My Ticket Portal”, sono state utilizzate per camuffare l’attacco e ridurre il tempo di rilevamento. In alcuni casi, l’esfiltrazione dei dati è iniziata con query di basso profilo, per poi aumentare rapidamente il volume una volta confermata la mancanza di difese attive.

Questa metodologia evidenzia non solo la versatilità dei criminali informatici, ma anche l’inefficacia dei controlli tradizionali quando non sono supportati da policy di verifica rigorose e segmentazione dei privilegi.

Tecniche di attacco: ingegneria sociale con precisione chirurgica

Il successo delle campagne vishing si basa su una meticolosa fase di ricognizione. Gli aggressori studiano i flussi di lavoro del supporto tecnico, identificano gli orari di maggior carico, testano risposte a informazioni parziali o errate, e sfruttano le lacune nei processi di verifica per ottenere dettagli sensibili.

Una volta acquisita familiarità con la struttura del service desk, gli aggressori imitano scenari plausibili: dipendenti in ferie, telefoni smarriti, emergenze di accesso. In questi contesti, la pressione emotiva gioca un ruolo determinante: gli operatori, spesso oberati, sono spinti a bypassare procedure di sicurezza per “aiutare” il collega.

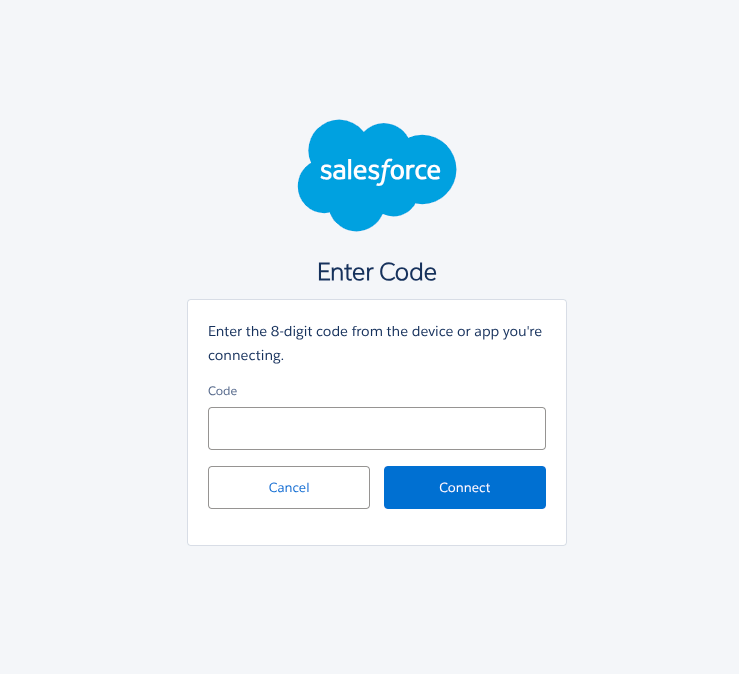

Se l’MFA viene resettato su richiesta, l’attaccante può poi richiamare fingendosi un utente interno e ottenere un reset completo della password. A quel punto, il controllo dell’account è totale, e può protrarsi per giorni se la vittima legittima non è disponibile a rilevare l’abuso.

La compromissione iniziale diventa poi un trampolino per attacchi più ampi: accesso a chat interne, documenti, ticket di supporto, persino a strumenti di mappatura delle identità come ROADrecon, per costruire un arsenale informativo ancora più solido.

Tecniche difensive: hardening delle identità e policy multilivello

Per difendersi efficacemente dalle minacce di vishing, è fondamentale adottare un approccio a più livelli, che combini policy tecniche e formazione umana. La raccomandazione principale è il principio del minimo privilegio: nessun utente deve possedere accessi o permessi superiori a quelli strettamente necessari al proprio ruolo. Strumenti come Salesforce Data Loader, che richiedono l’autorizzazione API Enabled, devono essere concessi solo a profili specifici e soggetti a revisione regolare.

Inoltre, è necessario gestire rigorosamente l’accesso alle applicazioni connesse. Questo significa limitare a personale autorizzato i permessi “Customize Application” e “Manage Connected Apps”, e implementare processi di approvazione manuale o allowlisting per qualsiasi app di terze parti che interagisca con sistemi interni.

La limitazione degli accessi IP è un altro strumento chiave: definire range IP autorizzati per i profili utente e le app consente di bloccare tentativi provenienti da VPN commerciali o indirizzi sconosciuti. Per Salesforce e ambienti cloud simili, questa misura rappresenta uno dei più efficaci deterrenti all’accesso non autorizzato.

Strumenti nativi per monitoraggio e risposta

Salesforce Shield offre funzionalità avanzate di monitoraggio tramite Transaction Security Policies e Event Monitoring. Le prime permettono di attivare alert o bloccare attività anomale, come download massivi di dati. Le seconde forniscono visibilità dettagliata su log di accesso, utilizzo API, comportamenti utente, e possono essere integrati nei sistemi SIEM aziendali.

Fondamentale resta anche l’implementazione obbligatoria e universale dell’autenticazione a più fattori (MFA). Sebbene alcuni attacchi possano aggirare temporaneamente l’MFA attraverso l’inganno dell’utente, il suo utilizzo sistematico riduce drasticamente la superficie d’attacco. L’educazione dei dipendenti al fenomeno della MFA fatigue e alle tecniche di social engineering è il complemento indispensabile.

Prospettive: vulnerabilità sistemiche, non tecnologiche

Il caso UNC6040 dimostra che il punto debole dell’infrastruttura non è il software, ma il processo umano. La sicurezza del cloud, per quanto avanzata, è inefficace se gli operatori di primo livello possono essere manipolati per concedere accessi critici. La minaccia non risiede solo nelle linee telefoniche o nelle interfacce vocali, ma in tutto ciò che lega l’identità digitale a quella fisica attraverso procedure deboli o automatismi mal progettati.

Il pericolo è aggravato dal fatto che una volta ottenuto l’accesso, l’attaccante può scalare i privilegi, muoversi lateralmente nell’infrastruttura e compromettere l’intera organizzazione con impatti economici e reputazionali gravissimi. Il rischio non è più l’attacco isolato, ma una catena di compromissioni che parte da un errore umano e finisce con l’estorsione o la distruzione di asset critici.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.