Un’indagine condotta da SentinelLabs ha svelato l’esistenza di due attività di cyberspionaggio su vasta scala, PurpleHaze e ShadowPad, riconducibili con alta probabilità ad attori statali cinesi. I gruppi coinvolti hanno tentato di compromettere infrastrutture sensibili, incluse aziende di sicurezza informatica, media europei, enti governativi sudasiatici e fornitori di servizi IT, agendo tra giugno 2024 e marzo 2025 con sofisticati strumenti come backdoor modulari, reverse proxy SSH e catene di exploit noti.

Cosa leggere

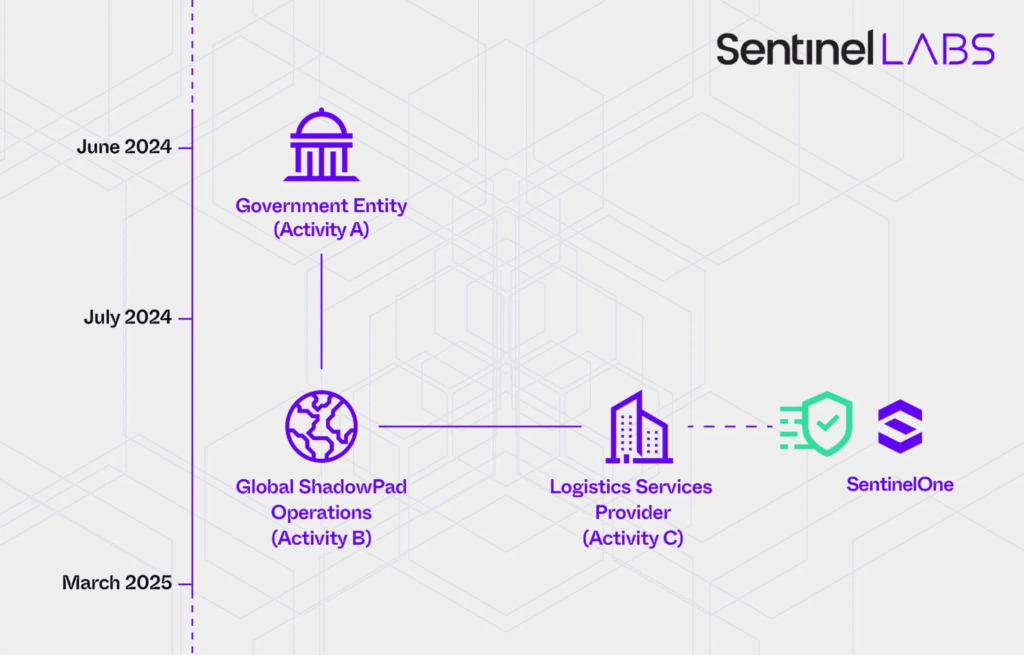

Reconnaissance mirata contro SentinelOne e attacco alla supply chain logistica

Nel quarto trimestre 2024, SentinelOne ha identificato e neutralizzato tentativi di ricognizione remota su suoi server esposti pubblicamente, originati da infrastrutture proxy gestite da gruppi affini a APT15 e UNC5174. Sebbene gli attacchi non abbiano avuto successo, si è accertato che l’obiettivo era sondare le vulnerabilità per futuri attacchi. In parallelo, è stato sventato un attacco contro un fornitore di logistica hardware di SentinelOne, compromesso attraverso moduli ShadowPad camuffati in librerie DLL e inseriti tramite tecniche di DLL hijacking.

Le tecniche usate mostrano una pianificazione tattica avanzata: dall’utilizzo di strumenti come GOREshell, backdoor Go obfuscate con Garble e camuffate da file di sistema, alla persistenza attraverso servizi Windows e Linux. Le comunicazioni C2 si appoggiavano a domini mascherati da servizi legittimi come downloads.trendav[.]vip e sentinelxdr[.]us, mentre i payload includevano chiavi SSH private, permettendo canali di comando e controllo cifrati difficili da intercettare.

Cluster ShadowPad: 70 vittime globali e abuso di infrastrutture Fortinet e IIS

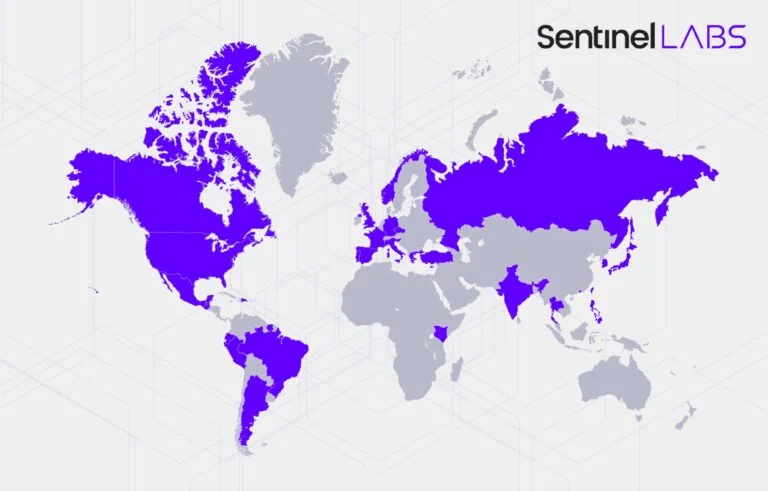

Parallelamente, SentinelLabs ha tracciato oltre 70 intrusioni legate a varianti di ShadowPad, spesso obfuscate con la tecnica ScatterBrain, e distribuite come DLL caricate da eseguibili vulnerabili (es. VGAuthService.exe). Tra i settori colpiti figurano pubblica amministrazione, telecomunicazioni, ricerca e manifattura. Alcune infezioni sono state facilitate dallo sfruttamento di vulnerabilità note come CVE-2024-8963 e CVE-2024-8190, evidenziando la velocità di reazione degli attori nel sfruttare exploit prima della disclosure pubblica.

Uno degli aspetti più rilevanti è l’utilizzo di reti ORB (Operational Relay Box), infrastrutture dinamiche di proxy gestite da soggetti legati alla Cina che permettono di occultare l’origine delle operazioni. Gli stessi relay sono stati usati in attacchi contro un’importante redazione europea e in un secondo accesso allo stesso ente sudasiatico già colpito mesi prima.

GOREshell e strumenti THC: nuovi pattern di compromissione avanzata

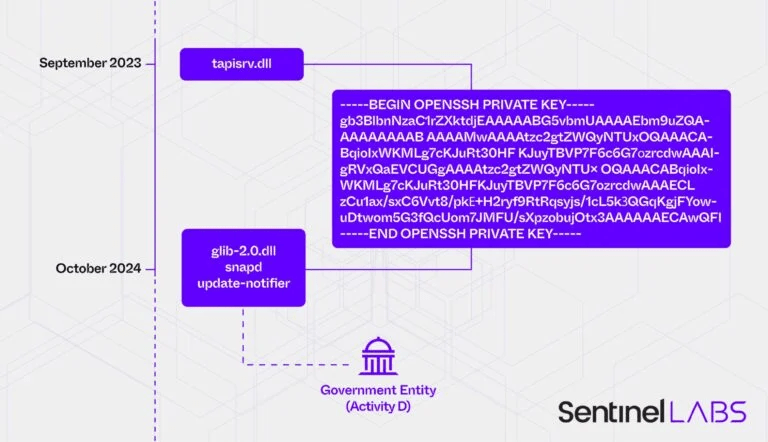

Nella variante PurpleHaze, la compromissione ha incluso strumenti sviluppati dalla comunità The Hacker’s Choice (THC), come lo script clear13 per la cancellazione dei log Linux, rinominato mcl, e l’uso di reverse_ssh con moduli glib-2.0.dll e snapd. Questi moduli erano in grado di stabilire connessioni WebSocket cifrate su port 443 verso endpoint esterni controllati dagli attaccanti.

La riutilizzazione di chiavi SSH private identiche in attacchi distanti nel tempo e il caricamento dei moduli come servizi Windows (VGAuthService) o Linux (update-notifier) indica una strategia modulare e adattabile, con capacità di pivoting e lateral movement avanzate. I file eseguibili venivano timestompati per eludere l’analisi forense e distribuiti tramite server già compromessi interni alla rete.

Compromissioni multi-piattaforma e mimetismo operativo: l’evoluzione di ShadowPad e PurpleHaze

L’attività rilevata conferma come i gruppi APT legati alla Cina evolvano rapidamente i propri strumenti e tattiche. Le campagne analizzate non si limitano a singole piattaforme: il malware ShadowPad, ad esempio, è stato distribuito in versioni eseguibili standalone (AppSov.exe) e come librerie DLL per hijacking, rendendo possibile l’esecuzione silenziosa da parte di processi legittimi. Allo stesso modo, GOREshell, parte del cluster PurpleHaze, è stato osservato sia su Windows (come glib-2.0.dll) sia su Linux (come update-notifier e snapd), mostrando una flessibilità operativa multipiattaforma.

Uno dei metodi di distribuzione include l’uso di server già compromessi nella rete interna della vittima come pivot per il download di payload, minimizzando la visibilità esterna. In un caso emblematico, i file eseguibili sono stati ospitati all’interno del dominio imaginerjp[.]com, utilizzato per mascherare traffico DoH (DNS over HTTPS) cifrato, rendendo difficile il tracciamento del traffico DNS malevolo tramite strumenti di monitoraggio convenzionali.

Offuscazione avanzata e tecniche anti-forensic nei moduli GOREshell

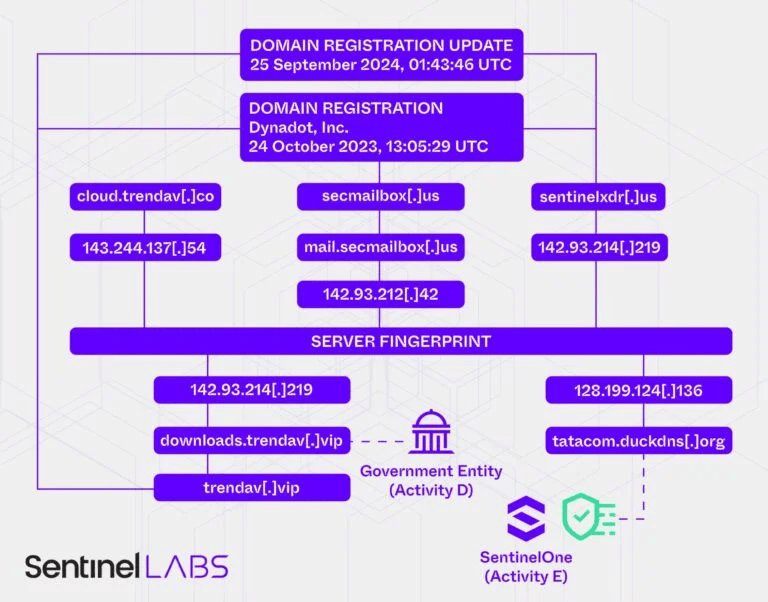

Le varianti GOREshell sono state scritte in linguaggio Go e offuscate tramite Garble, un tool che cripta stringhe e funzioni per ostacolare l’analisi statica. Inoltre, i file sono stati packati con versioni modificate di UPX, e contenenti chiavi SSH private per stabilire tunnel cifrati verso domini dinamici, gestiti via DuckDNS e DDNS alternativi. In molti casi, l’infrastruttura di comando e controllo include pattern di dominio e IP condivisi, come dimostrato da downloads.trendav[.]vip, secmailbox[.]us e sentinelxdr[.]us.

Le operazioni includono anche strumenti di pulizia post-compromissione come mcl, usato per eliminare tracce da /var/log/wtmp, /var/log/secure, /var/run/utmp e cronologie shell, con comandi dedicati a ridurre al minimo l’evidenza forense delle attività malevole.

Infrastruttura condivisa e connessioni tra PurpleHaze, APT15 e UNC5174

Analizzando i certificati, le configurazioni di dominio, gli script di distribuzione e i tool impiegati, SentinelLabs attribuisce con alta fiducia l’attività di PurpleHaze e ShadowPad a minacce provenienti dal contesto statale cinese, con sovrapposizioni tecniche e infrastrutturali a gruppi già noti come APT15 (Ke3Chang/Nylon Typhoon) e UNC5174, ritenuto un broker di accessi iniziali collegato al Ministero della Sicurezza di Stato cinese (MSS). Quest’ultimo è sospettato di gestire infrastrutture usate da più gruppi APT, delegando poi la compromissione finale ad attori diversi.

Queste conclusioni si basano su:

- Registrazioni simultanee di domini malevoli presso Dynadot e GoDaddy

- Uso condiviso di server C2 come

142.93.214[.]219e143.244.137[.]54 - Campagne combinate di reconnaissance seguita da sfruttamento di vulnerabilità (CVE-2024-8963, CVE-2024-8190)

- Utilizzo anticipato di exploit prima della loro disclosure pubblica

Target: aziende critiche, enti pubblici, fornitori IT e media

I bersagli delle campagne sono stati selezionati con precisione strategica. L’elenco dei settori colpiti include:

- Cybersecurity: tentativi su SentinelOne e mascheramento di domini

sentinelxdr[.]us - Media europei: compromissioni condotte con GOREshell e strumenti THC

- Governi sudasiatici: doppie intrusioni con ShadowPad e reverse SSH

- Logistica e supply chain: sfruttamento di fornitori con accesso a infrastrutture critiche

Le attività mostrano come la catena di approvvigionamento IT sia diventata una superficie d’attacco prioritaria per gli attori statali cinesi, che puntano a ottenere accesso privilegiato attraverso aziende meno protette, ma connessi a sistemi sensibili.

La modularità di ShadowPad e la resilienza dell’infrastruttura ORB

ShadowPad rappresenta una delle minacce più modulari e persistenti nel panorama APT cinese. Ogni modulo è identificato da ID univoci (0x0A, 0x20) e può implementare funzionalità di data exfiltration, persistence, injection e remote control. Il framework può essere distribuito come DLL per carichi stealth o come eseguibili diretti, adattandosi all’ambiente target.

La rete ORB (Operational Relay Box) impiegata dai gruppi coinvolti è un’infrastruttura decentralizzata che consente connessioni rapide, dinamiche e mimetiche, evitando l’attribuzione diretta. Tali infrastrutture stanno diventando lo standard operativo tra gli APT cinesi, suggerendo un’evoluzione delle TTP orientata alla sofisticazione strutturale piuttosto che alla complessità del malware stesso.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.