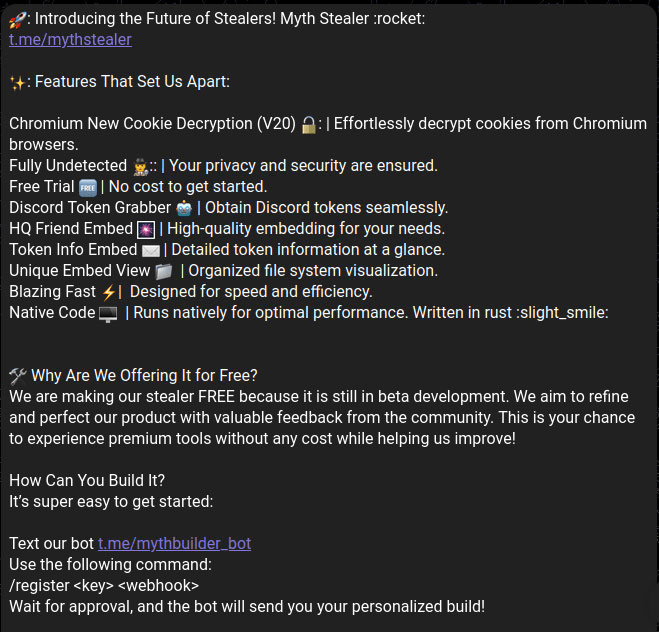

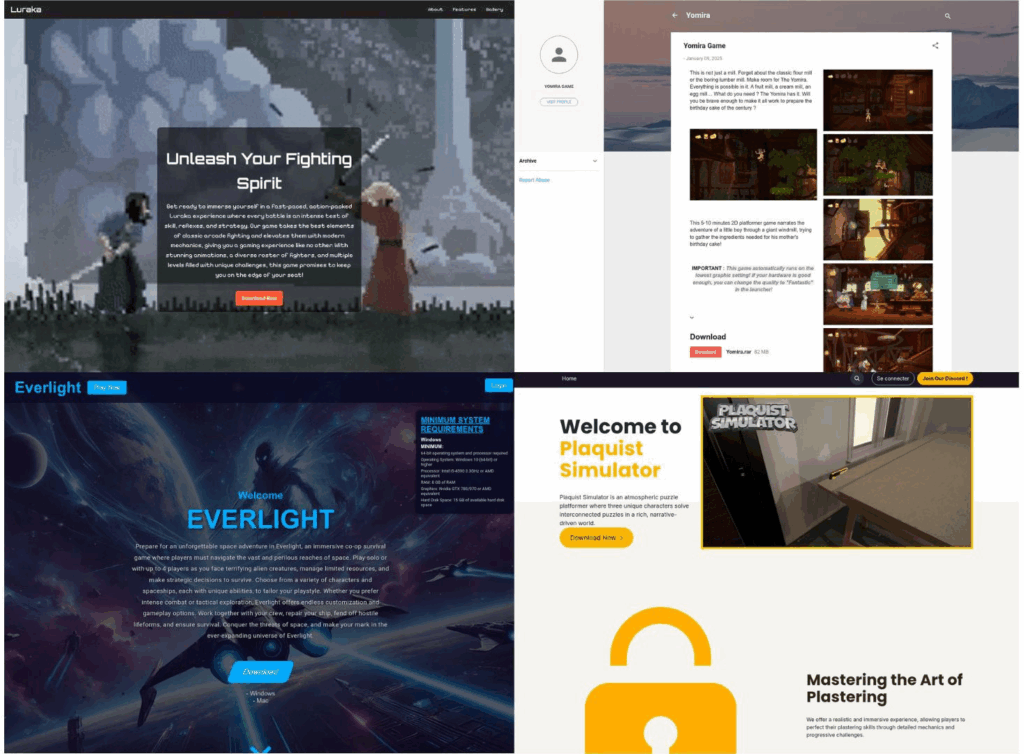

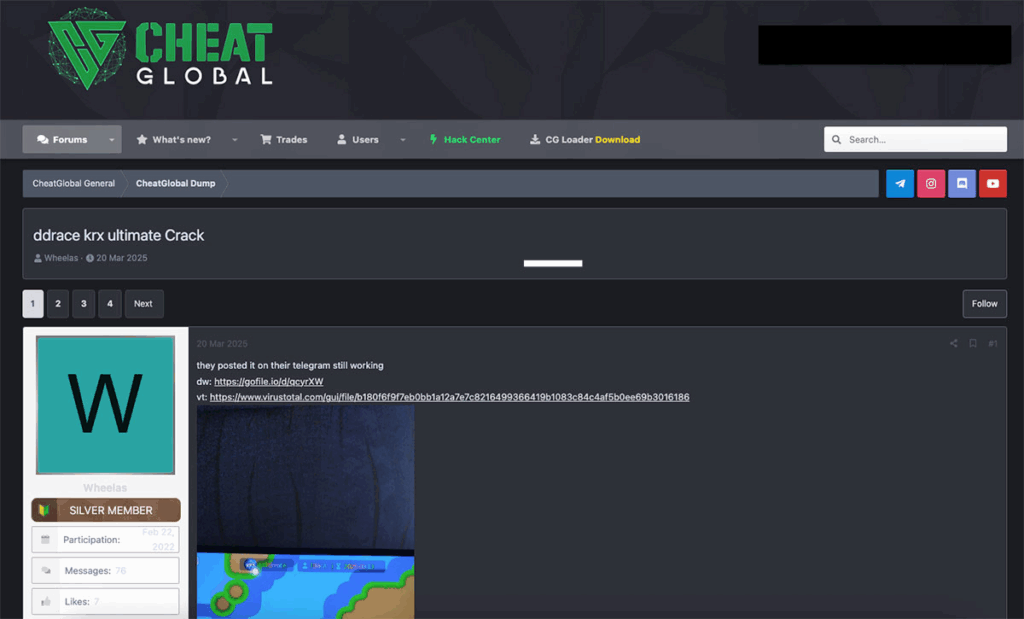

Nel corso di un’operazione di threat hunting proattiva, il Trellix Advanced Research Center ha scoperto una nuova variante di malware infostealer completamente non rilevata, scritta in linguaggio Rust. Conosciuta come Myth Stealer, questa minaccia viene attivamente commercializzata su Telegram dal dicembre 2024 e distribuita tramite siti fraudolenti di cheat gaming. La sua struttura modulare, l’uso di un loader con finta GUI, la cifratura del payload e la capacità di esfiltrare credenziali, cookie, dati autofill e screenshot lo rendono una delle minacce emergenti più sofisticate nel panorama attuale.

Distribuzione e struttura: loader fake e DLL in memoria

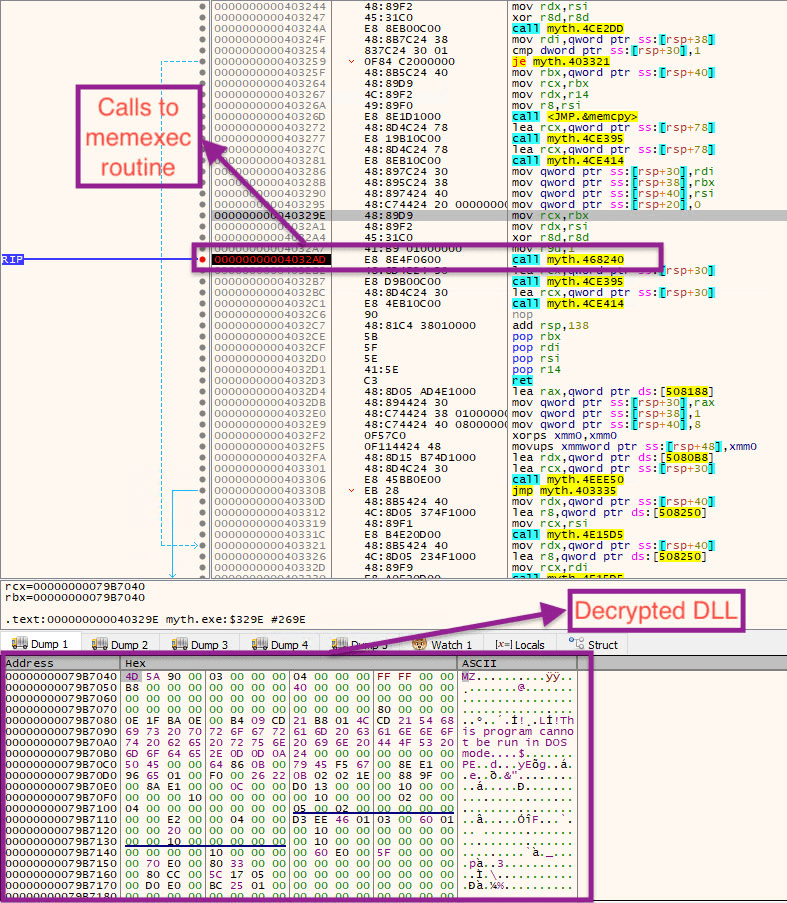

Myth Stealer viene diffuso tramite archivi ZIP o RAR protetti da password, contenenti file eseguibili apparentemente legittimi. Dopo l’esecuzione, il loader mostra una finestra grafica falsa generata con i crate Rust native-windows-gui, egui o native_dialog, mentre in background decritta e inietta un payload DLL Rust a 64 bit direttamente in memoria usando memexec. L’infrastruttura di comando e controllo (C2) gestisce le comunicazioni usando header HTTP come "myth-key" o "key", rendendo difficile il tracciamento.

Tecniche di evasione e anti-analisi

Il malware impiega avanzate tecniche anti-debug e anti-VM. Usa obfuscazione con il crate obfstr e verifica la presenza di username e file tipici di ambienti sandbox. Tra le operazioni difensive rilevate ci sono anche la terminazione forzata di processi come chrome.exe, firefox.exe, discord.exe, e altre applicazioni browser-based.

Il team di Trellix ha deoffuscato queste stringhe sviluppando un Ghidra script custom, in grado di emulare le funzioni obfuscate e ripristinare riferimenti a stringhe leggibili, migliorando la visibilità del codice dannoso e facilitando l’analisi dei sample raccolti.

Funzionalità principali del malware

Le versioni più recenti del malware presentano funzionalità aggiuntive, inclusa cattura dello schermo, hijacking della clipboard, accesso ai dati dei browser via remote debugging e persistenza su sistema tramite collegamenti e chiavi di registro. Dopo aver raccolto le informazioni (cookie, credenziali, carte salvate), il malware le impacchetta in archivi ZIP e le invia a endpoint come /api/send, spesso reversati byte per byte o codificati in base64. Alcuni sample inviano direttamente i dati a webhook Discord.

Utilizzo di privilegi amministrativi

Una funzione aggiuntiva osservata è l’impiego della Windows API ShellExecuteW con il flag "runas" per ottenere privilegi elevati. Questo passaggio abilita l’accesso a dati più sensibili e l’installazione silenziosa del malware in percorsi come AppData\Roaming.

Persistence mechanism e comunicazione C2

Il malware si assicura la persistenza attraverso la creazione di file eseguibili nascosti (winlnk.exe) e file .lnkk all’interno della cartella Startup, completata da chiavi di registro modificate per garantirne l’avvio automatico ad ogni reboot.

Il server C2 impiegato include indirizzi IP hardcoded come 185.224.3.219:8080, mentre domini precedenti come myth[.]cocukporno[.]lol sono stati già segnalati e bloccati. Alcune varianti utilizzano ipify.org per identificare gli host prima della trasmissione dei dati, tra cui screenshot acquisiti e informazioni di geolocalizzazione IP.

Obiettivi principali e impatti

Tra i browser e client colpiti vi sono Google Chrome, Chromium, Firefox, Opera, Brave, Vivaldi, Yandex, Microsoft Edge, Discord, Lightcord e molte altre alternative meno note. Myth Stealer punta con precisione a utenti gamer, sfruttando la ricerca di cheat software per infettare i sistemi. I wallet di criptovaluta rubati vengono sostituiti tramite clipboard hijacking, dirottando transazioni a indirizzi BTC, BCH ed ETH controllati dai cybercriminali.

Modularità Rust e evasione su più livelli

Myth Stealer rappresenta una nuova generazione di infostealer modulari, evasivi e aggiornati frequentemente. Il linguaggio Rust non solo consente portabilità ed efficienza, ma anche una resistenza più elevata all’analisi statica. L’intero ecosistema – dai loader GUI alla cifratura dei payload, fino alla trasmissione dei dati via HTTP con strutture mimetizzate – riflette una organizzazione criminale strutturata e resiliente, capace di adattarsi rapidamente agli strumenti di difesa.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.