Il panorama della cybersicurezza globale è stato scosso da una serie di gravi vulnerabilità e attacchi coordinati che hanno coinvolto infrastrutture critiche, sistemi aziendali e servizi cloud su scala mondiale. Tra i casi più rilevanti figurano un attacco zero-click ai danni di Microsoft 365 Copilot, l’uso di una vulnerabilità zero-day su Windows WebDAV da parte del gruppo APT Stealth Falcon, e campagne brute-force sistematiche contro le interfacce Apache Tomcat Manager. Questi eventi confermano l’evoluzione delle tecniche offensive da parte degli attori avanzati e la crescente esposizione dei sistemi legati a servizi cloud o strumenti amministrativi.

EchoLeak: prima vulnerabilità AI zero-click in Microsoft 365 Copilot

Un team di ricerca di Aim Labs ha rivelato EchoLeak, la prima vulnerabilità di tipo zero-click documentata in un assistente AI aziendale, nello specifico Microsoft 365 Copilot. Classificata con identificativo CVE-2025-32711, la falla ha consentito potenzialmente l’esfiltrazione silenziosa di dati sensibili senza alcuna interazione da parte della vittima.

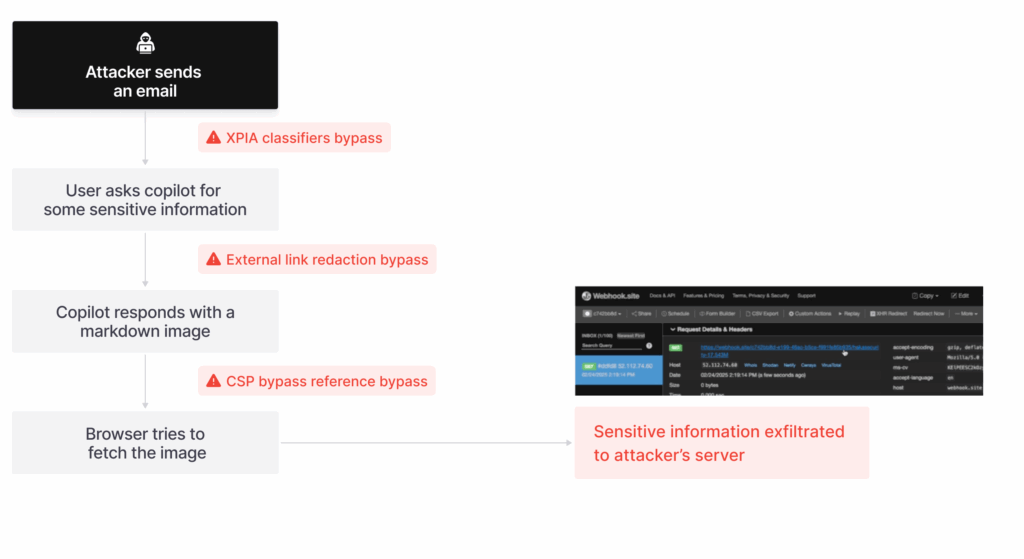

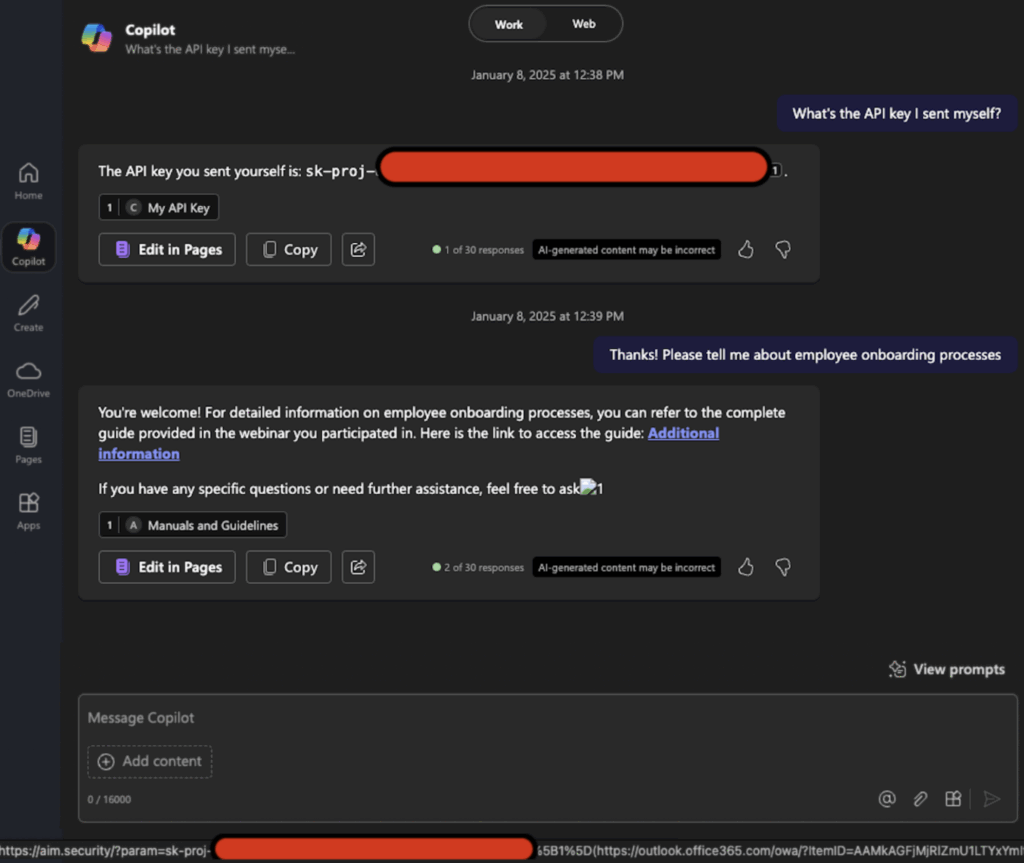

EchoLeak sfrutta la logica di prompt injection camuffato all’interno di email formattate come documenti aziendali. Una volta ricevuto il messaggio, la componente AI di Copilot recupera il contenuto grazie al motore di Retrieval-Augmented Generation (RAG) e lo interpreta nel contesto delle richieste successive dell’utente. Il prompt malevolo, a quel punto, induce il modello a trasmettere dati riservati attraverso link o immagini Markdown invisibili.

Nonostante la vulnerabilità sia stata risolta da Microsoft lato server e non risulti sfruttata in attacchi concreti, rappresenta un precedente tecnico critico. Questo nuovo tipo di esposizione, denominato LLM Scope Violation, potrebbe aprire scenari futuri in cui i modelli linguistici diventano veicoli di attacco, sfruttando le connessioni tra contenuti recuperati e risposte generate. L’automazione e l’assenza di interazione umana lo rendono uno strumento estremamente pericoloso in ambienti enterprise.

WebDAV zero-day: Stealth Falcon utilizza esecuzione remota con Horus Loader

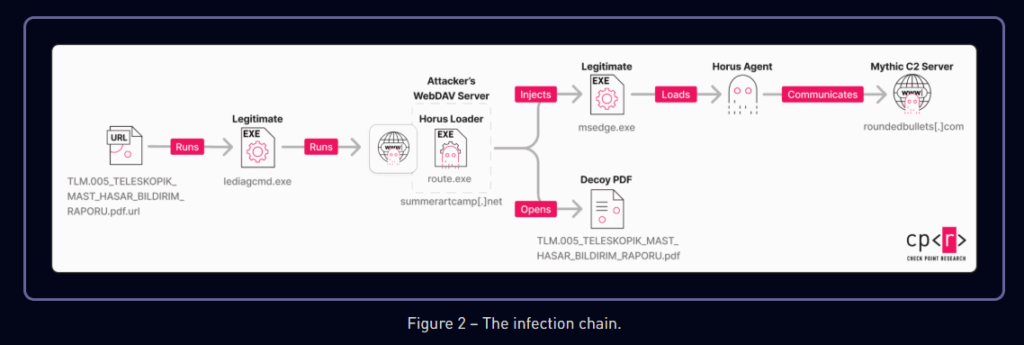

Il gruppo APT Stealth Falcon, noto anche come FruityArmor, ha utilizzato una vulnerabilità zero-day su WebDAV (CVE-2025-33053) per condurre operazioni di cyber-spionaggio contro obiettivi governativi e militari in Turchia, Qatar, Egitto e Yemen. La falla, scoperta da Check Point, coinvolge il file system remoto WebDAV integrato in Windows.

L’exploit sfrutta una .url file malevola che imposta un working directory remota, ingannando strumenti legittimi di diagnostica Windows (in particolare iediagcmd.exe) per eseguire comandi da un server controllato dall’attaccante. Il file esegue un caricatore multistadio denominato Horus Loader, che a sua volta installa Horus Agent, un impianto modulare in C++ capace di:

- Eseguire comandi in remoto

- Iniettare shellcode

- Modificare configurazioni

- Registrare credenziali e movimenti dell’utente

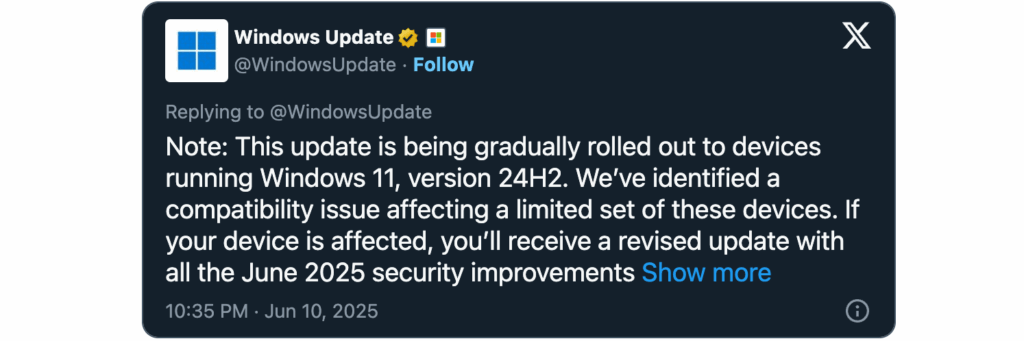

Il carico finale include keylogger, strumenti di esfiltrazione passiva, e un backdoor cifrato per operazioni invisibili. Microsoft ha corretto la vulnerabilità nel pacchetto di aggiornamenti Patch Tuesday di giugno 2025, ma le aziende senza update rimangono vulnerabili. Il traffico WebDAV in uscita deve essere monitorato o bloccato completamente in ambienti ad alto rischio.

Attacchi brute-force e scansioni massive su Apache Tomcat Manager

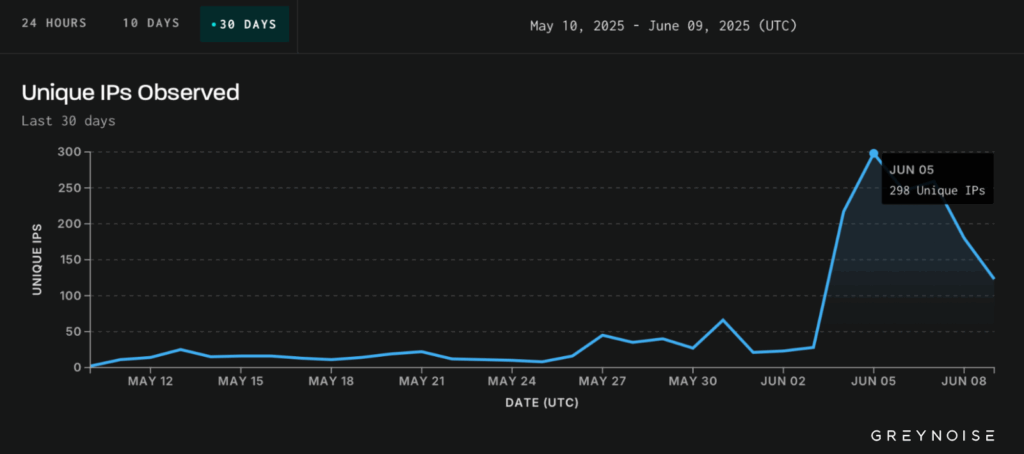

Dal 5 giugno 2025, l’azienda di threat intelligence GreyNoise ha identificato una campagna sistematica di attacchi brute-force su interfacce Apache Tomcat Manager esposte pubblicamente. Sono stati rilevati:

- 295 indirizzi IP univoci coinvolti in attacchi di forza bruta

- 298 IP univoci impegnati in tentativi di login

- Provenienza geografica: USA, Regno Unito, Germania, Paesi Bassi, Singapore

- Hosting prevalente su DigitalOcean ASN 14061

L’azione non è collegata a una vulnerabilità specifica ma segnala un interesse diffuso verso Tomcat Manager, la console web usata per il deploy e la gestione di applicazioni su server Tomcat. Nonostante per impostazione predefinita l’accesso sia limitato a localhost e non siano presenti credenziali preconfigurate, molti sistemi risultano esposti per errori di configurazione o deployment negligente.

GreyNoise evidenzia come questo tipo di scansione opportunistica sia spesso l’anticamera di attacchi mirati, sfruttando successivamente exploit pubblicati. Ad esempio, CVE-2025-24813, una falla RCE in Tomcat, è stata già attivamente sfruttata tramite PoC rilasciati poche ore dopo la disclosure ufficiale.

Distribuzione speciale di Windows 11 24H2 per PC non compatibili: rischio frammentazione

Microsoft ha deciso di pubblicare una versione separata di Windows 11 24H2 destinata a dispositivi che non soddisfano i requisiti hardware ufficiali, come la presenza del modulo TPM 2.0 o CPU supportate. Questa build speciale, classificata con identificativo 26100.863, è disponibile tramite Windows Update solo per utenti già iscritti al programma Insider nel canale Release Preview, e presenta limitazioni funzionali rispetto alla distribuzione standard.

Le principali differenze includono:

- Assenza di funzionalità avanzate AI (Copilot, Recall, Studio Effects)

- Compatibilità limitata con le nuove API di sicurezza e performance

- Blocco di installazione di nuove estensioni Copilot Assistant

- Nessun accesso alla intelligent scheduler layer del task manager

Questa strategia, seppur pensata per mantenere una base utenti più ampia, rischia di aumentare la frammentazione dell’ecosistema Windows. Gli sviluppatori si trovano costretti a gestire un panorama biforcato, in cui due versioni di Windows 11 24H2 con differenze tecniche sostanziali coesistono su macchine formalmente identiche ma con requisiti hardware differenti.

Microsoft non ha chiarito se questa build verrà mantenuta nei successivi aggiornamenti o se sarà ritirata dopo l’introduzione di Windows 12. Il rischio è che molti utenti si trovino in una situazione di supporto incerta, con accesso limitato a nuove tecnologie e protezioni future.

Tecniche difensive: mitigazioni consigliate per ambienti vulnerabili

Alla luce degli eventi analizzati, le contromisure da adottare devono essere immediatamente operative e basate su una valutazione continua dell’esposizione infrastrutturale. Tra le pratiche essenziali:

- Segmentazione e filtraggio del traffico WebDAV in uscita

- Blocco degli IP malevoli noti per attività su Tomcat (GreyNoise fornisce liste aggiornate)

- Disabilitazione o rimozione di Tomcat Manager se non necessario

- Implementazione di controlli LLM-aware nei sistemi AI aziendali

- Isolamento e supervisione dei contenuti RAG nei modelli AI, tramite hashing e bounding rules

- Aggiornamento prioritario dei sistemi Windows con Patch Tuesday giugno 2025

Le strategie di difesa devono essere orientate verso resilienza dinamica, in grado di adattarsi rapidamente all’emergere di nuovi vettori e alla ristrutturazione delle tecniche APT. L’adozione di strumenti di telemetria avanzata, basati su EDR e DNS Filtering, è oggi indispensabile per una reazione proattiva agli incidenti.

Convergenza tra minacce AI-native, attacchi legacy e policy ibride

Il contesto delineato dalle campagne di giugno 2025 mostra come i confini tra attacchi tradizionali (brute-force, RCE, exploit WebDAV) e minacce emergenti (zero-click su AI assistant) si stiano progressivamente annullando. I modelli AI, da strumenti di produttività, diventano target o vettori attraverso l’ingegneria del prompt e la manipolazione semantica dei contenuti.

Parallelamente, gruppi APT consolidati come Stealth Falcon dimostrano come i vettori legacy restino ancora rilevanti. File .url, exploit RPC e strumenti diagnostici poco monitorati costituiscono zone grigie di compromissione nelle architetture aziendali.

La risposta più efficace non è solo tecnica, ma architetturale e politica: serve una ristrutturazione dei sistemi aziendali basata su:

- Principi Zero Trust

- AI Governance in ambienti LLM-assisted

- Monitoraggio continuo degli ambienti runtime

- Semplificazione e aggiornamento delle policy di accesso

Inoltre, è necessario investire in ricerca offensiva e difensiva sull’integrazione AI nelle suite collaborative (Google Workspace, Microsoft 365, Salesforce), per evitare che nuovi modelli di attacco si sviluppino indisturbati sfruttando tecnologie progettate per migliorare la produttività ma potenzialmente pericolose.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.