Nel primo semestre del 2025, tre nuove tecniche di attacco hanno sollevato forti preoccupazioni tra esperti di cybersicurezza: l’utilizzo di smartwatch per trafugare dati da sistemi air-gapped, una metodologia per identificare numeri di telefono Google associati ad account tramite forza bruta IPv6 e una massiccia campagna di account takeover che sfrutta un framework legittimo chiamato TeamFiltration. Questi scenari dimostrano che i vettori di compromissione evolvono ben oltre le tradizionali tecniche malware e phishing, abbracciando canali laterali, vulnerabilità applicative e abuso di strumenti di sicurezza.

SmartAttack: esfiltrazione da sistemi isolati tramite smartwatch e ultrasuoni

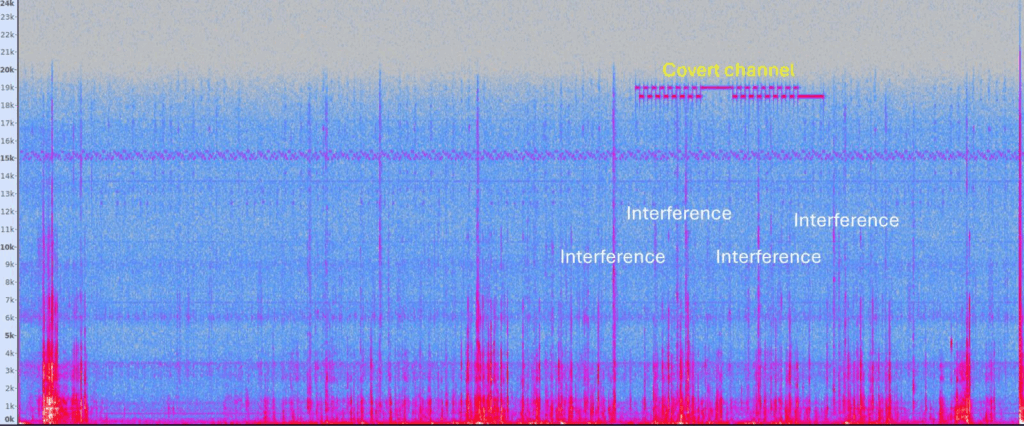

La tecnica denominata SmartAttack, ideata da ricercatori israeliani specializzati in attacchi ai canali collaterali, sfrutta i microfoni degli smartwatch come ricevitori di segnali ultrasonici emessi dai computer. Questi segnali sono generati da altoparlanti interni e modulati tramite frequenze B-FSK tra 18.5 kHz e 19.5 kHz, al di sopra della soglia uditiva umana. I dati codificati (bit binari) trasportano informazioni sensibili come credenziali, tasti premuti, chiavi di cifratura.

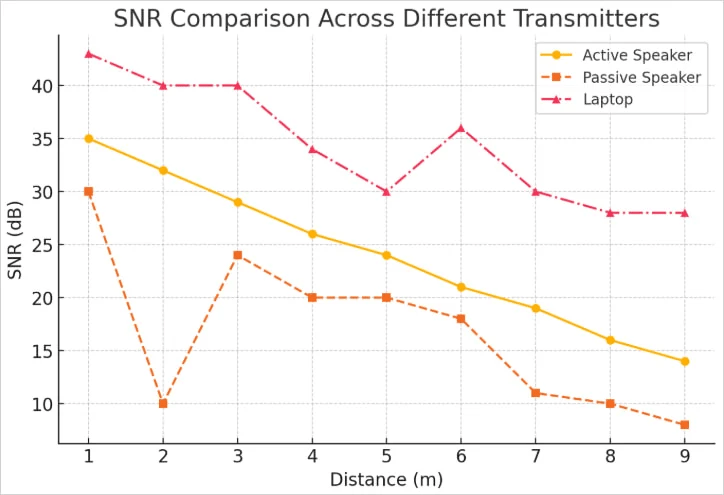

Il canale di trasmissione ha un raggio massimo tra i 6 e 9 metri e un throughput tra i 5 e 50 bps, sufficiente per sottrarre dati strategici. Il sistema richiede un’infezione malware iniziale sul sistema air-gapped e la presenza fisica di uno smartwatch compromesso nel raggio d’azione.

Per mitigare l’attacco, i ricercatori suggeriscono di vietare dispositivi indossabili in ambienti ad alta sicurezza, rimuovere gli speaker interni nei sistemi isolati o implementare jamming acustico ad alta frequenza. La sofisticazione di SmartAttack indica quanto anche canali fisici normalmente ignorati possano essere usati per bypassare barriere logiche e di rete.

Brute-force su account Google tramite IPv6 e token BotGuard

Un ricercatore indipendente ha documentato un metodo concreto per forzare la scoperta del numero di telefono associato a un account Google sfruttando la funzionalità di recupero nome utente tramite modulo HTML con JavaScript disattivato. Il meccanismo sfrutta un’infrastruttura distribuita in IPv6 per bypassare il rate-limiting dei server Google, simulando richieste provenienti da milioni di indirizzi unici.

Il vettore di attacco prevede tre fasi:

- Individuazione del nome visualizzato del target tramite ownership condivisa in Looker Studio.

- Utilizzo del modulo “recupera nome utente” per ottenere il formato mascherato del numero di telefono.

- Bruteforce massivo del numero di telefono completo combinando prefissi telefonici, codici nazionali e nomi attraverso 3.000 thread paralleli, grazie al token BotGuard estratto via

chromedp.

In alcuni casi, bastano 5–20 secondi per identificare il numero corretto, a seconda della nazione. L’impatto di questa tecnica, pur richiedendo conoscenze avanzate e strumenti specifici, è notevole: nessuna interazione da parte della vittima è richiesta, e l’intero processo è invisibile lato utente.

Google ha riconosciuto la vulnerabilità e disattivato completamente il modulo senza JS entro giugno 2025. Tuttavia, il caso evidenzia come funzionalità legacy o pensate per accessibilità possano essere sfruttate con tecniche moderne, rendendo critica la necessità di audit frequenti anche su componenti apparentemente innocui.

TeamFiltration e UNK_SneakyStrike: strumenti di pentesting trasformati in armi

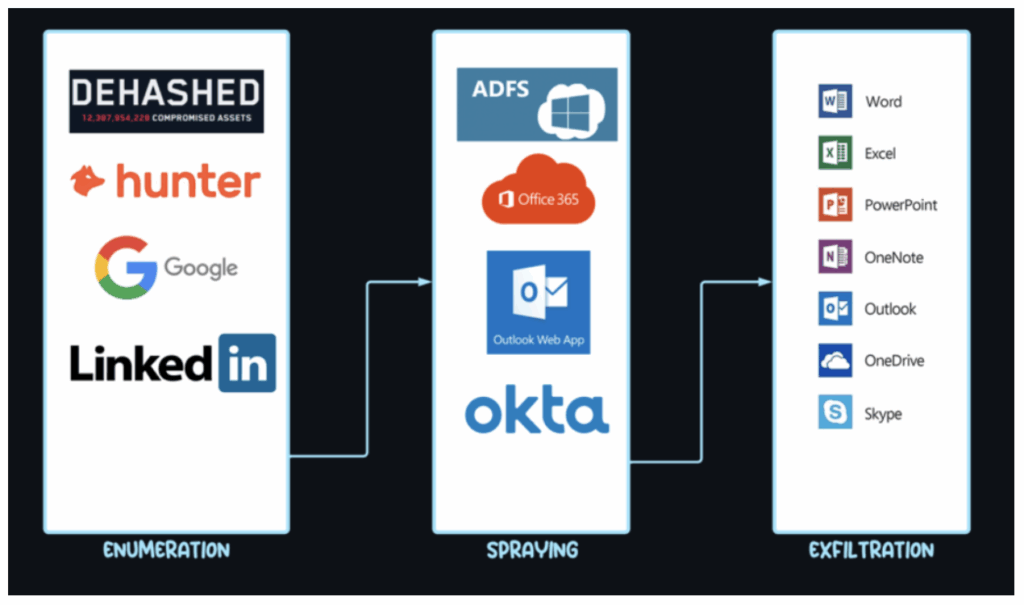

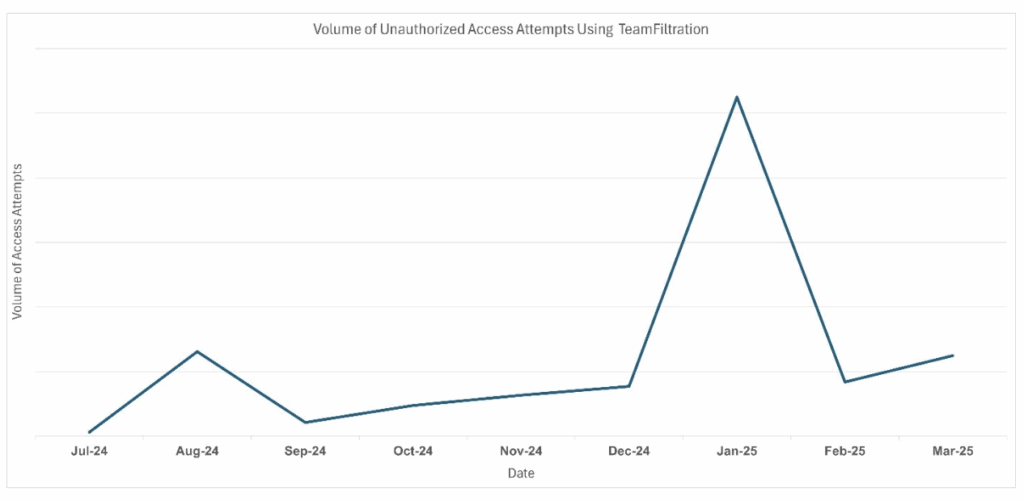

Proofpoint ha scoperto una massiccia campagna ATO (Account Takeover) in corso da dicembre 2024 e tuttora attiva, che sfrutta il framework TeamFiltration, inizialmente sviluppato per test di penetrazione su ambienti Microsoft Entra ID (ex Azure AD).

Il gruppo responsabile, denominato UNK_SneakyStrike, ha colpito oltre 80.000 account in centinaia di tenant Microsoft, eseguendo attività automatizzate di:

- User enumeration tramite Microsoft Teams API

- Password spraying con rotazione geografica su istanze AWS

- Backdoor persistenti su OneDrive tramite caricamento di file malevoli

- Spoofing del client Teams per mascherare l’origine del traffico

L’uso di strumenti di pentest legittimi complica l’attribuzione degli attacchi e la loro rilevazione nei SIEM, soprattutto quando sono usati con configurazioni predefinite o snapshot obsoleti.

Evoluzione tattica e contromisure nel contesto ATO avanzato

Il comportamento di UNK_SneakyStrike rivela un’evoluzione nella metodologia di attacco rispetto a campagne brute-force tradizionali. Gli aggressori sfruttano client ID OAuth legittimi configurati nel codice di TeamFiltration per ottenere token “family refresh” e accedere lateralmente a servizi come Outlook, OneDrive e Teams. Le sessioni iniziano da account “sacrificio” dotati di licenza Business Basic e sono orchestrate da server AWS dislocati in diverse regioni, in modo da confondere i pattern geografici nei sistemi di rilevamento.

L’analisi di Proofpoint ha identificato un agente utente specifico associato al framework (Teams 1.3.00.30866 basato su Electron 8.5.1) e anomalie nei tentativi di autenticazione, che spesso includono accessi a servizi Microsoft incompatibili con i dispositivi dichiarati. Questi elementi si combinano per generare segnali rilevanti di compromissione, utilizzabili da sistemi EDR e XDR.

La campagna ha mostrato picchi di attività nei mesi tra dicembre 2024 e marzo 2025, con una struttura a burst brevi e intensi, alternati a pause strategiche. I target includono sia piccole organizzazioni (in cui tutti gli account vengono attaccati) sia tenant di grandi dimensioni, in cui si privilegia la qualità alla quantità degli obiettivi. In entrambi i casi, l’utilizzo di strumenti open source, unito all’accesso cloud scalabile tramite AWS, dimostra come oggi le barriere tecniche per condurre operazioni APT-like siano drasticamente ridotte.

Tecnologie legittime, utilizzi malevoli: un contesto sempre più ambiguo

Tutti e tre gli scenari esaminati condividono una caratteristica critica: l’abuso di strumenti e funzionalità legittimi. In SmartAttack, i microfoni degli smartwatch e gli speaker dei PC diventano mezzi di trasmissione; nel caso del bruteforce su Google, un modulo pensato per l’accessibilità diventa un canale di attacco; in TeamFiltration, un tool pensato per audit di sicurezza viene sfruttato in attacchi reali.

Questo contesto ambivalente impone nuove responsabilità ai fornitori di software, che devono considerare usabilità, accessibilità e sicurezza come aspetti interconnessi. I difensori, d’altro canto, devono arricchire i propri strumenti con capacità di analisi comportamentale, riconoscendo pattern di abuso anche quando il payload è formalmente conforme a standard e protocolli legittimi.

Mitigazioni avanzate nei tre contesti

Nel contesto air-gapped, i migliori approcci di mitigazione includono l’audio-gapping fisico, la rimozione degli speaker e il controllo di accesso ai dispositivi indossabili, abilitando protezioni fisiche oltre che logiche.

Per le vulnerabilità nei flussi di recupero account, è essenziale rivedere periodicamente tutte le interfacce di input utente, anche quelle secondarie o ereditate da versioni precedenti. La protezione anti-abuso deve estendersi anche agli scenari JS-disabled.

Infine, contro framework come TeamFiltration, si raccomanda l’impiego di:

- Segnalazione e blocco di user agent rari o obsoleti

- Analisi della provenienza geografica delle sessioni di login

- Monitoraggio continuo dei token OAuth rilasciati

- Deception account per attirare tentativi di accesso e attivare contromisure automatiche

La difesa efficace in questi scenari richiede un approccio stratificato e proattivo, basato sull’osservazione contestuale e l’integrazione tra threat intelligence, analisi comportamentale e gestione rigorosa delle superfici di attacco.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.