Nel giugno 2025, il panorama della cybersicurezza aziendale viene scosso da una serie di aggiornamenti critici, falle sistemiche e nuove soluzioni in ambito enterprise. I protagonisti coinvolti sono GitLab, ConnectWise, Microsoft (con Edge e Windows 11) e il team di ricerca HiddenLayer, responsabile dell’identificazione della tecnica TokenBreak. Le implicazioni vanno ben oltre la risposta tattica a singoli exploit: si tratta di fragilità strutturali nei modelli di distribuzione, autorizzazione e gestione delle credenziali, aggravate dall’emergere di nuovi vettori semantici contro i filtri AI. Ogni episodio, analizzato singolarmente, compone una mappa coerente della sfida attuale: garantire integrità, identità e affidabilità in un ecosistema IT sempre più decentralizzato, dinamico e interconnesso.

GitLab: escalation silenziosa nei processi CI/CD e privilege bypass

Il rilascio delle patch 18.0.2, 17.11.4 e 17.10.8 ha neutralizzato una serie di vulnerabilità classificate ad alta gravità che mettevano a rischio l’intera catena CI/CD. Il difetto più rilevante, CVE-2025-5121, consentiva a un utente autenticato ma privo dei privilegi richiesti di iniettare job malevoli nelle pipeline future di altri progetti. Il contesto di impatto è particolarmente critico: la falla riguarda GitLab Ultimate EE, la versione a pagamento pensata per ambienti altamente regolamentati.

Parallelamente, la CVE-2025-4278 permetteva HTML injection attraverso la barra di ricerca, aprendo la strada a session hijacking e azioni non autorizzate nel contesto dell’utente colpito. I modelli di attacco possibili includono l’invio di richieste POST malformate, la manipolazione del DOM da sessioni attive e lo sfruttamento delle API di configurazione pipeline.

Ulteriori CVE come CVE-2025-5195, CVE-2025-5996 e CVE-2025-1516 descrivono scenari di esfiltrazione di repository privati, denial of service su componenti interni e bypass delle restrizioni IP. Tutti elementi che, in combinazione, avrebbero potuto permettere la compromissione su larga scala di ambienti DevSecOps, soprattutto quelli con scarsa segmentazione interna.

La risposta di GitLab, in termini di rapidità e trasparenza, è stata solida. Tuttavia, l’episodio mette in luce un problema più ampio: la fragilità dei controlli di autorizzazione in piattaforme CI/CD complesse dove utenti, gruppi e permessi coesistono su più livelli logici spesso mal documentati. L’impiego crescente di workflow automatizzati rende queste falle più silenti e potenzialmente devastanti, poiché integrano codice dannoso in pipeline trusted e ne ritardano la rilevazione.

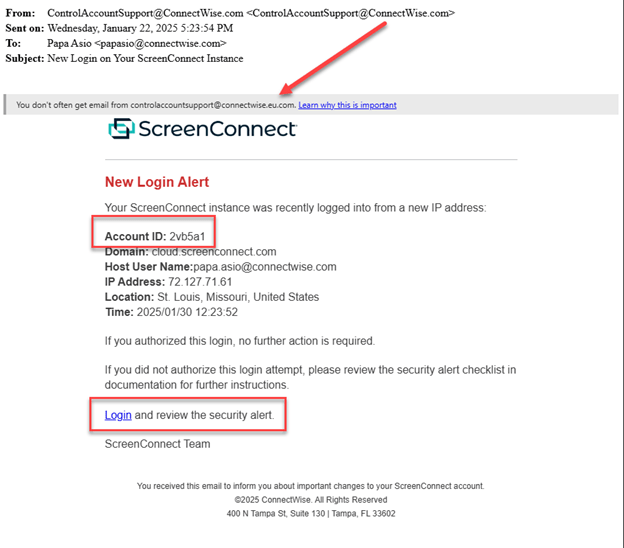

ConnectWise: revoca certificati e hardening dopo criticità architetturale

A seguito dell’identificazione di un’anomalia nei pacchetti di installazione di ScreenConnect, ConnectWise ha annunciato la revoca anticipata dei certificati di firma digitale per i prodotti ScreenConnect, Automate e RMM, completata entro il 13 giugno 2025. Il motivo: alcune configurazioni personalizzate venivano caricate in aree non firmate degli installer. Questo comportamento, pur tollerato in passato, oggi costituisce un rischio critico di spoofing.

La vulnerabilità non è stata sfruttata in attacchi diffusi, ma si inserisce in un quadro già complesso: un attore statale, in un episodio separato, aveva sfruttato una ViewState injection contro un ambiente RMM per ottenere accesso persistente, impiantare backdoor e realizzare attività di spionaggio mirato. In entrambi i casi, emerge una debolezza sistemica: software critici per il monitoraggio e il supporto remoto sono sempre più bersaglio di attacchi mirati, che utilizzano tecniche stealth e strumenti nativi per eludere la rilevazione.

ConnectWise ha risposto aggiornando i binari delle versioni cloud e distribuendo patch per le versioni on-premise, incluso un refactoring del meccanismo di firma digitale. È stato inoltre introdotto un sistema di verifica post-installazione per identificare agenti corrotti o modificati, accompagnato da manuali operativi aggiornati per la migrazione sicura.

La criticità è duplice: da una parte il rischio che agenti modificati vengano eseguiti senza allertare l’amministratore, dall’altra la fiducia compromessa nella catena di distribuzione software (supply chain integrity). La difesa richiede strumenti che validino le firme in modo continuo e che adottino politiche di configurazione criptografica trasparente, anche nei deployment personalizzati.

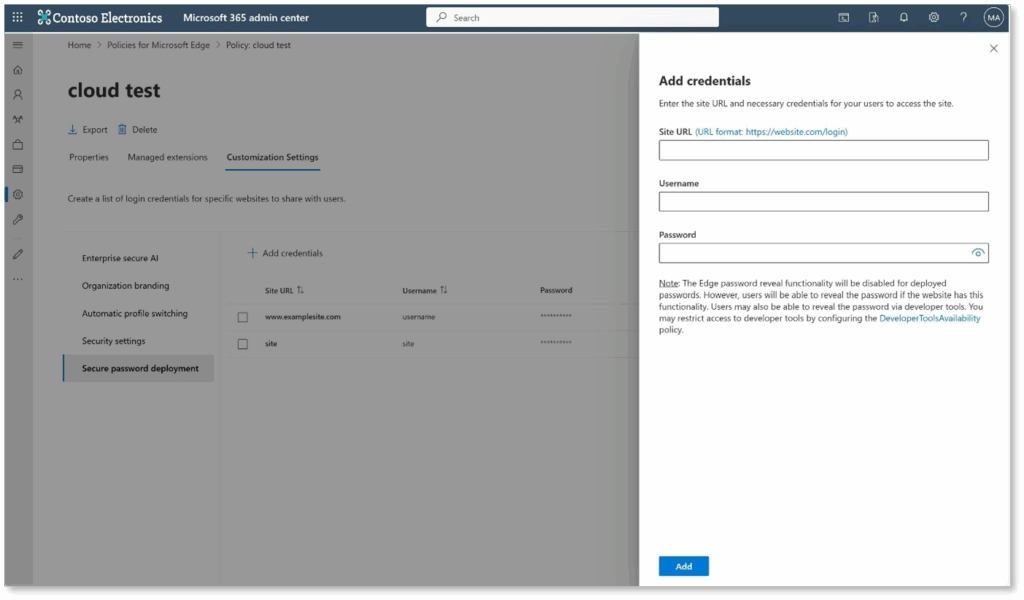

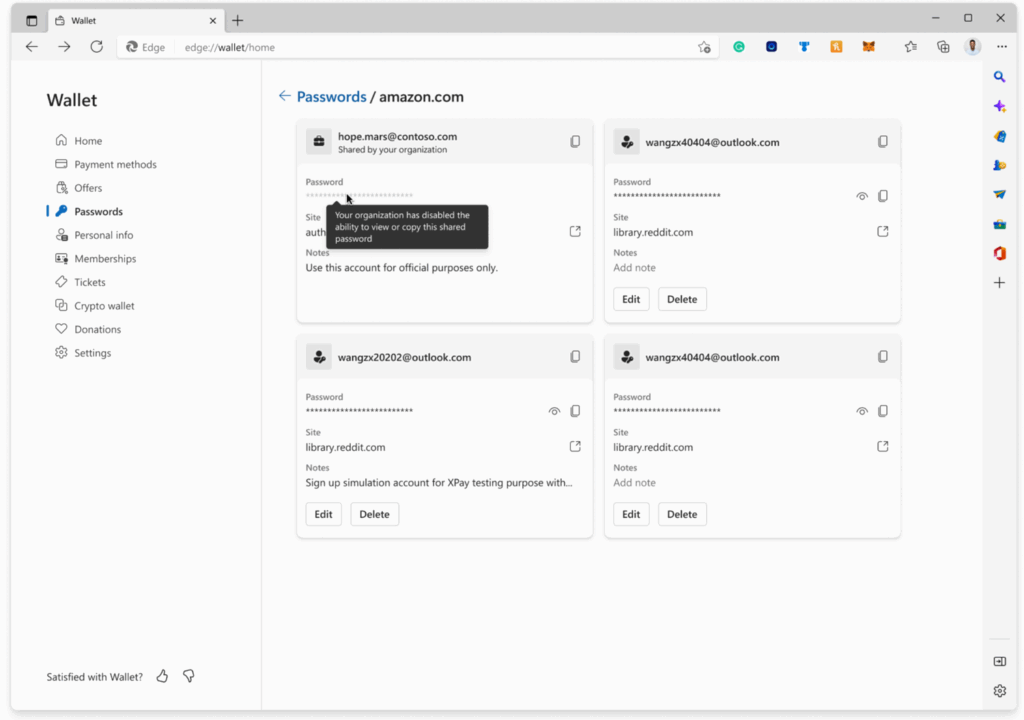

Microsoft Edge e la gestione protetta delle credenziali: verso una logica Zero Trust end-to-end

Nel contesto delle novità enterprise annunciate a giugno 2025, spicca il rilascio della funzione secure password deployment all’interno di Microsoft Edge for Business. L’iniziativa, destinata agli ambienti Microsoft 365 (E3, E5 e Business Premium), consente agli amministratori IT di distribuire in modo centralizzato e cifrato credenziali d’accesso a gruppi di utenti specifici, mantenendo il controllo sull’uso, la visibilità e la rotazione delle password.

La funzione poggia sulla crittografia identity-bound tramite Microsoft Entra ID, che impedisce l’estrazione, la modifica o la duplicazione delle credenziali. Una volta assegnata a un utente, la password può essere utilizzata solo nei contesti autorizzati, senza essere mai esposta in chiaro. Inoltre, sono attive policy granulari per impedire l’accesso a strumenti come DevTools, e per bloccare la sincronizzazione o la stampa di tali password.

Questo approccio si integra nella strategia Zero Trust di Microsoft, che prevede l’estensione dei controlli di identità e autorizzazione a ogni nodo della catena, fino al browser, oggi considerato parte del perimetro di sicurezza. Il risultato è una gestione credenziale compliant, non delegabile e auditabile, particolarmente utile in scenari dove più utenti condividono account per accedere a sistemi legacy o strumenti in cloud non federati.

Windows 11 24H2: aggiornamento d’emergenza contro crash da Easy Anti-Cheat

Parallelamente, Microsoft ha distribuito il pacchetto KB5063060, fuori dal ciclo standard di patch, per risolvere un problema critico che causava BSOD (Blue Screen of Death) su sistemi dotati di Easy Anti-Cheat, una componente software utilizzata da videogiochi noti come Apex Legends, Rust e Fortnite.

La causa del problema risiede in una regressione del kernel (ntoskrnl.exe) e nella gestione anomala del modulo EasyAntiCheat_EOS.exe. In presenza di determinati pattern di chiamata o componenti grafici, il sistema si bloccava, costringendo al riavvio forzato. L’update è stato installato automaticamente su tutti i dispositivi potenzialmente affetti, mentre Microsoft ha temporaneamente bloccato la distribuzione della build 24H2 su sistemi Intel Alder Lake e vPro, in attesa di ulteriori test.

Il caso mostra quanto la compatibilità tra aggiornamenti OS e moduli terzi sia oggi un punto di rottura. Le architetture anti-cheat operano a basso livello, vicino al kernel, ed eventuali incompatibilità possono generare effetti collaterali su larga scala. Per questo, Microsoft ha intensificato la collaborazione con gli sviluppatori di middleware, proponendo un framework di test condiviso prima della distribuzione di build future.

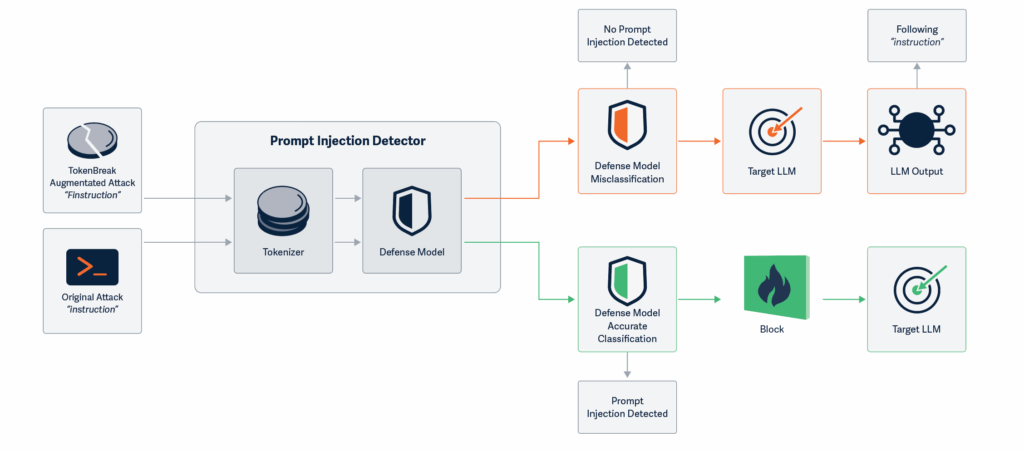

TokenBreak: il bypass semantico dei filtri LLM apre un nuovo fronte d’attacco

Infine, HiddenLayer ha pubblicato i dettagli di TokenBreak, una tecnica di evasione contro i modelli di classificazione e filtraggio testuale usati per proteggere LLM (modelli linguistici di grandi dimensioni) da contenuti tossici o malevoli. Il meccanismo si basa sulla manipolazione del processo di tokenizzazione, trasformando input pericolosi in stringhe apparentemente innocue che passano indenni i filtri di sicurezza.

Un esempio è la trasformazione della parola “instructions” in “finstructions”, che non viene riconosciuta dal modello di filtro (come BERT, RoBERTa o DistilBERT), ma viene interpretata correttamente dal LLM principale. Questo sfrutta la discrepanza tra tokenizer in fase di protezione e tokenizer in fase di inferenza, consentendo attacchi di prompt injection, spam o elusione dei controlli moderativi.

La tecnica funziona anche con obfuscazioni Unicode, inserzioni zero-width e manipolazioni lessicali adattive, rendendola efficace su larga scala. I modelli resistenti, come DeBERTa v2/v3 (basati su Unigram), mostrano una maggiore robustezza, ma la vulnerabilità rimane attiva su centinaia di implementazioni commerciali.

Il rischio è duplice: da una parte la creazione di contenuti dannosi che aggirano i filtri; dall’altra, l’abuso dei LLM per generare output non voluti in contesti regolamentati. TokenBreak inaugura una nuova classe di minacce basate su semantic obfuscation, che richiederanno approcci completamente nuovi di difesa e validazione linguistica.

L’insieme degli eventi di giugno 2025 mette in luce un’evoluzione qualitativa delle minacce informatiche. Non si tratta più soltanto di vulnerabilità sfruttabili tramite exploit tradizionali, ma di errori progettuali, inconsistenze semantiche e disallineamenti tra i livelli di astrazione del software.

La lezione chiave è che la security by design deve ora includere:

- Validazione crittografica totale, anche delle configurazioni e dei payload di deployment

- Controlli di autorizzazione espliciti su ogni chiamata interna, soprattutto in ambienti CI/CD

- Gestione delle credenziali legata all’identità, non al dispositivo

- Allineamento tra modelli di filtro e modelli generativi, per evitare bypass semantici nei LLM

Il principio Zero Trust non basta più: occorre estenderlo al livello semantico, sintattico e infrastrutturale, in un’ottica di sicurezza cross-layer permanente.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.