La sicurezza informatica continua a essere teatro di evoluzioni tecniche sofisticate, fughe di dati strategici e nuove modalità d’attacco che sfruttano canali inattesi. Negli ultimi mesi, tre eventi distinti ma interconnessi hanno ridefinito il panorama delle minacce: la dissoluzione del gruppo ransomware Black Basta, la scoperta della vulnerabilità DanaBleed all’interno del malware DanaBot e il recente attacco ai sistemi digitali di Erie Insurance. Questi episodi rivelano una convergenza tra attacchi mirati, falle nel codice malevolo e disservizi nei servizi critici, delineando uno scenario in cui la reattività e l’analisi forense diventano armi imprescindibili.

Black Basta: fine di un’era, inizio di nuove minacce sotto mentite spoglie

Il gruppo ransomware-as-a-service Black Basta ha subito un collasso interno nel febbraio 2025, causato dalla fuga delle sue chat private pubblicate su Telegram da un membro scontento. Le conversazioni hanno rivelato dettagli sulle strategie d’attacco, i flussi di denaro e le identità operative, provocando la disgregazione dell’infrastruttura principale. Tuttavia, le tecniche sviluppate dal gruppo—phishing via Microsoft Teams, campagne di vishing, script Python per l’esfiltrazione e uso di strumenti come cURL, Rclone e StealC—sono tuttora impiegate da nuovi attori, tra cui affiliati al gruppo Cactus e potenziali membri del rebrand Blacklock.

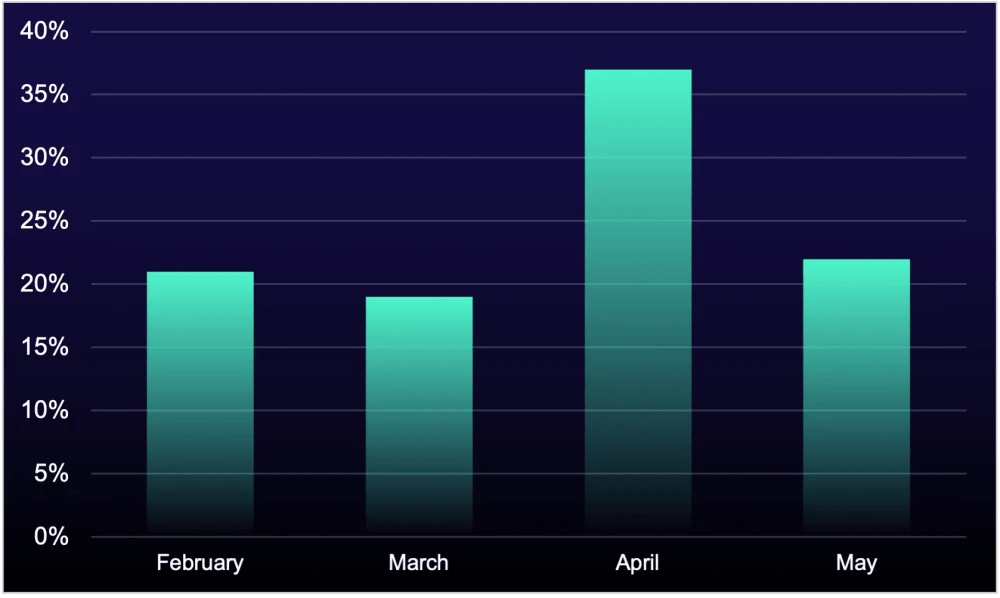

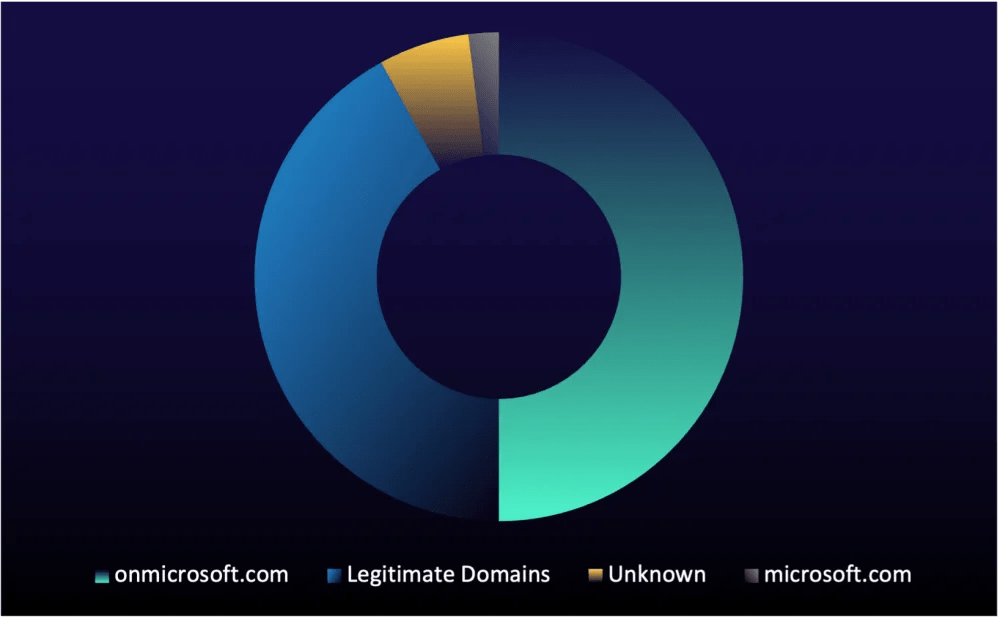

Le onmicrosoft[.]com domains restano la piattaforma prediletta per gli attacchi di impersonificazione, sfruttata per simulare help desk aziendali o supporto tecnico. Gli aggressori alternano l’uso di sessioni Quick Assist e AnyDesk per ottenere accesso remoto ai terminali compromessi, con movimenti laterali per la raccolta di credenziali e dati strategici. Secondo ReliaQuest, quasi il 35% degli attacchi di phishing intercettati tra febbraio e maggio 2025 replica i pattern Black Basta, confermando la resilienza delle sue tecniche malgrado la fine del gruppo.

DanaBleed: la vulnerabilità nel cuore del C2 di DanaBot

Nel giugno 2022, con la versione 2380 di DanaBot, è stata introdotta una modifica al protocollo di comunicazione tra malware e server C2 che ha inconsapevolmente creato una vulnerabilità ora nota come DanaBleed. Il bug ha interessato l’intero ciclo operativo del malware fino a inizio 2025. Il problema risiedeva nella gestione della memoria all’interno della funzione di risposta C2: un buffer di tipo TMemoryStream, popolato con byte di padding non inizializzati, conteneva frammenti casuali della memoria interna del server C2, causando un memory leak strutturale.

Le analisi forensi condotte da Zscaler hanno permesso di estrarre una varietà impressionante di dati sensibili: IP di C2 attivi, usernames degli attori malevoli, chiavi crittografiche private, query SQL e HTML di interfacce amministrative interne. L’accesso a queste informazioni ha consentito un’indagine retrospettiva dettagliata sulla rete DanaBot, svelando aggiornamenti del codice, meccanismi di esfiltrazione, strutture di gestione vittime e log di debug. Nonostante il carattere “accidentale” del leak, DanaBleed si è trasformato in una fonte strategica di intelligence per tre anni consecutivi, offrendo una finestra senza precedenti su una delle botnet più longeve.

Erie Insurance: interruzione dei servizi a causa di attacco informatico

Il 7 giugno 2025, Erie Insurance, compagnia statunitense con oltre 6 milioni di polizze attive, ha rilevato “attività di rete anomala” che ha portato a gravi interruzioni dei servizi digitali. I clienti non sono stati in grado di accedere al portale assicurativo, inviare richieste di risarcimento o ricevere documenti ufficiali. La società, attraverso una segnalazione ufficiale alla SEC e una comunicazione pubblica sul proprio sito, ha attivato il protocollo di risposta agli incidenti, avviando indagini con il supporto di esperti di cybersicurezza e delle autorità competenti.

Sebbene non siano stati confermati dettagli tecnici sulla natura dell’attacco—né sull’eventuale coinvolgimento di ransomware—il pattern operativo e le tempistiche suggeriscono una strategia di contenimento immediato per prevenire l’escalation laterale, tipica dei framework RaaS già adottati da gruppi come Black Basta e Conti. Il blackout dei sistemi, tuttora in corso in parte, ha provocato danni reputazionali e disservizi significativi, dimostrando la fragilità delle infrastrutture assicurative digitali anche in presenza di contromisure consolidate.

Relazioni tra le minacce: infrastrutture persistenti e moduli riutilizzabili

Gli eventi legati a Black Basta, DanaBot e l’attacco a Erie Insurance mettono in evidenza un aspetto chiave del panorama delle minacce moderne: la persistenza delle infrastrutture e la modularità degli strumenti di attacco. Anche quando un gruppo viene disgregato, come nel caso di Black Basta, i tool e i metodi sviluppati continuano a circolare sotto nuove identità operative. L’uso di moduli Python riciclati, plugin compilati in C++ e interfacce RaaS in backend PHP rappresenta una caratteristica tecnica condivisa tra molti gruppi.

Anche nel caso di DanaBot, il modello di comunicazione C2 e le strategie di raccolta dati sono rimaste coerenti nel tempo, a conferma del fatto che i codici malevoli sono trattati come asset persistenti e aggiornabili nel tempo. La presenza di errori strutturali in codice compilato (come DanaBleed) suggerisce che l’uso di linguaggi come Delphi o Go in ambienti non documentati può generare vulnerabilità anche nei malware, trasformandoli da armi in sorgenti di leak.

In scenari come quello di Erie Insurance, è proprio l’esistenza di infrastrutture sotterranee riutilizzabili che rende difficile attribuire gli attacchi: i gruppi possono cambiare nome, dominio e toolchain, ma le loro impronte tecniche rimangono. Il tempo medio tra inizializzazione e impatto si sta riducendo: le campagne moderne possono compromettere interi ambienti aziendali in meno di 72 ore, e l’unico vantaggio difensivo diventa la velocità nella detection comportamentale.

Analisi tecnica: tecniche, strumenti e raccomandazioni operative

I tre eventi evidenziano pattern distinti ma sovrapponibili nella loro esecuzione tecnica:

- Tecniche di phishing avanzato: impersonificazione tramite Microsoft Teams, vishing, URL dinamici e payload multistadio.

- Script e agenti di esfiltrazione: uso estensivo di

Rclone,MegaCmd,WinSCPautomatizzato e strumenti CLI invisibili all’utente. - Persistenza attraverso sistemi C2 customizzati: logica multistrato tra dropper, loader e interfacce C2 con fallback a infrastrutture su cloud pubblico.

- Assenza di tecniche zero-day: l’efficacia degli attacchi deriva da buona progettazione, ingegneria sociale e rapidità esecutiva, più che da vulnerabilità 0-day.

Le raccomandazioni per la mitigazione includono:

- Monitoraggio attivo dei domini onmicrosoft.com utilizzati per impersonificazione.

- Audit di plugin e script Python/PHP lato server per rilevare pattern noti di RaaS.

- Controllo retrospettivo degli ambienti cloud alla ricerca di file esfiltrati da agenti automatizzati.

- Segnalazione di anomalie nel traffico UDP o nel comportamento delle sessioni Quick Assist e AnyDesk.

- Impiego di memory analysis nei server C2 interni per identificare exploit come DanaBleed e prevenirne l’effetto.

La cybersicurezza diventa una questione di intelligence continua

Il collasso interno di Black Basta, il memory leak di DanaBot e l’attacco a Erie Insurance confermano che nel 2025 la sicurezza informatica richiede una capacità di intelligence continua, basata sull’analisi proattiva dei comportamenti, la sorveglianza delle infrastrutture e la comprensione del riutilizzo del codice malevolo. I gruppi non scompaiono: si evolvono. Gli strumenti non si esauriscono: si replicano.

È solo tramite l’integrazione tra threat hunting, condivisione di dati tra settori e automazione delle risposte che è possibile costruire sistemi resiliente alla nuova generazione di minacce persistenti e modulari.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.