Tre episodi distinti ma emblematici delineano un trend convergente di vulnerabilità informatica globale: le 45 campagne di phishing a tema PagoPA rilevate dal CERT-AGID in Italia, l’uso fraudolento della piattaforma WordPress da parte del network VexTrio per la distribuzione di truffe su scala industriale, e un’interruzione massiva dei servizi Google Cloud e Cloudflare che ha impattato migliaia di utenti e aziende. Questi eventi rivelano il grado di interconnessione e fragilità del nostro ecosistema digitale.

Phishing su PagoPA: 45 campagne in tre mesi colpiscono gli utenti italiani

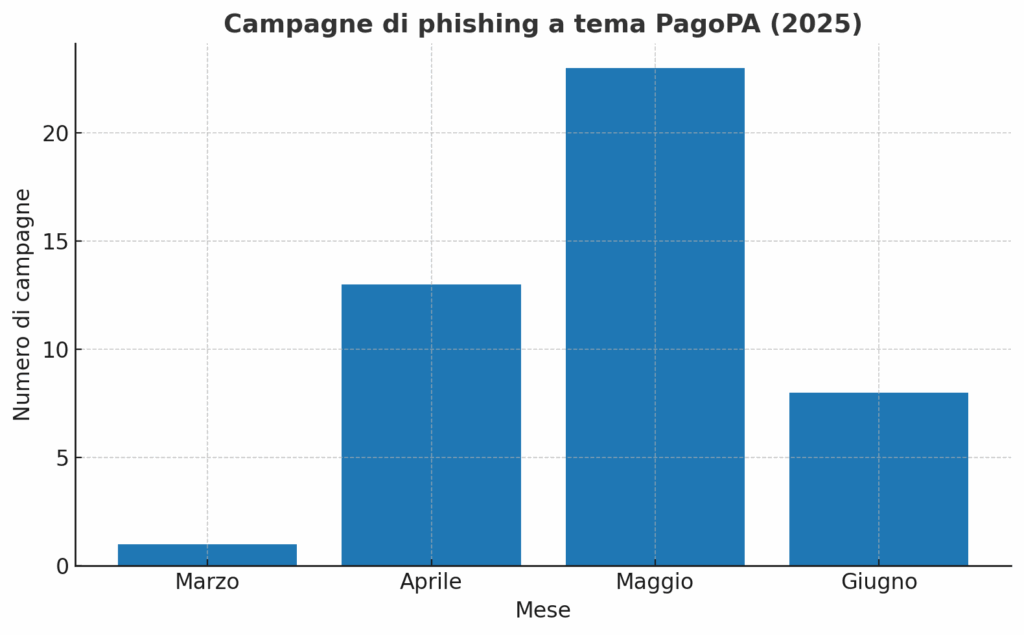

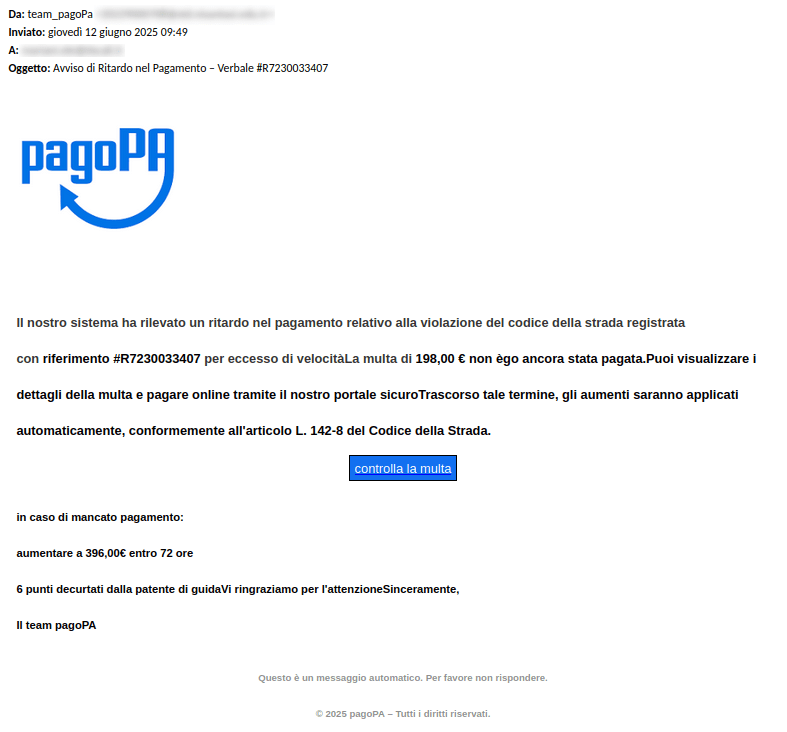

Dal marzo 2025, il CERT-AGID ha individuato 45 campagne di phishing basate sull’identità grafica e comunicativa di PagoPA, il sistema italiano per i pagamenti alla Pubblica Amministrazione. Le email fraudolente simulano solleciti di pagamento per presunte sanzioni amministrative, sfruttando la fiducia degli utenti nel marchio istituzionale. Ogni messaggio contiene un link manipolato che porta l’utente a una pagina clone accessibile solo da dispositivi mobili, mentre da desktop si viene dirottati al sito autentico, rendendo il rilevamento automatico molto più difficile.

La truffa si articola in due fasi: raccolta di dati anagrafici (nome, email, telefono) e successiva richiesta di dati finanziari (numero della carta di credito). In totale, il CERT-AGID ha condiviso 520 indicatori di compromissione con le pubbliche amministrazioni, evidenziando la portata dell’attacco. Il successo della campagna è legato anche alla frequenza delle comunicazioni digitali che gli italiani ricevono da enti pubblici, aspetto che rende più facile ingannare anche utenti esperti.

Il tema PagoPA si conferma particolarmente insidioso: la piattaforma è impiegata per il pagamento di multe, bollo auto, tributi locali, e rappresenta una routine digitale consolidata per milioni di cittadini. I criminali sfruttano la percezione di urgenza e la familiarità dell’utente con la piattaforma per indurre azioni impulsive.

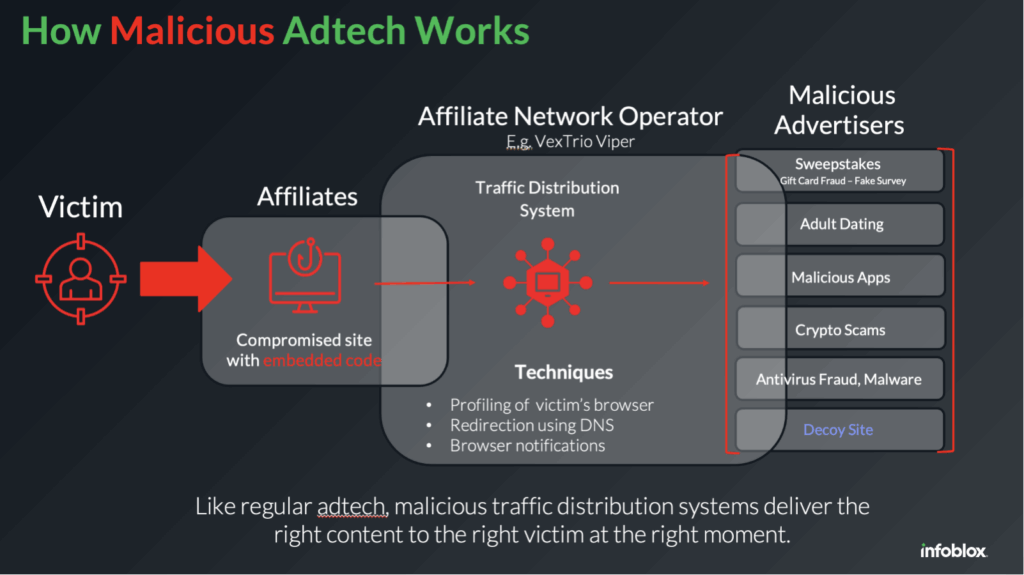

WordPress compromesso: l’industria delle truffe TDS del network VexTrio

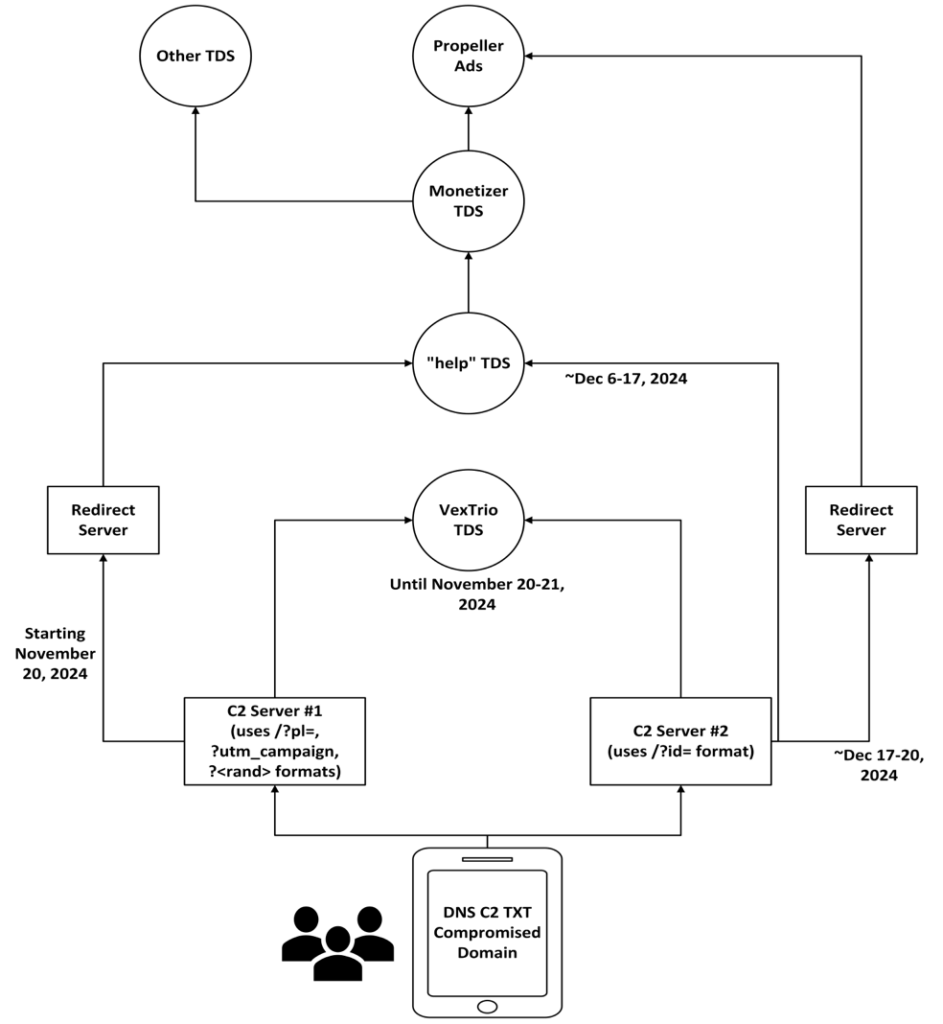

Parallelamente, un’indagine pubblicata da Infoblox ha rivelato la struttura capillare della rete VexTrio, un Traffic Distribution System (TDS) che sfrutta siti WordPress compromessi per reindirizzare gli utenti verso contenuti fraudolenti, malware o truffe pubblicitarie. La rete opera tramite società come Los Pollos, Taco Loco, Adtrafico, che fungono da intermediari tra hacker e reti pubblicitarie criminali.

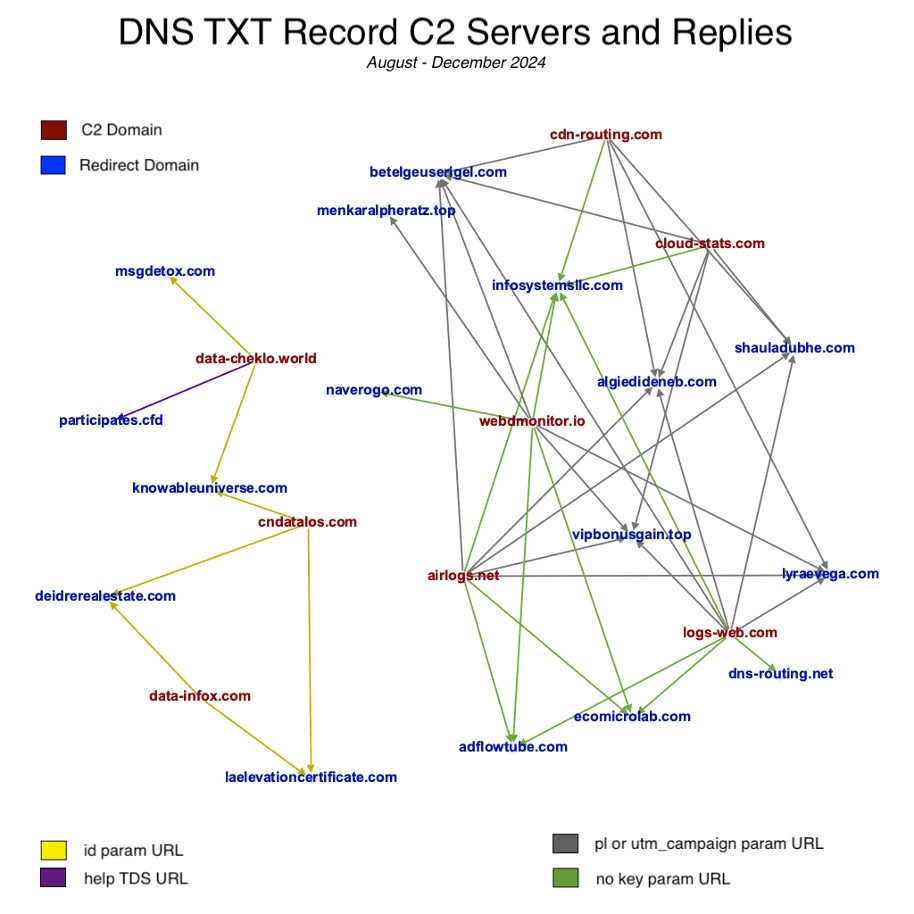

Il meccanismo è sofisticato: siti WordPress vengono infettati con script come Balada, DollyWay, Sign1, oppure modificati via record DNS TXT, in grado di indirizzare dinamicamente il traffico verso contenuti nocivi. Questi sistemi usano SmartLink, DNS dinamici e algoritmi DGA per evitare il blocco da parte dei sistemi di sicurezza.

Secondo Infoblox, la rete è attiva globalmente e ha compromesso centinaia di migliaia di siti, con un’architettura decentralizzata e resiliente. Dopo la compromissione del provider svizzero Los Pollos, parte dell’operazione si è spostata su Help TDS e Disposable TDS, anch’essi legati all’infrastruttura russa. Attualmente, le redirezioni passano attraverso la piattaforma Monetizer, che monetizza il traffico dirottato verso truffe e installazioni malevole.

I TDS agiscono con logiche commerciali simili all’advertising legittimo, ma i “clienti” sono distributori di malware e scammer. Questi sistemi rappresentano l’evoluzione più sofisticata del crimine informatico moderno, automatizzato, scalabile e difficile da estirpare, grazie a tecniche di evasione avanzata e un elevato grado di compartimentazione.

Blackout globale: Google Cloud e Cloudflare mettono in crisi internet

Il 12 giugno 2025, una massiccia interruzione ha colpito Google Cloud e Cloudflare, causando disservizi su Gmail, Drive, Meet, Calendar, Docs e numerosi servizi connessi. Cloudflare ha precisato che solo alcuni componenti interni, come WARP, KV, Workers AI e AutoRAG, dipendono da Google Cloud e sono stati coinvolti, mentre la rete principale non è stata compromessa.

L’interruzione ha evidenziato la fragilità della dipendenza da cloud provider centrali, con decine di migliaia di segnalazioni su Downdetector e impatti indiretti su altre piattaforme, tra cui Spotify, Discord, Snapchat e sistemi DevOps come NPM e Firebase Studio.

Google ha attribuito l’evento a un problema infrastrutturale in fase di mitigazione e ha confermato che la regione us-central1 è stata la più colpita. I servizi Google Workspace hanno subito rallentamenti e problemi di accesso diffusi per oltre due ore.

Questo blackout mostra quanto l’interconnessione tra servizi aumenti il rischio sistemico: un malfunzionamento infrastrutturale può propagarsi a cascata attraverso una rete globale di dipendenze, portando a danni economici e operativi considerevoli per imprese e cittadini.

Infrastrutture digitali e rischio sistemico: scenari a confronto

L’unione dei tre eventi – phishing PagoPA, WordPress compromessi e blackout cloud – illustra la varietà e convergenza delle minacce informatiche contemporanee. In Italia, il phishing mirato sfrutta il fattore psicologico e l’identità istituzionale. Globalmente, il TDS VexTrio sfrutta vulnerabilità strutturali nei CMS più diffusi. A livello infrastrutturale, le interruzioni dei cloud provider mostrano la fragilità del modello centralizzato.

L’aspetto più critico è l’effetto domino: un sito WordPress compromesso può attivare un’infezione via push notification; un attacco phishing può diventare veicolo per il furto di identità usata per ulteriori attacchi; un blackout può interrompere le difese automatizzate basate su cloud. Le minacce digitali non sono più compartimentate, ma interdipendenti.

| Minaccia | Vettore | Obiettivo | Impatto | Contromisure |

|---|---|---|---|---|

| Phishing PagoPA | Email mirata | Dati personali e finanziari | Frode economica, furto identità | Verifica autenticità, accesso diretto SPID |

| VexTrio TDS | WordPress compromesso | Redirect, malware, truffe | Distribuzione globale di minacce | Hardening CMS, controllo DNS, blacklist dinamiche |

| Blackout Cloud | Errore infrastrutturale | Servizi online critici | Interruzione operativa diffusa | Ridondanza, architetture ibride, disaster recovery |

Tecnologia TDS: architettura delle reti di reindirizzamento malevolo

I Traffic Distribution System sono reti progettate per filtrare e reindirizzare traffico web verso destinazioni scelte sulla base di parametri come geolocalizzazione, tipo di dispositivo, user-agent e lingua del browser. A differenza dei comuni link di tracking pubblicitario, i TDS sono costruiti per camuffare il flusso maligno, mostrando contenuti innocui a scanner automatici e reindirizzando invece i visitatori reali a landing page truffaldine.

Il cuore del sistema risiede nella selezione dinamica dei percorsi, spesso realizzata con JavaScript, redirect 302 e DNS modificabili. I domini malevoli sono ruotati frequentemente e i sistemi di logging sono progettati per autoeliminarsi o decentralizzarsi, riducendo la possibilità di attribuzione.

La pervasività di questi strumenti in ambienti CMS come WordPress, dove plugin vulnerabili sono facilmente sfruttabili, ha fatto sì che l’intero web open source diventi un vettore inconsapevole di minacce.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.