Nelle ultime settimane, la notizia della scoperta di un archivio contenente 16 miliardi di credenziali accessibili online ha generato grande allarme tra aziende, media e utenti privati. Tuttavia, un’analisi approfondita dei dati pubblicati dimostra che non si tratta di una nuova violazione di dati, bensì di un gigantesco aggregato di leak preesistenti, raccolti negli ultimi dieci anni attraverso diverse campagne di hacking, furto tramite malware infostealer e incidenti di sicurezza ben documentati. Questo caso evidenzia la complessità della sicurezza delle identità digitali e la necessità di distinguere tra nuovi breach e la perpetua ricircolazione di dati compromessi.

Origine e composizione dell’archivio: da dove arrivano i 16 miliardi di credenziali?

L’archivio in questione, spesso definito “Mother of All Breaches” (MOAB), è un megadump che aggrega miliardi di username e password provenienti da migliaia di incidenti di sicurezza, hack e fughe di dati avvenuti in tutto il mondo dal 2012 a oggi. Si tratta di una collezione organizzata su forum, marketplace del dark web e canali Telegram specializzati, contenente dati estratti da violazioni note come quelle di LinkedIn, Dropbox, Adobe, Facebook, Yahoo!, Twitter, Canva e molti altri servizi. Gli attori malevoli hanno raccolto e aggregato queste credenziali nel tempo, realizzando un dataset estremamente ampio, ma composto quasi esclusivamente da informazioni già circolanti nel panorama cybercriminale.

Le fonti dei dati includono sia breach di grandi piattaforme che piccole fughe di dati da servizi meno conosciuti. Molte delle credenziali sono ormai obsolete, collegate a account inattivi, chiusi o protetti da modifiche successive ai leak originali. Tuttavia, l’ampiezza e la varietà del dump aumentano i rischi di credential stuffing e attacchi automatizzati, poiché gli utenti riutilizzano spesso le stesse password su più servizi.

Perché non è un nuovo data breach e cosa significa per la sicurezza

Secondo gli analisti di sicurezza non esistono prove di un nuovo attacco informatico di massa. Nessun servizio cloud, provider di posta elettronica, piattaforma social o sistema finanziario ha segnalato recenti intrusioni su larga scala riconducibili a questa pubblicazione. Gli stessi dati erano già stati condivisi e rivenduti in più occasioni nella criminalità informatica: il dump rappresenta dunque la massima espressione della “ricorsività” dei dati violati.

Il clamore mediatico nasce dalla dimensione aggregata dell’archivio – un numero mai visto prima in un’unica raccolta pubblica – ma dal punto di vista tecnico la novità è limitata. L’impatto maggiore riguarda la maggiore facilità di consultazione per i cybercriminali, che possono utilizzare script automatizzati e tool di ricerca all’interno del dump per individuare combinazioni valide ancora funzionanti. Il pericolo, quindi, deriva dal riciclo delle credenziali vecchie e dal basso livello di igiene digitale di molti utenti, non dalla compromissione di nuove piattaforme.

Implicazioni pratiche per utenti, aziende e threat landscape

Per gli utenti finali, il rischio più concreto è quello del credential reuse: chi utilizza le stesse password su più account rischia di vedere compromessi profili anche su servizi non coinvolti nei leak originari. Questo scenario alimenta campagne di phishing mirato, account takeover, furti di identità e truffe finanziarie. La raccomandazione degli esperti è sempre la stessa: utilizzare password uniche per ogni servizio, abilitare l’autenticazione a più fattori, monitorare la presenza delle proprie credenziali su servizi come Have I Been Pwned e aggiornare regolarmente le proprie informazioni di sicurezza.

Per le aziende, l’aggregazione di questi dati in un unico archivio espone i dipendenti a un rischio aumentato di attacchi automatizzati su larga scala. Gli aggressori possono lanciare ondate di credential stuffing contro portali aziendali, VPN, servizi cloud e sistemi SaaS, sfruttando combinazioni di username e password recuperate dai leak storici. I team di sicurezza devono quindi rafforzare i controlli di accesso, implementare sistemi di monitoring e anomaly detection e obbligare al reset delle password qualora venga rilevato l’uso di credenziali esposte.

Sul piano del threat landscape globale, la facilità di accesso a questi dati consente anche a criminali meno esperti di condurre campagne di attacco, aumentando la superficie di rischio complessiva. La vendita di tool di automazione, l’emergere di nuovi marketplace per il credential stuffing e la crescente richiesta di dati personali nel dark web alimentano una vera e propria “industria del riciclo delle credenziali”.

Aspetti tecnici e raccomandazioni operative

Dal punto di vista tecnico, la struttura del dump MOAB offre una mappa dettagliata delle abitudini di sicurezza degli utenti negli ultimi dieci anni. Gli attori difensivi possono utilizzare queste informazioni per migliorare i sistemi di alert, identificare pattern di riutilizzo delle password e personalizzare le campagne di formazione. La presenza di token di sessione, hash crittografici e metadati aggiuntivi impone però attenzione nella gestione dei processi di autenticazione e nella segmentazione degli accessi interni, specialmente nei contesti aziendali.

Le best practice per mitigare il rischio rimangono: aggiornare e differenziare le password, abilitare MFA, eseguire audit periodici delle credenziali, adottare soluzioni di identity management avanzate e sensibilizzare costantemente utenti e dipendenti sull’importanza dell’igiene digitale.

Il caso del “leak da 16 miliardi di credenziali” non rappresenta una nuova minaccia emergente, ma è il sintomo di un ecosistema digitale in cui i dati violati continuano a circolare e moltiplicarsi, alimentando il rischio di attacchi opportunistici e mirati. Solo l’adozione sistemica di pratiche di sicurezza robuste e una costante attenzione al ciclo di vita delle credenziali possono ridurre la probabilità di compromissione su larga scala.

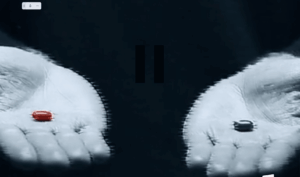

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.