Le più recenti campagne individuate da Positive Technologies e dal ricercatore mr.d0x evidenziano come le tecniche di attacco web e il social engineering si stiano evolvendo verso vettori sempre più difficili da bloccare con i controlli tradizionali. I ricercatori hanno analizzato nuovi keylogger JavaScript iniettati nelle pagine di login di Exchange e l’alternativa FileFix agli attacchi ClickFix, entrambi in grado di compromettere dati sensibili aggirando controlli endpoint e network.

Attacchi evoluti contro Exchange: mutazioni keylogger nelle pagine Outlook e furto credenziali

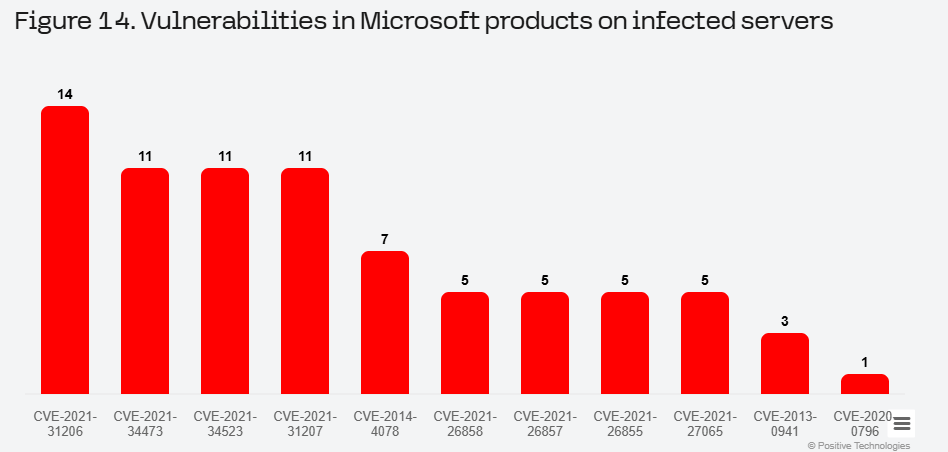

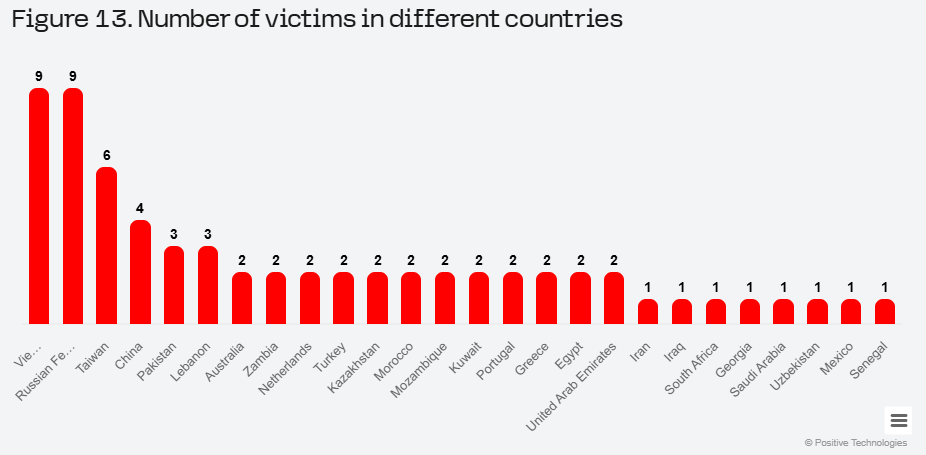

Le nuove campagne di compromissione dei server Exchange stanno sfruttando sofisticate varianti di keylogger JavaScript iniettati direttamente nelle pagine di autenticazione di Outlook Web Access. Le analisi di Positive Technologies hanno rilevato una molteplicità di approcci che permettono ai cybercriminali di rubare credenziali, cookie, dati di sessione e altre informazioni sensibili, spesso eludendo i sistemi di sicurezza aziendali e lasciando tracce minime. Queste tecniche rappresentano una minaccia concreta sia per ambienti enterprise che per organizzazioni pubbliche, visto il ruolo centrale della posta elettronica nei workflow moderni.

Modalità operative e tecniche di esfiltrazione

Gli aggressori iniettano JavaScript offuscato direttamente nelle funzioni di login, tipicamente nella funzione clkLgn. In alcuni casi il codice malevolo viene inserito in funzioni separate che vengono chiamate solo dopo aver intercettato l’inserimento delle credenziali da parte dell’utente. Esistono due macro-categorie di keylogger: quelli che memorizzano i dati raccolti su file locali e quelli che trasmettono subito le informazioni a server remoti tramite POST, GET, header HTTP o canali alternativi come Telegram, Discord e persino DNS tunneling.

Per la variante locale, i dati vengono inviati tramite richiesta XHR verso una pagina interna del server (come /owa/auth/logon.aspx o pagine custom) che agisce da handler e scrive le credenziali su file, consultabile dall’attaccante solo conoscendo il percorso. Questo metodo aggira la sorveglianza tipica delle esfiltrazioni verso l’esterno, rendendo più difficile individuare anomalie nei log di traffico di rete. Le varianti più avanzate raccolgono anche cookie di sessione, User-Agent e ulteriori dati tecnici utili per impersonare le vittime.

I keylogger che trasmettono dati verso server esterni utilizzano invece richieste POST contenenti oggetti JSON, header HTTP con valori custom (dove l’APIKey e l’AuthToken rappresentano le credenziali codificate e il Salt l’identificativo Active Directory), o addirittura DNS tunneling tramite codifica XOR e concatenazione di dati sensibili come sottodomini. Questi approcci permettono di bypassare la detection signature-based, specie se il traffico viene mascherato su canali apparentemente legittimi.

FileFix e nuove strategie di social engineering: oltre ClickFix nel furto dati via browser

La diffusione di FileFix, evoluzione degli attacchi ClickFix, mette in luce la crescente sofisticazione del social engineering applicato ai browser moderni. Il ricercatore mr.d0x dimostra che oggi è possibile sfruttare le normali funzioni di file upload presenti nelle web app aziendali per forzare l’utente a eseguire comandi arbitrari sul sistema locale. La tecnica si basa sull’indurre la vittima a copiare un percorso suggerito (che in realtà è un comando PowerShell o un riferimento a un file eseguibile malevolo) nella barra degli indirizzi di File Explorer, simulando la procedura legittima di apertura o caricamento file.

Meccanismo dell’attacco e limiti della difesa classica

A differenza del classico ClickFix, che si appoggiava alla scorciatoia Win+R e al Run Dialog, FileFix sfrutta l’automatismo dei browser che permettono di copiare direttamente comandi dalla UI web. Il flusso malevolo prevede che la pagina simuli l’apertura della finestra di upload, blocchi il caricamento reale, inviti la vittima a incollare il percorso fornito (spacciato per la posizione di un file da caricare), ma in realtà si tratta di un comando come Powershell.exe -c …. In alcune varianti, l’attacco induce all’apertura di file eseguibili sprovvisti di Mark of the Web, aggirando così i warning di sicurezza tipici di Windows e aumentando il tasso di successo.

L’abilità di sfruttare funzionalità native del browser e l’interazione social dell’utente riduce drasticamente l’efficacia delle soluzioni classiche come antivirus signature-based o firewall che controllano solo il traffico di rete. La persistenza del rischio è legata proprio alla confusione tra azioni legittime e pericolose, rendendo la difesa affidata soprattutto alla formazione degli utenti e al controllo comportamentale degli endpoint.

Implicazioni, prospettive e difese tecniche integrate

| Vettore | Obiettivo | Tecnica | Difesa consigliata |

|---|---|---|---|

| Keylogger OWA | Furto credenziali | Iniezione JavaScript, esfiltrazione file/post | Monitoraggio integrità pagina, analisi log server |

| FileFix | Esecuzione codice locale | Comando PowerShell via barra Explorer | Hardening browser, controllo processi sospetti |

Queste evoluzioni mostrano come i confini tra attacchi puramente web e sfruttamento dei processi locali siano sempre più sfumati. La capacità di combinare keylogger sulle pagine di login di Exchange con exploit lato utente come FileFix rende il rischio sistemico molto elevato per tutte le organizzazioni che utilizzano ambienti Microsoft ibridi. Le best practice includono il monitoraggio delle anomalie nei processi lanciati dai browser, il controllo dell’integrità dei file JavaScript su tutte le pagine pubbliche di login, l’aggiornamento continuo delle policy di sicurezza e soprattutto la formazione degli utenti sui rischi del copia-incolla di comandi.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.