Il panorama della sicurezza IT a metà 2025 vede una crescita delle minacce che colpiscono sia i sistemi consumer che le infrastrutture industriali critiche. La recente scoperta di vulnerabilità nei driver ASUS AsIO3.sys utilizzati da software di gestione come Armory Crate e AI Suite conferma l’impatto di errori di progettazione a livello kernel, mentre gli alert CISA segnalano rischi operativi crescenti nei sistemi di controllo industriale (ICS). Questi scenari impongono una revisione delle pratiche di hardening e una nuova attenzione agli exploit che consentono l’escalation dei privilegi locali, con riflessi diretti sia sulla sicurezza delle workstation che sulla resilienza delle reti OT.

Cosa leggere

Driver AsIO3.sys: exploit di escalation e limiti della sicurezza kernel nelle utility ASUS

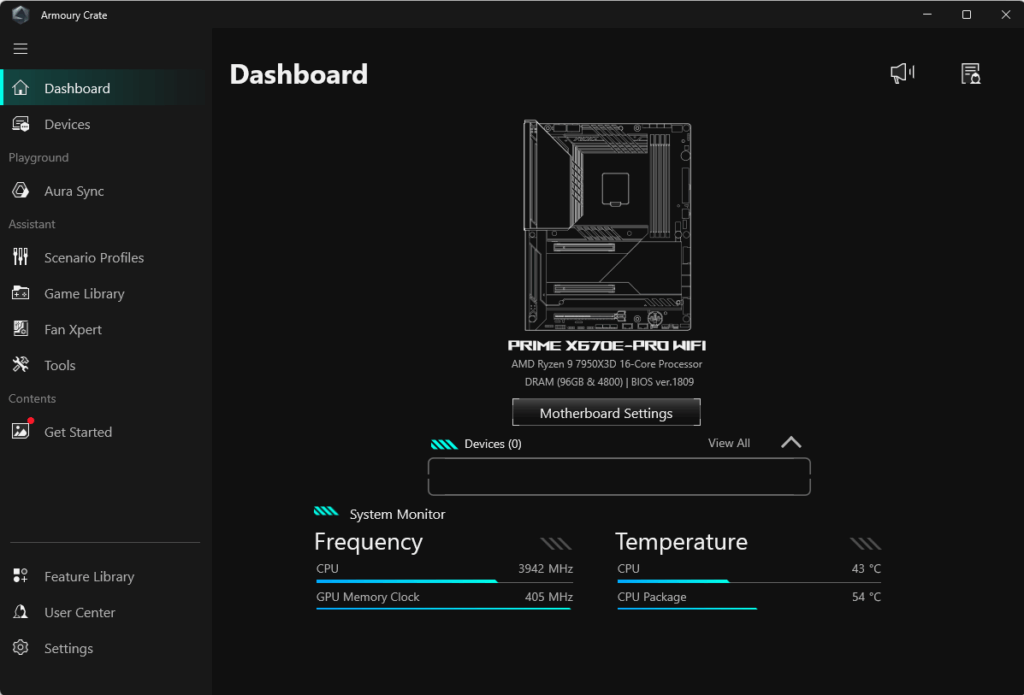

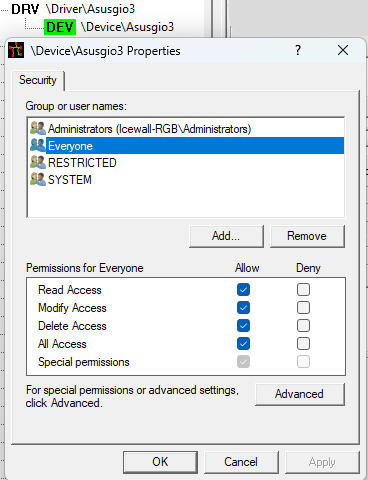

Le applicazioni Armory Crate e AI Suite, utilizzate per la gestione avanzata delle schede madri ASUS, si affidano a driver kernel come AsIO3.sys per abilitare funzioni di monitoraggio e configurazione hardware. Cisco Talos ha identificato due vulnerabilità critiche nel modulo AsIO3.sys, sfruttabili per ottenere privilegi di NT SYSTEM su Windows: un buffer overflow nello handler IRP_MJ_CREATE e, soprattutto, una debolezza nel meccanismo di autorizzazione basato sull’hash SHA256 dell’eseguibile chiamante.

L’autorizzazione si fonda sulla verifica della corrispondenza dell’hash tra il processo che tenta di accedere al device Asusgio3 e quello atteso (di default AsusCertService.exe). Tuttavia, la presenza di errori logici consente di eludere questo controllo tramite tecniche di hardlink, permettendo a un attaccante locale di aprire un handle con privilegi elevati e accedere a funzionalità potenzialmente pericolose: lettura/scrittura di MSR, mapping arbitrario di memoria fisica, interazione diretta con le porte I/O. Anche se alcune mitigazioni vietano la manipolazione dei registri kernel critici, la possibilità di mappare aree di memoria e sfruttare altri handler IOCTL fornisce primitività sfruttabili in scenari di attacco reali.

Primitiva “decrement by one” e superamento delle protezioni su Windows 11

La fase più sofisticata dell’exploit riguarda l’utilizzo di una funzionalità apparentemente innocua del driver: la possibilità di invocare la funzione ObfDereferenceObject con un indirizzo arbitrario, provocando la decrementazione di un valore in memoria. In condizioni predefinite, questa caratteristica si rivela decisiva per alterare campi critici nelle strutture kernel, come il parametro PreviousMode all’interno della KTHREAD della thread corrente.

Modificando PreviousMode da User-Mode (1) a Kernel-Mode (0), l’attaccante ottiene la facoltà di eseguire syscalls normalmente proibite, tra cui la lettura e scrittura su tutta la memoria virtuale di sistema. A questo punto è possibile localizzare la struttura EPROCESS associata al processo SYSTEM (PID 4), copiarne il token di sicurezza nel processo corrente e ottenere privilegi SYSTEM, completando l’escalation.

Questa tecnica, illustrata nei dettagli dal team Talos, evidenzia come la presenza di una sola primitiva scrivibile possa rendere inefficaci gran parte delle blacklist e delle mitigazioni introdotte negli ultimi anni, confermando la necessità di un design driver “whitelist-only” e di una restrizione dell’accesso ai componenti kernel alle sole applicazioni realmente autorizzate.

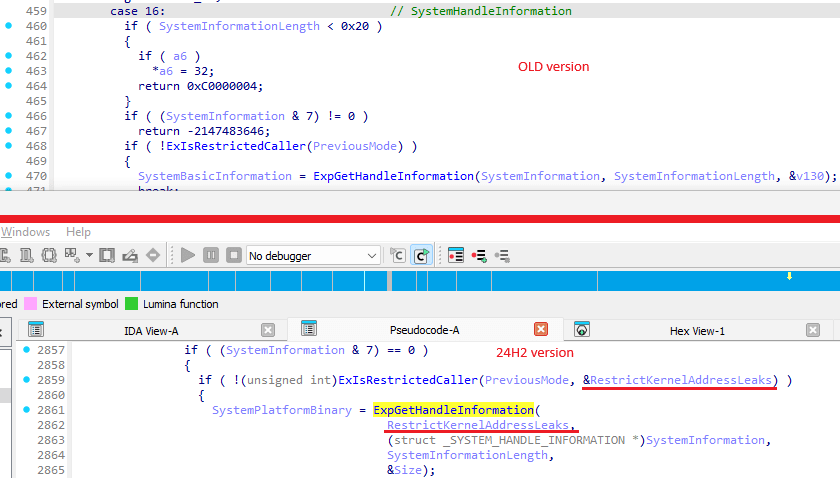

Limitazioni delle patch e mitigazioni su Windows 11: nuovi scenari per exploit e difesa

L’analisi delle tecniche di exploit nei driver ASUS conferma che, nonostante i progressi delle ultime versioni di Windows 11 – in particolare l’aggiornamento 24H2 che limita i leak di informazioni kernel tramite NtQuerySystemInformation – l’esposizione a vulnerabilità nei driver di terze parti rimane un punto debole critico. La possibilità di manipolare i campi delle strutture kernel, come evidenziato dall’exploit che altera PreviousMode nella KTHREAD per consentire accesso privilegiato a funzioni come NtReadVirtualMemory, rappresenta una minaccia concreta sia per utenti avanzati sia in contesti enterprise, dove utility di monitoraggio e gestione hardware sono spesso installate per default.

Le mitigazioni implementate da Microsoft, come la restrizione delle informazioni restituite alle API diagnostiche per gli utenti senza privilegi elevati, riducono la superficie d’attacco ma non eliminano la necessità di un controllo rigoroso su driver e servizi caricati nel kernel. La ricerca di Talos mostra che basarsi su blacklist di funzioni vietate non è sufficiente: un solo handler IOCTL lasciato aperto può essere sfruttato in modo creativo per aggirare i controlli. Per questo motivo, la strategia più efficace resta la combinazione tra hardening delle policy di caricamento driver, audit continuo delle componenti di sistema e implementazione di meccanismi di privilege separation e code signing robusto.

Lato difensivo, si impone anche la revisione regolare delle utility di vendor e la tempestiva applicazione delle patch, evitando l’uso di software legacy o versioni non aggiornate, soprattutto in ambienti a rischio elevato come quelli con accesso multiplo da parte di utenti con diversi livelli di privilegio.

Alert CISA: vulnerabilità e mitigazioni per sistemi ICS/OT

Nel panorama delle infrastrutture industriali, la pubblicazione degli ultimi ICS Advisory da parte di CISA il 26 giugno 2025 sottolinea la crescente pressione sui sistemi OT, sempre più bersaglio di exploit e minacce mirate. Le advisory forniscono dettagli tecnici su vulnerabilità e possibili vettori di attacco relativi a componenti di controllo industriale, raccomandando contromisure immediate e la revisione delle configurazioni di rete e dei livelli di accesso.

- ICSA-25-177-01 Mitsubishi Electric Air Conditioning Systems

- ICSA-25-177-02 TrendMakers Sight Bulb Pro

CISA invita gli amministratori di ICS a consultare periodicamente gli avvisi e ad adottare pratiche di segmentazione delle reti, limitazione degli accessi, monitoraggio attivo dei log e deployment tempestivo di patch, segnalando che la velocità nella risposta è spesso determinante per ridurre l’impatto di campagne offensive basate su exploit zero-day o sulla compromissione di componenti legacy non più supportati dal vendor.

Escalation tramite manipolazione di strutture EPROCESS e implicazioni su ICS

Dal punto di vista tecnico, il cuore dell’exploit illustrato riguarda la manipolazione delle strutture EPROCESS e la sostituzione del token di sicurezza con quello del processo SYSTEM. Questa tecnica non solo consente l’ottenimento dei massimi privilegi locali, ma rappresenta anche una minaccia potenziale per sistemi OT/ICS dove la presenza di account condivisi o configurazioni “flat” favorisce la propagazione laterale di un attaccante una volta ottenuto il controllo iniziale.

Le organizzazioni che gestiscono infrastrutture critiche devono quindi integrare l’analisi delle vulnerabilità kernel e dei driver nelle procedure standard di valutazione del rischio, adottando strumenti avanzati di endpoint protection capaci di rilevare pattern di comportamento anomalo anche laddove le signature tradizionali falliscono.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.