Il gruppo di cyber-spionaggio Hive0154, noto anche come Mustang Panda, si conferma tra le principali minacce APT a matrice cinese attive a livello globale nel 2025. Storicamente impegnato in attività di raccolta intelligence contro governi, organizzazioni non governative e istituzioni legate ai diritti umani, Mustang Panda ha recentemente modificato il proprio focus operativo, indirizzando campagne mirate e altamente sofisticate contro la comunità tibetana e le reti di sostenitori internazionali. Secondo le indagini pubblicate da IBM X-Force, questa evoluzione segna un salto qualitativo sia nell’approccio strategico che nella dotazione tecnica del gruppo, con l’adozione della backdoor PubLOAD come strumento principale di persistence e controllo remoto.

Cosa leggere

Spear phishing tematico e ingegneria sociale mirata: la porta d’ingresso agli asset tibetani

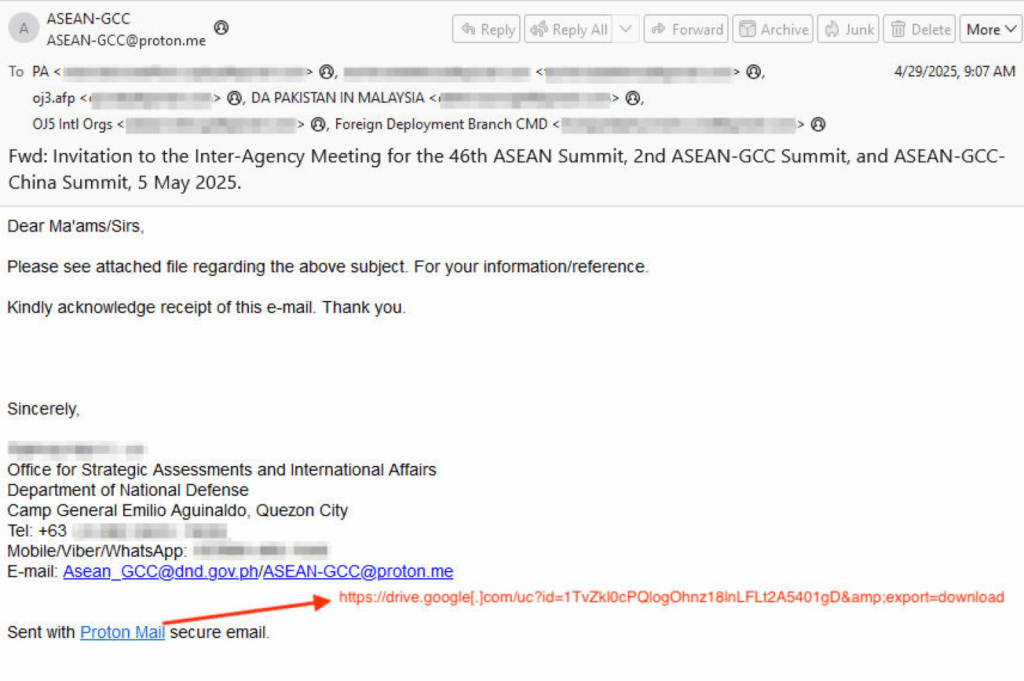

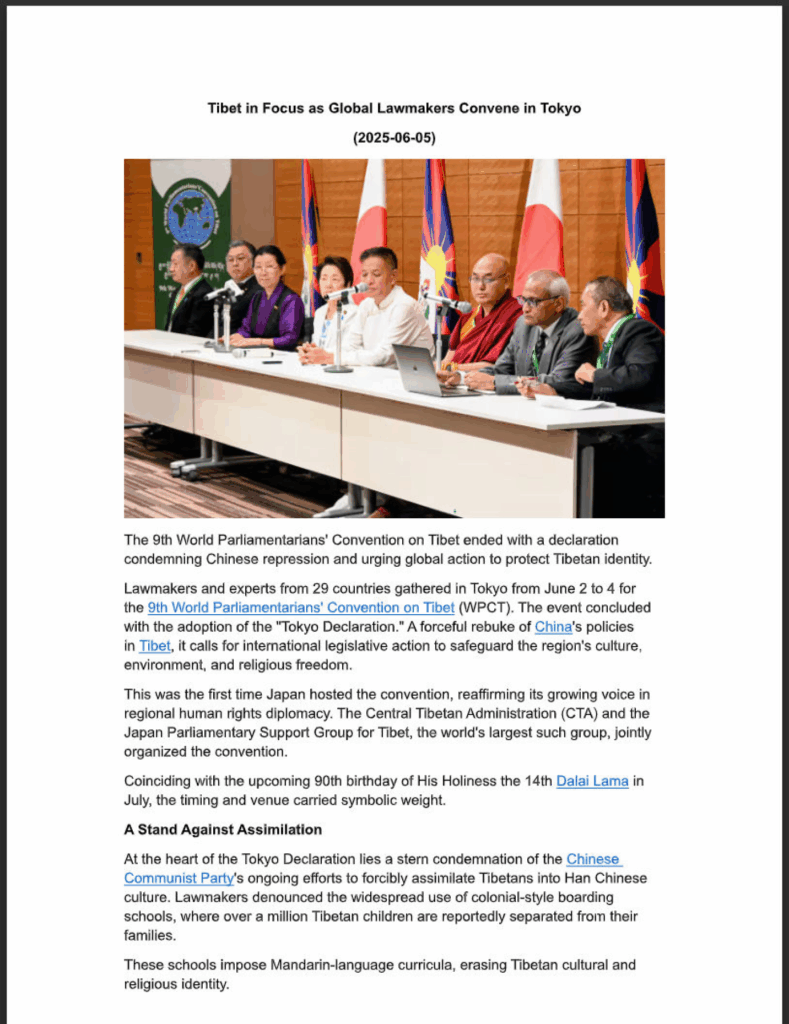

Le campagne identificate da IBM X-Force rivelano una raffinata capacità di spear phishing: Hive0154 utilizza email costruite su misura, con contenuti che simulano comunicazioni autentiche di ONG, associazioni e gruppi pro-Tibet, spesso corredate da allegati ZIP o documenti esca che trattano di eventi umanitari, questioni religiose o aggiornamenti politici. Questa cura nella preparazione dei messaggi, unita a una profonda conoscenza del contesto operativo delle vittime, consente al gruppo di superare le difese basate su modelli generici di detection e di raggiungere figure chiave nella diaspora tibetana e nelle organizzazioni di supporto internazionale.

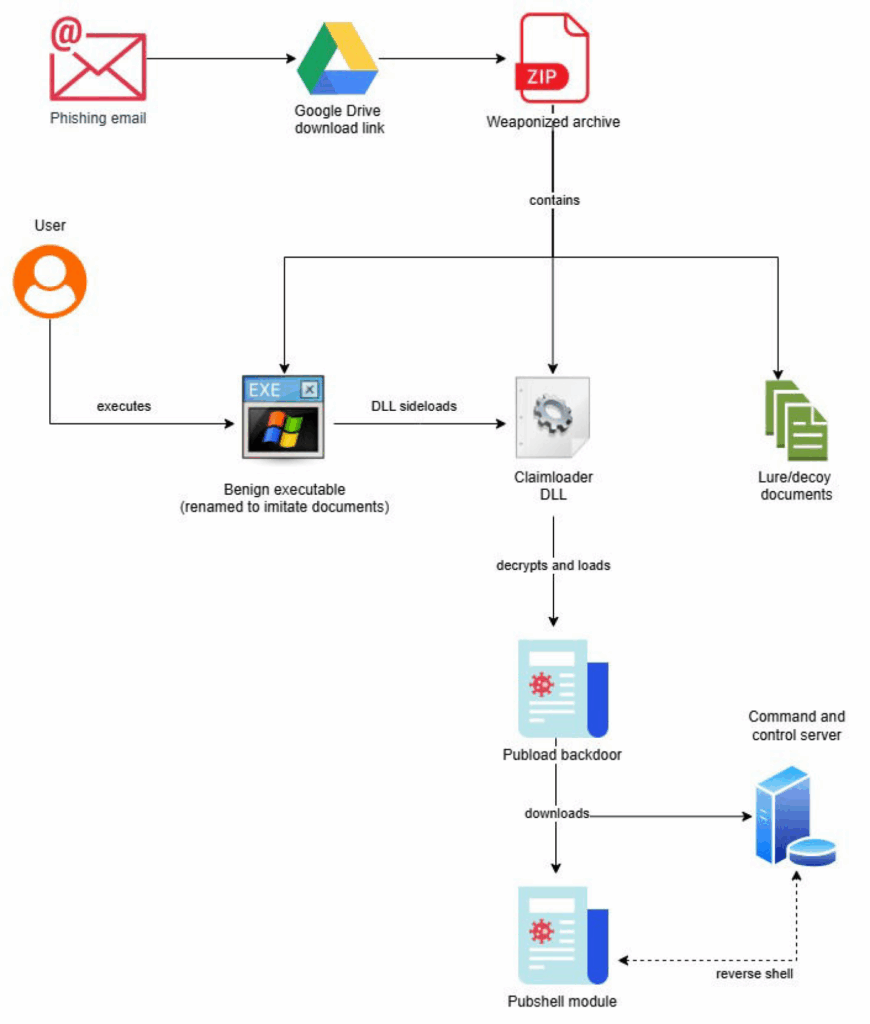

La catena d’infezione si articola tipicamente in tre fasi. Dopo il recapito dell’email, l’utente viene indotto ad aprire un archivio ZIP contenente un file batch o un eseguibile mascherato, spesso camuffato come documento PDF. L’esecuzione di questo file attiva il download e il caricamento in memoria della backdoor PubLOAD, che non lascia tracce evidenti su disco e rende difficile l’individuazione da parte di antivirus e soluzioni EDR standard. L’uso di file “decoy”, cioè documenti legittimi presentati all’utente durante l’infezione, serve a ridurre la percezione del rischio e a mascherare l’avvenuta compromissione.

PubLOAD: una backdoor leggera e modulare per persistence e controllo remoto

PubLOAD rappresenta una delle evoluzioni più pericolose dell’arsenale Mustang Panda. La backdoor è progettata per stabilire una connessione persistente con server C2 controllati dal gruppo, utilizzando protocolli cifrati e infrastrutture di comando dinamiche, spesso basate su domini temporanei e servizi di anonymization. Una volta attiva, PubLOAD crea voci nel registro di sistema per garantirsi la sopravvivenza anche dopo reboot, sfrutta tecniche di process injection per evitare detection comportamentali e scarica moduli aggiuntivi solo su richiesta degli operatori, minimizzando la footprint locale.

Tra le funzionalità principali di PubLOAD figurano la raccolta di file sensibili, la sottrazione di credenziali di accesso, il monitoraggio dell’attività utente e la capacità di esfiltrare informazioni verso server esterni con elevato grado di stealth. In alcuni casi, la backdoor viene utilizzata come loader per altri strumenti, tra cui keylogger, stealer di credenziali e malware customizzati in base all’obiettivo. La modularità della piattaforma consente a Mustang Panda di adattare rapidamente la campagna in corso alle contromisure implementate dalle vittime e di mantenere l’accesso anche in caso di parziale rimozione della minaccia.

Implicazioni strategiche e targeting geostrategico: oltre la comunità tibetana

Il targeting documentato da IBM X-Force evidenzia la volontà di Hive0154 di colpire sia le organizzazioni tibetane “core” – monasteri, leader religiosi, ONG umanitarie – sia i network internazionali di attivisti, giornalisti e operatori che lavorano a tutela dei diritti civili in Asia. L’utilizzo di decoy personalizzati, l’adattamento costante delle tecniche di attacco e la capacità di reimpiegare infrastrutture C2 già note, ma con variazioni sui protocolli di comunicazione, rende il gruppo particolarmente resiliente anche di fronte ad azioni di incident response.

Dal punto di vista tecnico, Hive0154 si dimostra in grado di bypassare controlli statici e di sfruttare vulnerabilità zero-day qualora necessario, privilegiando però la stealthiness operativa tramite impianti “living off the land” e moduli eseguibili solo in memoria. Le campagne più recenti evidenziano inoltre una predilezione per infrastrutture di hosting temporaneo, domini con vita utile ridotta e l’uso di VPN e proxy per mascherare le connessioni in uscita, rendendo complessa la tracciabilità delle attività anche da parte dei team di threat intelligence più avanzati.

Difesa e mitigazione: formazione, detection e azioni di risposta

Le raccomandazioni per le organizzazioni a rischio includono l’adozione di sistemi di monitoring avanzato basati su analisi comportamentale, la segregazione degli asset critici e l’implementazione di policy di awareness che prevedano training specifici su spear phishing tematico e social engineering. La detection di PubLOAD richiede strumenti capaci di identificare process injection, creazione sospetta di chiavi di registro e attività di esfiltrazione anomala, mentre la tempestiva segnalazione di incidenti e la collaborazione con i CERT nazionali si confermano elementi cruciali per contenere l’impatto delle campagne.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.