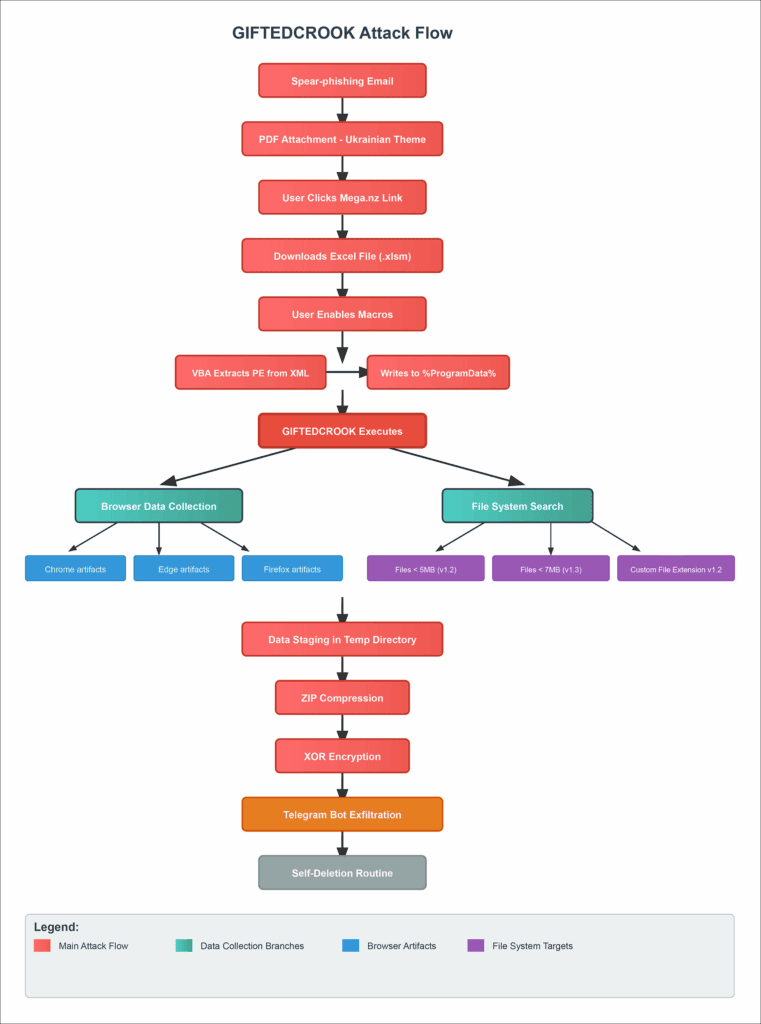

Il malware GiftedCrook rappresenta uno dei casi più emblematici di evoluzione strategica nel panorama del cybercrime 2025. Originariamente nato come semplice browser stealer focalizzato sul furto di credenziali salvate e dati di sessione nei principali browser, GiftedCrook si è trasformato in una vera e propria piattaforma di data exfiltration capace di operare su larga scala e di colpire asset sempre più critici nelle reti aziendali e negli endpoint privati. Secondo il report Arctic Wolf, questa metamorfosi segna un passaggio dalla raccolta opportunistica di dati personali alla pianificazione di operazioni di furto dati altamente mirate, con impatti diretti su imprese, supply chain e utenti ad alto profilo.

Evoluzione funzionale: persistence, data exfiltration multi-stage e targeting

La versione aggiornata di GiftedCrook implementa un set esteso di funzionalità che va ben oltre il semplice browser harvesting. Il nuovo core del malware prevede moduli per la raccolta e l’esfiltrazione di documenti aziendali, file di progetto, informazioni di contatto, database di password e wallet di criptovalute. Il processo avviene in più fasi: dopo la compromissione iniziale, GiftedCrook esegue una ricognizione completa dell’host, identifica i file e i dati di interesse, stabilisce una persistenza sul sistema tramite modifiche a registro, servizi o scheduled tasks, e infine carica i dati esfiltrati su server C2 remoti gestiti dagli operatori del malware. I dati vengono compressi, cifrati e suddivisi in piccoli pacchetti per sfuggire ai controlli DLP e ai sistemi di ispezione del traffico.

L’infrastruttura C2 risulta decentralizzata, con domini e IP di breve durata, rotazione frequente dei canali di comunicazione e uso di protocolli cifrati personalizzati. La piattaforma GiftedCrook integra inoltre funzioni di anti-analysis, self-deletion e log cleaner, rendendo difficile l’attività di forensics e incident response. Una delle novità più rilevanti è la capacità di targeting selettivo: GiftedCrook identifica le directory più sensibili e i tipi di file più preziosi (progetti, configurazioni VPN, archivi finanziari), adattando le tecniche di esfiltrazione a seconda del contesto operativo.

Implicazioni per aziende e utenti: rischio supply chain e difesa multilivello

La trasformazione di GiftedCrook in piattaforma di exfiltration espone aziende e utenti a un rischio più elevato di data breach e perdita di proprietà intellettuale. Il malware, ora diffuso sia tramite phishing che con kit di exploit automatizzati, può colpire supply chain, partner esterni e asset in cloud, ampliando la superficie di attacco e la complessità della risposta. La difesa efficace passa per l’adozione di soluzioni EDR con detection comportamentale, monitoraggio dei processi di esfiltrazione, segmentazione della rete e aggiornamento continuo delle policy di sicurezza, oltre a una formazione costante degli utenti sulla gestione delle minacce phishing e delle email sospette.

Approfondimento tecnico: persistence, detection e best practice

Sul piano tecnico, la persistenza di GiftedCrook si realizza tramite la creazione di servizi Windows camuffati, modifiche alle chiavi di registro Run/RunOnce e in alcuni casi tramite scheduled task invisibili. Il malware sfrutta spesso process injection in eseguibili di sistema per eludere la detection basata su firma. L’esfiltrazione viene monitorata tramite la frequenza delle connessioni in uscita e l’analisi dei flussi di rete cifrati verso domini sospetti, con particolare attenzione ai processi non comuni che tentano di raggiungere IP esterni non documentati. Le best practice raccomandano l’attivazione di alert su anomalia nei pattern di traffico, il monitoraggio della creazione/modifica di file sensibili e l’impiego di sistemi di deception per identificare tentativi di accesso non autorizzato.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.