Il panorama della cybersecurity internazionale si arricchisce di tecniche sempre più avanzate e insidiose, che mettono a dura prova la resilienza dei sistemi Windows, degli ambienti di sviluppo e delle infrastrutture industriali. In questa prima parte, l’analisi si concentra sulle ultime novità emerse: la variante aggiornata del FileFix (MOTW bypass) descritta da mrd0x, il rischio delle estensioni IDE contraffatte anche se “verificate”, e la crescente esposizione delle piattaforme industriali a vulnerabilità note e sfruttate attivamente.

Bypass MOTW con FileFix: come gli attaccanti sfruttano il salvataggio HTML di Chrome/Edge

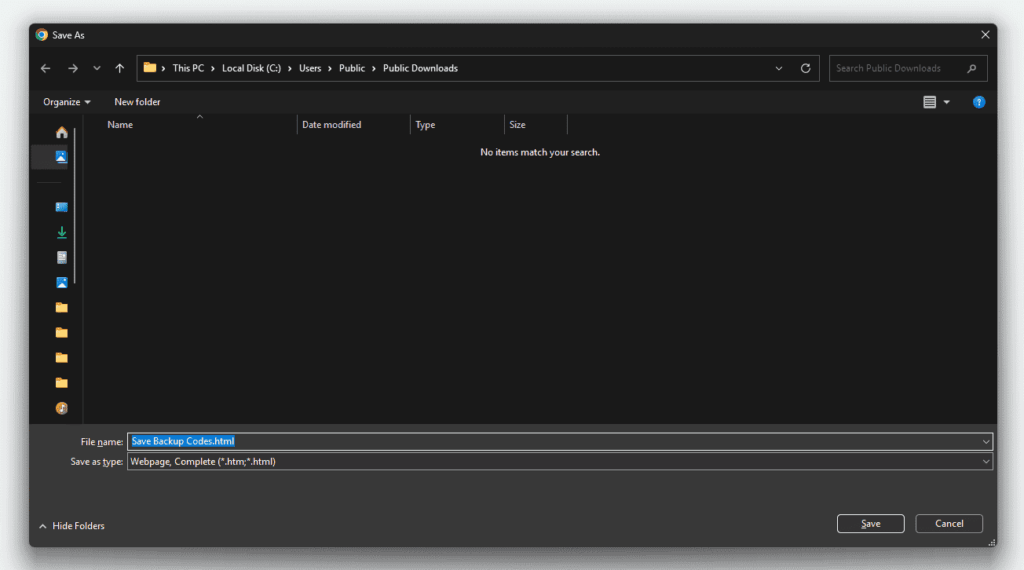

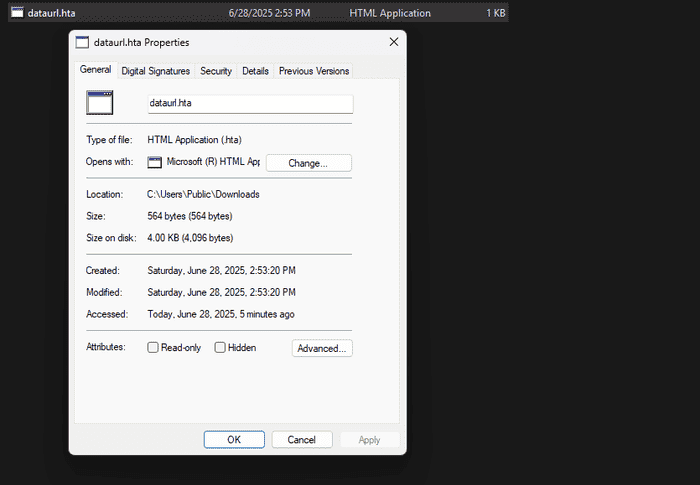

Le nuove tecniche di attacco denominate FileFix sfruttano il comportamento di Chrome ed Edge quando una pagina HTML viene salvata con “Salva con nome” (Ctrl+S): i file HTML ottenuti spesso non vengono contrassegnati dal flag Mark of the Web (MOTW), cruciale per l’attivazione delle protezioni di sicurezza di Windows. Questo fenomeno interessa i file di tipo text/html o application/xhtml+xml, mentre immagini e altri tipi di file ricevono ancora la marcatura.

La mancanza di MOTW consente l’esecuzione di questi file senza i consueti avvisi di sicurezza, aprendo la strada a potenziali exploit. Il rischio aumenta quando l’utente, attraverso un meccanismo di social engineering, viene istruito a salvare e rinominare il file con estensione .hta. I file HTA eseguono script JScript e comandi di sistema senza blocchi, permettendo l’esecuzione di codice malevolo in modo silente.

Il trucco sfrutta anche la personalizzazione del <title> HTML, che suggerisce un nome di file già con estensione .hta, e la pratica comune di nascondere le estensioni note, facilitando l’errore dell’utente. Il rimedio più efficace al momento resta la disabilitazione di mshta.exe su tutti i sistemi Windows, in attesa di fix da parte dei produttori di browser.

Estensioni IDE: il mito del “verified” e la facilità di compromissione della supply chain

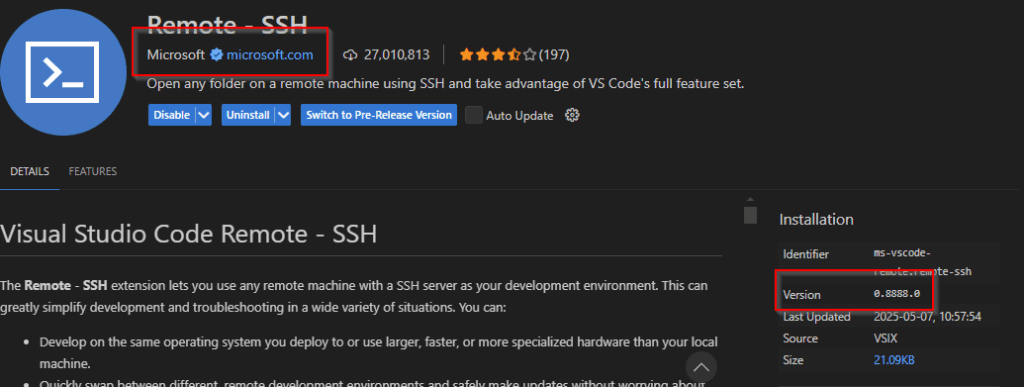

Parallelamente alle nuove strategie di social engineering, cresce il rischio legato all’ecosistema delle estensioni IDE: una ricerca di OX Security mette in luce quanto sia semplice pubblicare estensioni malevole anche su marketplace ufficiali e, in alcuni casi, ottenere il badge “verified” che dovrebbe attestare l’affidabilità del codice.

Gli attaccanti sfruttano la fiducia cieca degli sviluppatori nei confronti delle piattaforme di estensioni per ambienti come Visual Studio Code, JetBrains IDEs e altri. Ottenere il simbolo di verifica non implica un audit approfondito, ma si basa spesso su controlli superficiali o automatizzati che possono essere facilmente aggirati. La maggior parte dei marketplace si limita a verificare la corrispondenza tra l’identità dell’utente che pubblica e l’account collegato, ma non analizza in profondità il codice sorgente o i comportamenti runtime dell’estensione.

Questa debolezza della supply chain consente di pubblicare estensioni contenenti codice malevolo – ad esempio keylogger, backdoor, moduli di esfiltrazione dati o script di download secondario – che vengono installate da decine di migliaia di sviluppatori e team DevOps. Una volta attivata, l’estensione può accedere a variabili di ambiente, file di progetto, chiavi API e perfino alle credenziali di repository cloud, amplificando l’impatto di un singolo attacco sull’intera catena di sviluppo software.

OX Security evidenzia che, al momento, l’unica contromisura efficace è la review manuale e centralizzata delle estensioni adottate in azienda, il monitoraggio continuo delle azioni delle estensioni installate e la segmentazione degli ambienti di sviluppo. Le piattaforme dovrebbero inoltre adottare policy di auditing più stringenti, strumenti di analisi comportamentale delle estensioni e sistemi di allerta per comportamenti anomali anche in fase post-installazione.

Nuovi alert CISA: vulnerabilità ICS e CVE zero-day, rischi crescenti per infrastrutture critiche

Il panorama delle minacce informatiche non si limita agli attacchi su desktop e ambienti di sviluppo, ma si estende con forza anche al settore delle infrastrutture industriali. Il 1° luglio 2025, la CISA (Cybersecurity and Infrastructure Security Agency) ha pubblicato sette nuovi avvisi rivolti ai sistemi di controllo industriale (ICS), segnalando vulnerabilità critiche che interessano una vasta gamma di dispositivi impiegati in energia, produzione, automazione e gestione delle utilities.

- ICSA-25-182-01 FESTO Didactic CP, MPS 200, and MPS 400 Firmware

- ICSA-25-182-02 FESTO Automation Suite, FluidDraw, and Festo Didactic Products

- ICSA-25-182-03 FESTO CODESYS

- ICSA-25-182-04 FESTO Hardware Controller, Hardware Servo Press Kit

- ICSA-25-182-05 Voltronic Power and PowerShield UPS Monitoring Software

- ICSA-25-182-06 Hitachi Energy Relion 670/650 and SAM600-IO Series

- ICSA-25-182-07 Hitachi Energy MSM

Le vulnerabilità evidenziate riguardano problemi di escalation dei privilegi, esecuzione remota di codice, bypass di autenticazione e denial of service. Queste falle possono essere sfruttate da attori malevoli per compromettere SCADA, PLC e altri apparati chiave della catena OT (Operational Technology), consentendo potenzialmente il blocco o la manipolazione di processi industriali, con conseguenze che vanno dal danno economico alla compromissione della sicurezza pubblica. L’avviso raccomanda agli operatori di applicare immediatamente gli aggiornamenti, adottare misure di segmentazione di rete, rafforzare i sistemi di autenticazione e monitorare costantemente traffico e log di eventi anomali.

- CVE-2025-48927 TeleMessage TM SGNL Initialization of a Resource with an Insecure Default Vulnerability

- CVE-2025-48928 TeleMessage TM SGNL Exposure of Core Dump File to an Unauthorized Control Sphere Vulnerability

Contestualmente, la CISA ha aggiunto due nuove vulnerabilità al Known Exploited Vulnerabilities Catalog, indicandole come già oggetto di attacchi reali e pertanto prioritarie per la remediation. Il catalogo rappresenta uno strumento essenziale per la difesa proattiva: obbliga le agenzie federali e raccomanda a tutte le organizzazioni critiche di correggere tempestivamente le falle elencate, riducendo la finestra temporale di esposizione alle minacce.

Le vulnerabilità zero-day inserite riguardano in particolare prodotti software e firmware ampiamente utilizzati, con exploit disponibili pubblicamente o facilmente ottenibili. Questa dinamica accelera i rischi di attacchi a catena, campagne ransomware su larga scala e attività di spionaggio industriale.

La difesa delle infrastrutture ICS non può più basarsi solo su patch management, ma richiede l’implementazione di architetture a “difesa in profondità”, uso di sistemi di rilevamento anomalie OT-specifici, test di penetrazione regolari e l’aggiornamento costante delle policy di sicurezza in base agli alert di threat intelligence globale.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.