L’attività del gruppo APT NightEagle rappresenta oggi una delle minacce più sofisticate e persistenti contro il settore high-tech cinese, coinvolgendo target in ambito semiconduttori, quantum computing, intelligenza artificiale, industria militare e ricerca avanzata. NightEagle, anche noto come APT-Q-95, sfrutta catene di vulnerabilità 0-day sconosciute in Microsoft Exchange e adotta strategie di attacco basate su infrastrutture digitali effimere, dominio per dominio, abbinate a tecniche di evasione estremamente rapide ed efficaci. Il risultato è una campagna di cyber-spionaggio che unisce attacco, esfiltrazione dei dati e cancellazione delle tracce, con velocità e discrezione che ricordano la simbologia dell’aquila notturna.

Tecniche di attacco e caratteristiche delle operazioni NightEagle

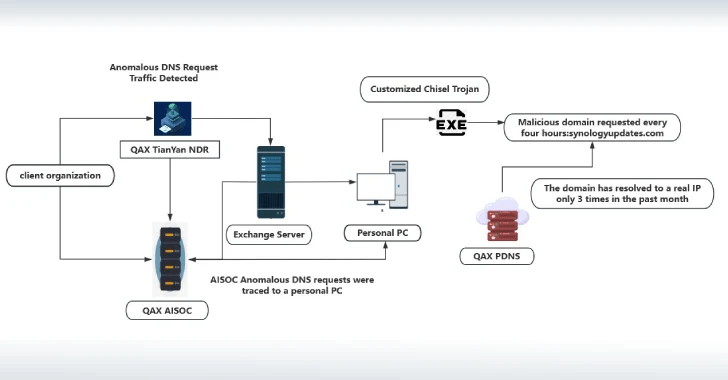

L’analisi delle attività di NightEagle inizia dalla rilevazione di comportamenti anomali su sistemi interni, come DNS request ripetute verso domini malevoli (es. synologyupdates.com), mascherati da servizi legittimi per nascondere la reale natura delle comunicazioni Command & Control. Questi domini, associati a IP variabili e con risoluzione ciclica su indirizzi locali (127.0.0.1, 192.168.1.1), impediscono la facile tracciabilità dell’infrastruttura. L’utilizzo di malware personalizzato (derivato da tool come Chisel, ma modificato e offuscato) viene orchestrato tramite task schedulati, in modo che l’esecuzione avvenga ogni quattro ore, massimizzando persistenza e silenziosità.

Gli investigatori hanno riscontrato l’uso di memory horse, cioè codice malevolo iniettato direttamente nella memoria di processo di Exchange e mai scritto su disco, rendendo inefficaci le scansioni antivirali tradizionali. Il caricamento avviene tramite DLL precompilate (App_Web_cn*.dll), nascoste nella struttura dei servizi IIS, con directory virtuali e URL personalizzati che variano in base al target geografico e linguistico. L’attivazione avviene richiamando specifici endpoint, spesso sotto percorsi come /owa/auth/lang/cn*.aspx, facilitando l’esecuzione remota senza lasciare tracce evidenti nei log standard.

La strategia offensiva del gruppo si basa su una catena di compromissione sofisticata: una volta ottenuta la machineKey di Exchange sfruttando vulnerabilità 0-day non pubbliche, NightEagle esegue operazioni di deserializzazione e inietta malware in qualsiasi server compatibile. Questo consente il furto sistematico di email e dati sensibili per periodi prolungati, come dimostrato dall’esfiltrazione continua dei messaggi dei bersagli per quasi un anno, secondo l’analisi forense presentata al National Cyber Defense and Security Exhibition in Malesia nel 2025.

Indicatori di compromissione, architettura della rete malevola e strategie di detection

L’operatività di NightEagle si distingue per una rapidità senza precedenti nella modifica e nel rilascio di infrastrutture di controllo. La durata media dei domini C2 rilevati non supera le 48 ore, rendendo inefficace la tradizionale blacklisting DNS e favorendo un ciclo continuo di creazione, utilizzo e dismissione di asset malevoli. Ogni dominio, spesso registrato su provider internazionali e mascherato come servizio IT, viene abbinato a policy di rotazione DNS per eludere il monitoraggio automatizzato. Una caratteristica fondamentale risiede nella capacità del gruppo di rimuovere ogni traccia di compromissione pochi minuti dopo l’esecuzione delle azioni principali, sia tramite la cancellazione selettiva dei log sia attraverso l’autodistruzione dei payload iniettati in memoria.

L’analisi dettagliata dei pattern operativi mostra che NightEagle privilegia l’attacco durante la notte o le festività dei target, sfruttando finestre di minor sorveglianza. Gli indicatori di compromissione comprendono la presenza di DLL sospette in directory insolite, configurazioni anomale di Exchange e accessi HTTP/HTTPS ricorrenti verso domini di nuova creazione con nomi che richiamano software di backup, aggiornamento o controllo remoto. Tra gli artefatti tecnici spiccano le stringhe cifrate hardcoded nei file App_Web, la presenza di processi w3wp.exe che consumano memoria in modo atipico e pattern di comunicazione in HTTP/2 con header personalizzati.

Le strategie di detection e remediation richiedono un approccio multilivello. È fondamentale rafforzare il monitoraggio dei log IIS, Exchange e DNS, attivare sistemi di alert su pattern di processi sospetti e utilizzare strumenti EDR (Endpoint Detection and Response) in grado di tracciare anomalie di memoria, inclusi i tentativi di injection “in-memory only”. Le soluzioni di network forensics devono prevedere la correlazione tra traffico in uscita e domini temporanei, anche in assenza di firme note, mentre l’impiego di sandbox per l’analisi delle DLL malevole rappresenta un tassello decisivo per la disinfezione delle macchine già compromesse.

Reverse engineering e analisi dei moduli malevoli

L’approfondimento presentato dagli autori mostra come il reverse engineering delle DLL App_Web modificate abbia permesso di ricostruire la catena di comandi usati dal gruppo, tra cui la creazione di backdoor persistenti, la generazione di chiavi di cifratura one-shot e il rilascio di strumenti di remote access realizzati ad hoc. In diversi casi, l’esfiltrazione di dati avviene tramite canali cifrati su protocollo HTTP/2, sfruttando endpoint pubblici cloud per mascherare il traffico tra le comunicazioni legittime dell’azienda bersaglio.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.