Il gruppo APT DoNot, noto anche come APT-C-35, Mint Tempest, Origami Elephant, SECTOR02 e Viceroy Tiger, ha colpito enti governativi nell’Europa meridionale con una sofisticata campagna di spear-phishing finalizzata al cyber spionaggio. I ricercatori di Trellix hanno individuato un attacco diretto a un ministero degli esteri europeo: la minaccia, caratterizzata da malware multi-stage e tecniche avanzate di evasione, si inserisce nel trend crescente di operazioni APT mirate alle infrastrutture diplomatiche e alle comunicazioni sensibili.

Le attività del gruppo DoNot, già ben documentate nel contesto asiatico, hanno mostrato capacità di adattamento nei vettori di compromissione, combinando social engineering, l’utilizzo di servizi cloud legittimi e persistenti meccanismi di accesso non autorizzato. L’evoluzione delle tecniche di attacco adottate dal gruppo, l’utilizzo di file protetti e l’impiego di payload customizzati come LoptikMod testimoniano una crescente maturità offensiva orientata alla raccolta di informazioni critiche e all’elusione dei sistemi di difesa tradizionali.

Tecniche di spear-phishing e social engineering

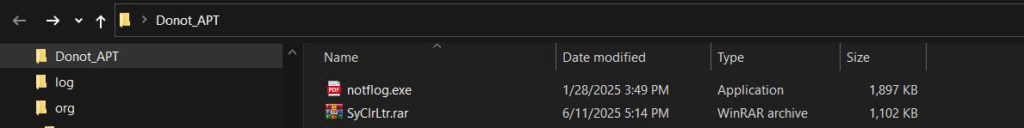

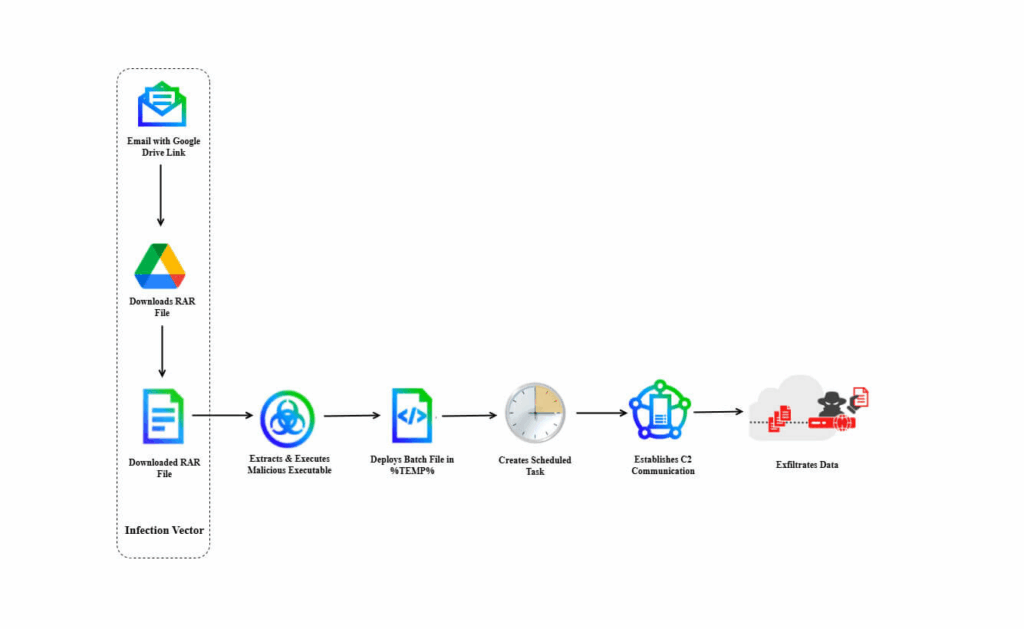

La fase iniziale dell’attacco vede la distribuzione di una e-mail fraudolenta apparentemente proveniente da ambienti diplomatici europei. Il messaggio, camuffato come comunicazione ufficiale relativa a una visita dell’attaché italiano in Bangladesh, contiene un link a Google Drive che punta a un archivio protetto da password denominato SyClrLtr.rar. Questo espediente sfrutta la fiducia verso servizi cloud noti, aggirando molti controlli automatici delle piattaforme di posta.

L’archivio contiene un eseguibile mascherato da documento PDF tramite icona e nome file, inducendo la vittima all’apertura. Questa fase mostra come l’attaccante abbia investito nella credibilità della trappola, curando anche l’encoding HTML e UTF-8 per gestire i caratteri speciali tipici di contesti multilingua.

La catena di compromissione

L’esecuzione dell’eseguibile malevolo avvia la creazione di uno script batch (djkggosj.bat) nella directory temporanea di Windows, elemento chiave per l’ottenimento della persistenza sul sistema. La routine prevede la schedulazione di un’attività chiamata PerformTaskMaintain che garantisce il rilancio del malware ogni dieci minuti. Il payload principale, riconducibile al malware LoptikMod, viene impiantato sfruttando questa attività pianificata.

LoptikMod agisce raccogliendo dettagli sensibili della macchina compromessa, compresi nome utente, hostname, informazioni sull’hardware e software installato, prima di inviare i dati cifrati verso il dominio C2 totalservices.info.

La comunicazione C2 sfrutta richieste HTTPS POST, utilizzando parametri offuscati e dati cifrati AES successivamente codificati in Base64, riducendo la visibilità delle informazioni trasmesse sulle infrastrutture di rete aziendali.

Analisi delle tecniche di evasione

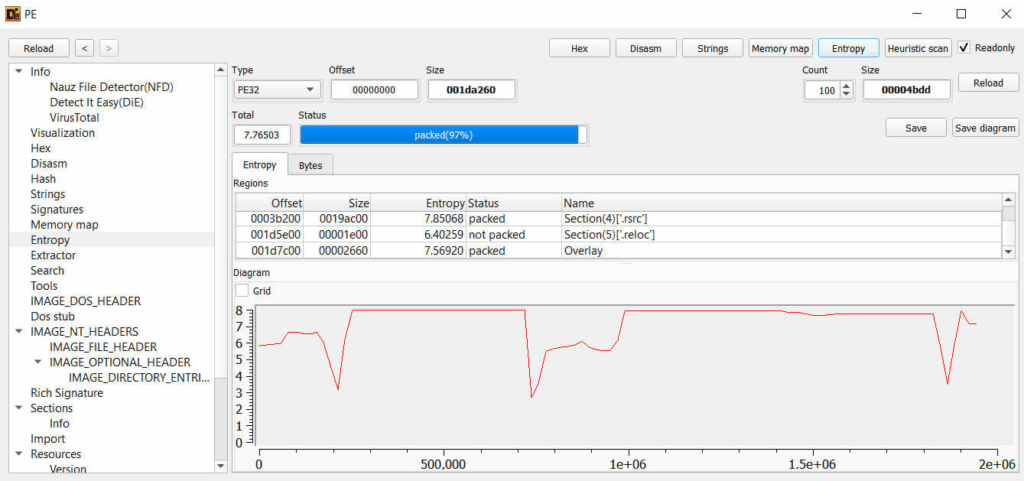

Il gruppo DoNot mostra una profonda conoscenza delle tecniche di difesa adottate dalle organizzazioni bersaglio. Il malware implementa diverse strategie per rallentare l’analisi e l’identificazione da parte di strumenti di sicurezza:

- Obfuscation delle stringhe con codifica binaria e sezione di codice packata

- Caricamento dinamico delle API di sistema mediante LoadLibrary e GetProcAddress per nascondere le funzioni realmente utilizzate

- Riduzione delle importazioni statiche all’interno del file eseguibile, rendendo meno sospetta l’analisi superficiale

- Routine anti-VM e anti-sandbox basate su istruzioni assembly (come “IN”) che impediscono l’esecuzione in ambienti virtualizzati

Le strategie adottate riducono l’efficacia delle analisi statiche, costringendo i difensori a ricorrere a tecniche di sandboxing avanzato e a strumenti di monitoring comportamentale in tempo reale per intercettare le anomalie di esecuzione e le attività sospette.

Meccanismi di persistenza e movimenti laterali

Il persistence mechanism sfrutta la creazione di scheduled task come PerformTaskMaintain e MicorsoftVelocity, ciascuna responsabile dell’esecuzione di script e DLL malevoli nelle directory utente. Il malware elimina i propri artefatti subito dopo l’esecuzione, riducendo le tracce forensi e ostacolando le investigazioni post-evento.

A ogni avvio, il malware verifica la presenza di un mutex specifico per assicurare che una sola istanza sia attiva nel sistema. L’impiego di mutex con nomi non banali costituisce un ulteriore elemento di sofisticazione, rendendo più complesso il rilevamento tramite pattern generici.

Il payload secondario, la DLL socker.dll, viene scaricato su istruzione del C2 e depositato in directory nascoste come %LocalAppdata%\moshtmlclip, dove un ulteriore scheduled task ne garantisce l’esecuzione. L’assenza del sample di socker.dll ha limitato l’analisi del comportamento successivo, ma la sequenza evidenzia una struttura modulare e aggiornata per massimizzare la resilienza della compromissione.

Comunicazione con il C2 e flusso di dati esfiltrati

La raccolta delle informazioni di sistema avviene in modo approfondito: il malware acquisisce dettagli su hardware, versione sistema operativo, credenziali utente e hostname, quindi li cifra e li invia tramite POST HTTPS al dominio C2. La scelta di domini apparentemente legittimi, combinata alla cifratura, consente di nascondere la natura malevola del traffico.

Il server di comando e controllo può impartire istruzioni aggiuntive, scaricare moduli, attivare la raccolta di credenziali di autenticazione multifattore (MFA) o esfiltrare ulteriori dati sensibili, compromettendo la riservatezza delle comunicazioni diplomatiche.

Indicatori di compromissione e tecniche di rilevamento

L’analisi ha prodotto una lista di indicatori di compromissione: mittente email, URL Google Drive, hash degli eseguibili coinvolti, dominio e IP del C2, nomi delle attività schedulate. La scarsità di riferimenti pubblici sui file hash e sul C2 sottolinea la freschezza della campagna e la capacità del gruppo DoNot di adattare rapidamente infrastrutture e payload.

Per aumentare le capacità di rilevamento, si consiglia di monitorare sistematicamente la creazione di task pianificati con nomi insoliti, il traffico HTTPS verso domini atipici, l’accesso a directory non standard e l’esecuzione di processi con privilegi elevati provenienti da percorsi temporanei.

Strategie di mitigazione per la difesa governativa

La difesa contro gruppi come DoNot richiede una combinazione di tecnologie e processi: rafforzamento della sicurezza email con filtri proattivi, formazione avanzata dei dipendenti sul phishing, controllo degli accessi ai servizi cloud personali, implementazione di soluzioni EDR per il monitoraggio continuo delle attività sui sistemi endpoint e condivisione tempestiva delle informazioni di compromissione con le reti di threat intelligence. La segmentazione delle reti, il whitelisting delle applicazioni e la gestione attiva delle vulnerabilità riducono la superficie d’attacco, mentre un costante aggiornamento dei sistemi limita le opportunità di sfruttamento di vulnerabilità note.

Dettaglio tecnico: reverse engineering del payload LoptikMod

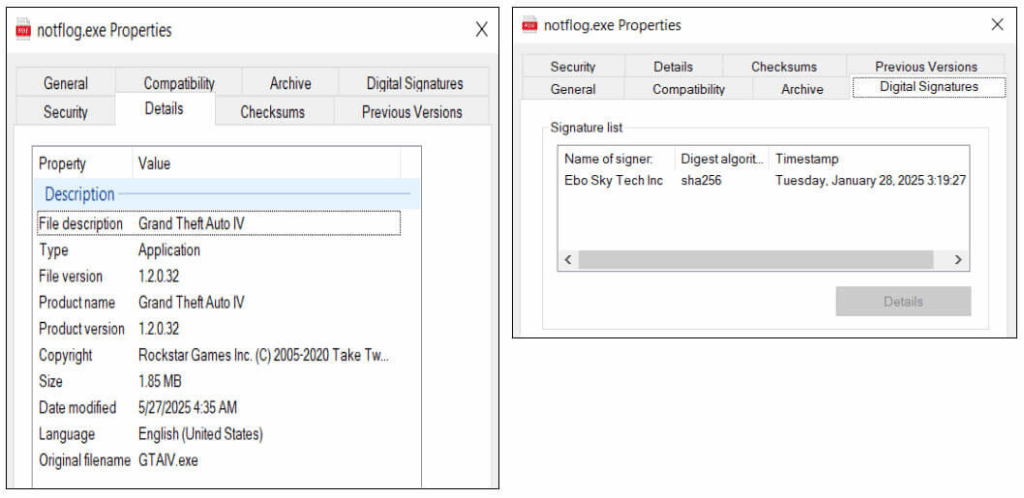

L’analisi statica del file notflog.exe ha evidenziato l’utilizzo di stringhe binarie decodificate solo a runtime, una scelta atta a nascondere le reali finalità del malware. Alcune stringhe rivelano il nome della scheduled task, il percorso della DLL e l’endpoint C2. Il caricamento dinamico di moduli come wininet.dll, advapi32.dll, winhttp.dll e urlmon.dll consente al malware di gestire comunicazioni di rete, modifiche di registro e altre attività senza destare sospetti in fase di scanning statico.

L’impiego della cifratura AES per la trasmissione dei dati, abbinata a una codifica Base64, testimonia l’attenzione posta dal gruppo DoNot nel nascondere le operazioni malevole e la natura delle informazioni esfiltrate. Il download di socker.dll rappresenta la fase finale del ciclo di compromissione, assicurando la possibilità di caricare funzionalità aggiuntive su richiesta del C2 e garantendo la persistenza del controllo sulla macchina infetta.

La combinazione di scheduled task, eliminazione degli artefatti, utilizzo di mutex e tecniche anti-analisi rende il malware altamente resiliente, ponendo nuove sfide ai team di incident response e agli analisti forensi. L’unica possibilità per interrompere la catena di compromissione resta la tempestiva individuazione e neutralizzazione dei meccanismi di persistenza prima che il C2 attivi nuovi moduli o comandi.

Il gruppo DoNot e la geopolitica della minaccia

La presenza di APT come DoNot nella regione europea segna una svolta significativa per la sicurezza delle infrastrutture diplomatiche locali. L’interesse mostrato verso enti ministeriali e comunicazioni riservate sottolinea l’importanza strategica della raccolta di intelligence geopolitica, con possibili ripercussioni su trattative internazionali, rapporti bilaterali e processi decisionali politici.

Il livello di sofisticazione, la costanza degli aggiornamenti dei payload e l’uso di infrastrutture cloud per la prima fase di infezione confermano come i gruppi statali investano risorse rilevanti nell’adattare le proprie TTP alle specificità delle difese adottate dagli enti bersaglio. La reattività dimostrata dagli attaccanti nella gestione dei C2 e la capacità di mimetizzazione delle comunicazioni mettono sotto pressione le capacità difensive tradizionali e impongono una continua evoluzione delle strategie di detection e risposta.

L’efficacia del ciclo di attacco, dal social engineering alla persistenza e all’esfiltrazione dati, offre un esempio concreto di come le minacce avanzate agiscano in modo coordinato e multilivello per raggiungere i propri obiettivi di spionaggio e compromissione.

Il ruolo delle soluzioni integrate nella risposta

Le soluzioni di sicurezza avanzate, come quelle offerte da Trellix, assumono un ruolo centrale nella difesa multilivello contro campagne APT di questa complessità. L’integrazione tra rilevamento comportamentale, analisi automatica degli eventi, intelligence sulle minacce e risposta automatizzata permette di anticipare e bloccare le azioni malevole prima che queste producano danni significativi.

Le funzionalità EDR evolute rilevano attività anomale quali la creazione di scheduled task non previsti o l’esecuzione di processi da percorsi temporanei. La capacità di correlare eventi su diversi livelli dell’infrastruttura consente la rapida individuazione delle anomalie e l’attivazione di procedure di isolamento e bonifica delle macchine infette. La collaborazione tra fornitori di threat intelligence, security operation center e agenzie governative resta l’elemento chiave per ridurre l’impatto delle operazioni APT in contesti diplomatici e istituzionali.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.