Il 2025 segna il ritorno sulla scena di Pay2Key, una piattaforma di ransomware-as-a-service (RaaS) di matrice iraniana che sta colpendo con rinnovata aggressività organizzazioni occidentali, in una fase segnata dall’inasprirsi dei conflitti tra Israele, Iran e USA. Secondo l’analisi Morphisec, Pay2Key.I2P emerge come erede diretto del gruppo APT Fox Kitten e risulta fortemente collegato a varianti del ransomware Mimic, evolvendosi grazie a una nuova architettura e a una partnership tecnica con criminali internazionali.

Pay2Key.I2P: motivazioni ideologiche, profitto e strategia globale

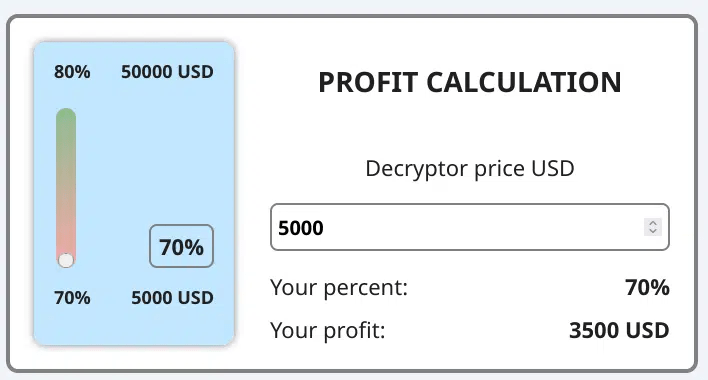

Dall’inizio del 2025, Pay2Key.I2P si è imposto come uno degli operatori ransomware più attivi, distinguendosi per un’offerta economica aggressiva ai propri affiliati: l’80% dei ricavi per chi sostiene l’Iran e partecipa a campagne contro i “nemici” del Paese. In soli quattro mesi, il gruppo ha collezionato oltre 4 milioni di dollari in riscatti e vantato casi singoli di affiliati che hanno guadagnato fino a 100.000 dollari. Dietro questa strategia commerciale si cela una chiara volontà ideologica di “guerra ibrida”, utilizzando la criminalità informatica per sostenere obiettivi geopolitici.

Pay2Key.I2P è stato promosso fin dai primi mesi su forum darknet russi e cinesi e tramite un’intensa attività su X, a partire da gennaio 2025, evidenziando una strategia di lancio strutturata e pianificata. L’estensione delle operazioni alla piattaforma I2P e la creazione di versioni del ransomware per Linux, introdotte da giugno 2025, confermano l’ampiezza degli obiettivi e la volontà di espandersi verso nuovi target infrastrutturali e cloud.

Architettura tecnica: builder avanzato, mimetismo e anti-forensics

Il cuore tecnico della campagna è un builder che consente di generare rapidamente payload personalizzati, offrendo anche la possibilità di un’esecuzione “a tempo” (Time Bomb) e di configurare esche per eludere l’analisi in ambienti sandbox. Il ransomware viene distribuito come archivio SFX 7zip autoestraente che avvia un complesso script duale (CMD/PowerShell), responsabile di:

- Esclusione di tutti i file “.exe” dalla scansione di Windows Defender.

- Disabilitazione avanzata di Defender tramite tool NoDefender mascherato.

- Estrazione e avvio di Mimic ransomware (protezione Themida, anti-analisi avanzata).

- Persistenza tramite scheduled tasks e tecniche anti-forensics.

- Possibilità di colpire sistemi Linux a partire dalla build di giugno 2025.

Il loader sfrutta obfuscazione multilivello, codifica XOR, manipolazione delle DACL e tool legittimi (come componenti Avast) per ostacolare i sistemi di sicurezza. L’uso di strumenti come “Everything.exe” per indicizzazione file e la cancellazione automatica degli artefatti a fine esecuzione riducono al minimo le tracce post-infezione.

Ransomware e Mimic: affinità e innovazioni

Analisi comparative tra i payload Pay2Key.I2P e la variante ELENOR-Corp. di Mimic ransomware mostrano similitudini marcate: gestione avanzata dei permessi, Watcher process per la resilienza, tecniche di persistenza e modalità di auto-protezione tramite DACL vuote. Unica differenza: l’interfaccia utente grafica, presente solo in Mimic, non è implementata nella variante Pay2Key, rendendola più silente e invisibile.

La struttura RaaS si fonda su dashboard individuali per gli affiliati, strumenti per la creazione di sample su misura, wallet crypto integrati e canali di supporto dedicati, oltre a un sistema di referral key che consente di tracciare la provenienza degli affiliati e incentivare la diffusione su forum underground.

Pay2Key.I2P: modello RaaS, affiliazione e social engineering criminale

La strategia di Pay2Key.I2P si basa su un modello RaaS strutturato che attira operatori tramite campagne coordinate su forum darknet e social, senza richiedere pagamenti iniziali. Ogni affiliato riceve una dashboard personale, referral code e strumenti per creare ransomware su misura, configurare wallet e interagire sia con il supporto interno sia con le vittime. Il gruppo ha dimostrato capacità organizzativa avanzata, condividendo pubblicamente prove di successo, transazioni Monero e video che mostrano l’efficacia del payload, in particolare la capacità di bypassare Microsoft Defender.

Un punto di svolta è stata l’introduzione di una versione Linux a giugno 2025, che amplia notevolmente la superficie d’attacco. L’operazione ha mostrato flessibilità anche dal punto di vista della comunicazione, utilizzando profili e canali Telegram vecchi e nuovi, con post anche in inglese, segno di una volontà di estendersi oltre la tradizionale area d’influenza.

Timeline e impatto: escalation tecnica e ideologica

La timeline degli eventi mostra un’escalation pianificata: dalla comparsa su forum russi e cinesi a febbraio 2025, alla promozione della piattaforma I2P e ai continui aggiornamenti sulle funzionalità (es. dynamic calculator dei guadagni, nuove tecniche anti-analisi e moduli Linux). In soli quattro mesi si contano oltre 51 pagamenti di riscatto, per un totale superiore ai 4 milioni di dollari. Ogni nuova funzione viene pubblicizzata come elemento distintivo per attrarre nuovi operatori e rafforzare la reputazione del brand Pay2Key nella cyber underground.

Le analisi OSINT evidenziano una rete di identità coordinate che consente al gruppo di adattarsi rapidamente ai mutamenti del panorama cyber e alle esigenze degli affiliati, offrendo condizioni vantaggiose (fino all’80% dei ricavi) per chi colpisce i “nemici dell’Iran”. I messaggi intercettati suggeriscono che la piattaforma offre sufficiente anonimato anche in periodi di tensione politica e cessate il fuoco, garantendo continuità operativa senza rischi per i core member.

Tecniche di evasione: AV bypass, anti-sandbox, persistence e fileless execution

Il loader Pay2Key impiega tecniche di evasione di livello avanzato, come:

- Setup script duale (CMD/PowerShell) con commenti per confondere i parser.

- Decodifica e deobfuscazione dei payload tramite funzioni XOR su data.bin.

- Esclusione .exe globale da Defender prima dell’avvio di ogni componente malevolo.

- Ricostruzione dinamica di 7za.exe per estrazione di archivi .bin protetti.

- Esecuzione file “powrprof” (NoDefender) per disabilitare Defender tramite registry e policy.

- Schedulazione di task persistenti (anche time bomb).

- Controllo della presenza di chiavi registry per evitare esecuzione in sandbox o VM.

- Manipolazione delle intestazioni 7-Zip per rendere gli archivi riconoscibili solo dopo la patch runtime.

- Esecuzione condizionale di script PowerShell e C# compilato dinamicamente per garantire resilienza e post-infection persistence.

- Cancellazione rapida dei file e degli artefatti per ridurre l’impronta forense.

Le varianti recenti aggiungono controlli anti-analisi mirati e routine di staging ancora più sofisticate. La scelta di utilizzare strumenti di protezione commerciale come Themida su enc-build.exe conferma il livello di investimento e la determinazione degli operatori Pay2Key.

Implicazioni e indicatori di compromissione

Il ritorno di Pay2Key rappresenta una delle più gravi minacce ibride per aziende occidentali: unisce motivazioni ideologiche statali a tecniche cybercriminali e un’efficace strategia di profitto. L’uso di strumenti open e commerciali, la capacità di colpire sia Windows sia Linux, l’attenzione alle tecniche di evasione e la forte presenza su darknet e social, rendono questa campagna difficilmente contrastabile con i soli strumenti tradizionali.

Tra gli indicatori tecnici (hash, C2, script bat/ps1) spiccano:

- Payload SFX 7zip con SHA256 univoci

- setup.cmd come script principale (hash pubblicati nel report Morphisec)

- “NoDefender” e componenti Avast mascherati

- enc-build.exe (Mimic) protetto Themida

- Dominio C2 gos-usa[.]xyz

Difesa avanzata e sorveglianza proattiva

La rinascita di Pay2Key.I2P dimostra come la convergenza tra gruppi APT statali e crimine organizzato porti a minacce evolute, difficili da neutralizzare senza strategie di protezione dinamiche (come l’Automated Moving Target Defense). Le aziende occidentali devono rafforzare la sorveglianza, adottare misure di difesa proattiva e investire in intelligence OSINT per intercettare segnali di rischio e nuove varianti.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.