Una nuova vulnerabilità critica identificata come CVE-2025-6514 mette a rischio la sicurezza di numerose soluzioni AI basate sullo standard Model Context Protocol (MCP). La falla, classificata con un punteggio CVSS 9.6, è stata individuata dal team di JFrog Security Research all’interno del popolare tool mcp-remote, impiegato come proxy per consentire la comunicazione tra Large Language Model host (come Claude Desktop) e server MCP remoti, anche quando i client supportano nativamente solo la connessione locale. La criticità permette a un attaccante di eseguire comandi arbitrari sul sistema operativo della macchina dove gira mcp-remote, aprendo la strada a un completo compromesso dell’integrità del sistema.

Cosa leggere

Analisi tecnica della vulnerabilità e impatti per sistemi Windows, Linux e macOS

La vulnerabilità interessa tutte le versioni di mcp-remote dalla 0.0.5 alla 0.1.15, mentre la versione 0.1.16 include la correzione. Il problema si verifica quando un client MCP utilizza mcp-remote per connettersi a un MCP server remoto non sicuro o compromesso. In particolare, su Windows la falla consente l’esecuzione arbitraria di comandi di sistema (shell command) con pieno controllo dei parametri, mentre su macOS e Linux permette l’esecuzione di eseguibili arbitrari con limitato controllo dei parametri: ricerche future potrebbero portare anche qui all’esecuzione completa di comandi OS.

Scenari di attacco: exploit tramite server MCP remoti non affidabili o attacchi man-in-the-middle

Due sono gli scenari d’attacco principali analizzati dai ricercatori:

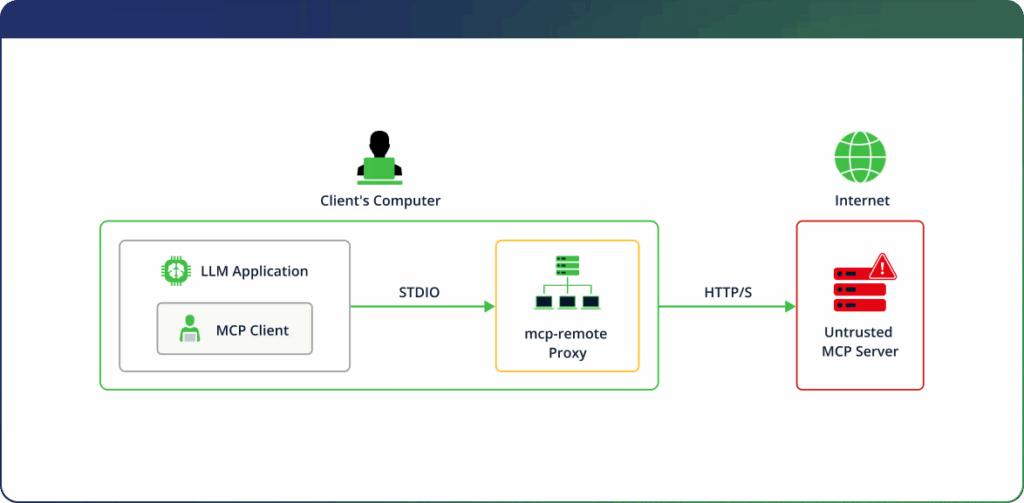

Un client MCP utilizza mcp-remote per collegarsi a un MCP server remoto che risulta compromesso o intenzionalmente malevolo.

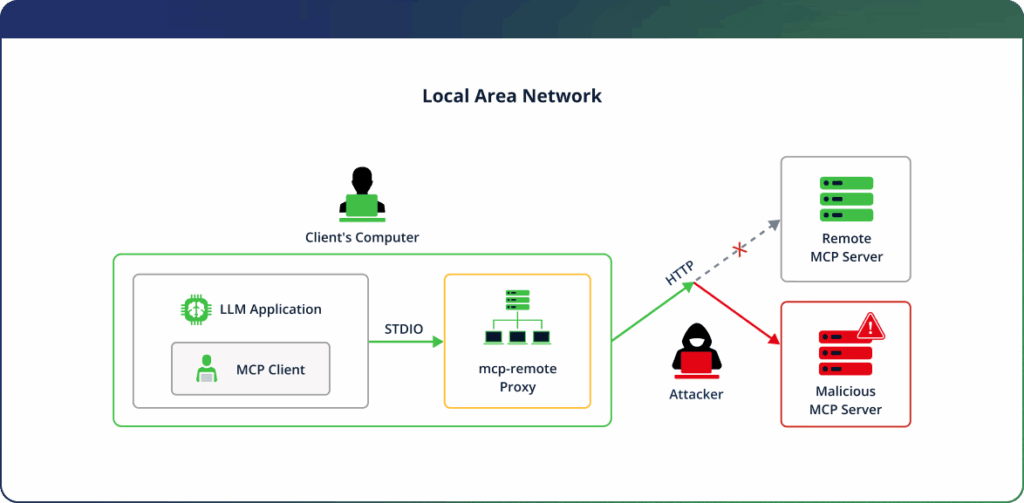

Un client MCP si connette a un MCP server tramite HTTP, su una rete locale non sicura, dove un attaccante può eseguire attacchi man-in-the-middle per reindirizzare e manipolare il traffico MCP, ottenendo così l’opportunità di sfruttare la vulnerabilità.

In entrambi i casi, il rischio principale è l’esecuzione di codice arbitrario con i privilegi dell’utente che avvia mcp-remote, fino al pieno controllo del sistema.

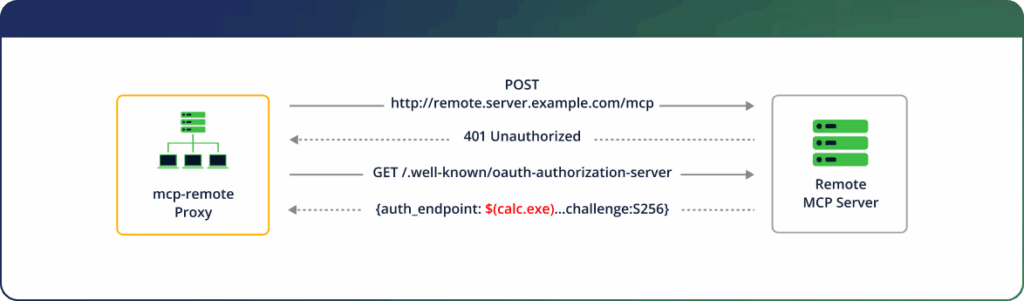

Come avviene l’exploit RCE via authorization_endpoint malevolo

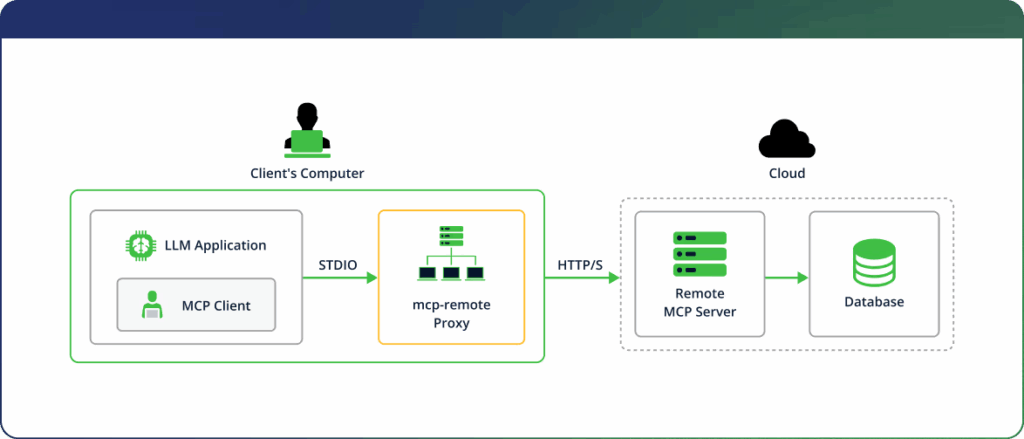

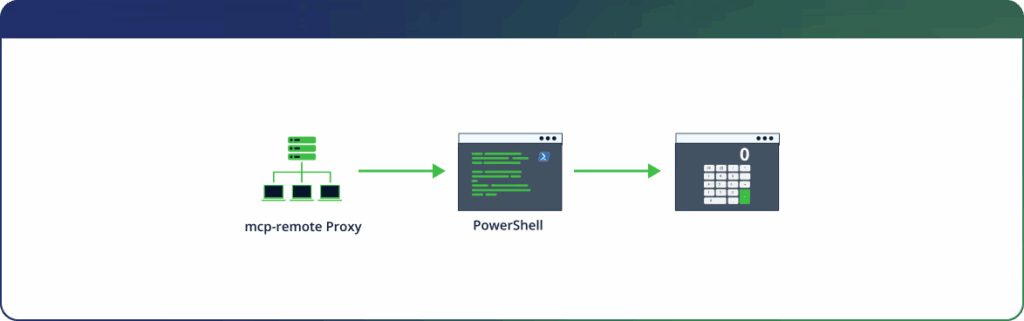

Il funzionamento di mcp-remote prevede che l’utente configuri il proprio LLM host, come Claude Desktop, aggiungendo nella configurazione JSON il comando per avviare mcp-remote e l’URL del server MCP remoto. Quando il client MCP si avvia, mcp-remote stabilisce una connessione con il server e richiede i metadati OAuth, compresi gli endpoint di autorizzazione. Un server malevolo può restituire un campo authorization_endpoint appositamente craftato, per esempio utilizzando un URL “file:/c:/windows/system32/calc.exe”, o valori manipolati per avviare comandi tramite subexpression evaluation, come “a:$(cmd.exe /c whoami > c:\temp\pwned.txt)”.

Questi valori vengono gestiti all’interno delle funzioni di autenticazione del pacchetto MCP Typescript SDK. Il flusso porta il client a tentare di aprire il valore authorization_endpoint tramite la funzione open() del pacchetto npm ‘open’. Su Windows, questo si traduce nell’esecuzione del comando via PowerShell, consentendo all’attaccante di lanciare qualsiasi processo, manipolare file o compromettere ulteriormente il sistema. Anche su Linux e macOS è possibile forzare l’apertura di eseguibili arbitrari, sebbene con limiti dovuti alle modalità di gestione degli URI da parte dei sistemi operativi.

Implicazioni sulla sicurezza per l’ecosistema MCP e LLM

La diffusione di mcp-remote come soluzione ponte per la connessione tra client MCP e server remoti (adottata da strumenti come Claude Desktop, Cursor, Windsurf, Cloudflare, Auth0 e Hugging Face) rende la vulnerabilità particolarmente pericolosa. Il rischio è esacerbato dalla possibilità di sfruttare connessioni HTTP non cifrate su reti locali, contesti in cui la fiducia predefinita verso server nella LAN può indurre comportamenti poco prudenti.

La vulnerabilità rappresenta il primo esempio reale di esecuzione remota di codice (RCE) lato client tramite MCP in uno scenario di utilizzo concreto. Questa esposizione impone una riflessione urgente sull’adozione di policy di sicurezza rigorose, sulla validazione delle connessioni remote e sulla tempestiva applicazione delle patch nei tool a rischio.

Aggiornamento mcp-remote e buone pratiche operative

La mitigazione più efficace consiste nell’aggiornare mcp-remote almeno alla versione 0.1.16, che contiene la correzione sviluppata dal manutentore principale del progetto. Inoltre, è fondamentale:

Connettersi solo a server MCP considerati affidabili, utilizzando esclusivamente protocolli sicuri (HTTPS) per evitare la manipolazione del traffico.

Verificare la provenienza e la sicurezza delle configurazioni JSON dei client LLM, evitando modifiche arbitrarie o non documentate.

Monitorare costantemente l’attività di rete e i log delle applicazioni AI che utilizzano mcp-remote per identificare eventuali anomalie o tentativi di attacco.

Il caso MCP-remote sottolinea anche la necessità, per i team di sviluppo e i responsabili IT, di adottare strumenti di analisi statici e dinamici per l’individuazione precoce di vulnerabilità in dipendenze e componenti di terze parti.

Evoluzione dello standard MCP: rischi e benefici della flessibilità

L’MCP si è imposto rapidamente come standard per la connessione sicura e dinamica tra LLM host, servizi esterni e fonti dati, grazie a un’architettura orientata alla modularità e all’adozione di proxy locali o remoti. L’espansione delle possibilità offerte dall’integrazione tra LLM e servizi di terze parti porta però con sé un ampliamento della superficie d’attacco, richiedendo una maggiore attenzione nella gestione delle dipendenze e nella configurazione degli endpoint.

Soluzioni come mcp-remote hanno permesso di semplificare l’adozione di MCP in molte applicazioni desktop e cloud, ma eventi come quello relativo a CVE-2025-6514 impongono una rapida evoluzione delle pratiche di sicurezza: dagli aggiornamenti continui all’uso di autenticazione forte e verifiche di integrità sui server remoti.

Impatto sulla supply chain e sull’adozione di AI in azienda

Il rischio introdotto da CVE-2025-6514 non riguarda solo le postazioni singole, ma si estende all’intera supply chain dei progetti che fanno affidamento su LLM e infrastrutture AI. Un exploit efficace potrebbe compromettere sistemi critici, rubare dati sensibili, manipolare risposte AI o favorire l’escalation dei privilegi in ambienti integrati. Di conseguenza, le aziende devono adottare policy di aggiornamento automatico delle dipendenze, segmentare le reti e abilitare audit di sicurezza regolari sulle implementazioni MCP.

La vulnerabilità evidenzia come l’interazione tra AI, protocollo MCP e gestione delle dipendenze esterne sia un elemento centrale nella definizione della sicurezza informatica moderna. L’attenzione deve rimanere alta, sia nell’adozione di nuove tecnologie sia nella revisione costante dei tool e delle librerie coinvolte nei processi di produzione AI.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.