Ricercatori indipendenti e grandi aziende di cybersecurity hanno identificato due gravi minacce alla sicurezza digitale: vulnerabilità UEFI in numerosi modelli di motherboard Gigabyte e un sofisticato furto crypto tramite una falsa estensione per Cursor AI. Entrambi gli episodi evidenziano le crescenti criticità nel 2025 per quanto riguarda firmware e software open-source.

Nel caso Gigabyte, la società Binarly ha segnalato quattro falle ad alto rischio che colpiscono oltre 240 modelli di schede madri, consentendo l’esecuzione di codice malevolo in System Management Mode, l’elusione di Secure Boot e l’installazione di bootkit persistenti. Nel secondo caso, Kaspersky ha rilevato un pacchetto contraffatto pubblicato sul registro Open VSX, associato a Cursor AI, che ha causato il furto di oltre 458.500 euro in criptovalute da parte di un gruppo di cybercriminali ai danni di uno sviluppatore blockchain russo.

Le vulnerabilità UEFI Gigabyte

Le indagini condotte da Binarly rivelano quattro vulnerabilità UEFI classificate con score elevati (8.2 su 10), in grado di consentire privilege escalation nella modalità SMM (System Management Mode). Le CVE assegnate – tra cui CVE-2025-7029, 7028, 7027 e 7026 – coinvolgono routine SMI mal configurate e scritture arbitrarie nella SMRAM, consentendo l’installazione di bootkit che si attivano a ogni avvio del sistema.

Le vulnerabilità derivano da codice di riferimento fornito da AMI, successivamente corretto ma non sempre integrato nelle build finali distribuite da Gigabyte. Il CERT Coordination Center ha gestito la divulgazione e ha confermato che Gigabyte ha rilasciato aggiornamenti, ma molti dispositivi end-of-life restano privi di patch. Secondo il CEO di Binarly, Alex Matrosov, l’assenza di un security bulletin pubblico da parte di Gigabyte solleva dubbi sull’efficacia della mitigazione.

Binarly ha rilasciato lo strumento Risk Hunt, gratuito e in grado di rilevare rapidamente la presenza delle CVE coinvolte. Gli attacchi, pur richiedendo accesso amministrativo, rappresentano una minaccia concreta in ambienti enterprise e settori critici, dove il malware può sopravvivere a reinstallazioni complete del sistema operativo. La presenza di vulnerabilità a livello firmware, difficilmente individuabili dai normali antivirus, segna un’evoluzione pericolosa del malware, già evidenziata da casi noti come BlackLotus.

Il furto crypto via estensione Cursor AI falsa

Un secondo incidente ha colpito lo sviluppo software su piattaforme open-source. Kaspersky ha scoperto un attacco informatico che sfrutta un’estensione contraffatta per Cursor AI, ambiente di sviluppo basato su VS Code, per sottrarre criptovalute agli utenti.

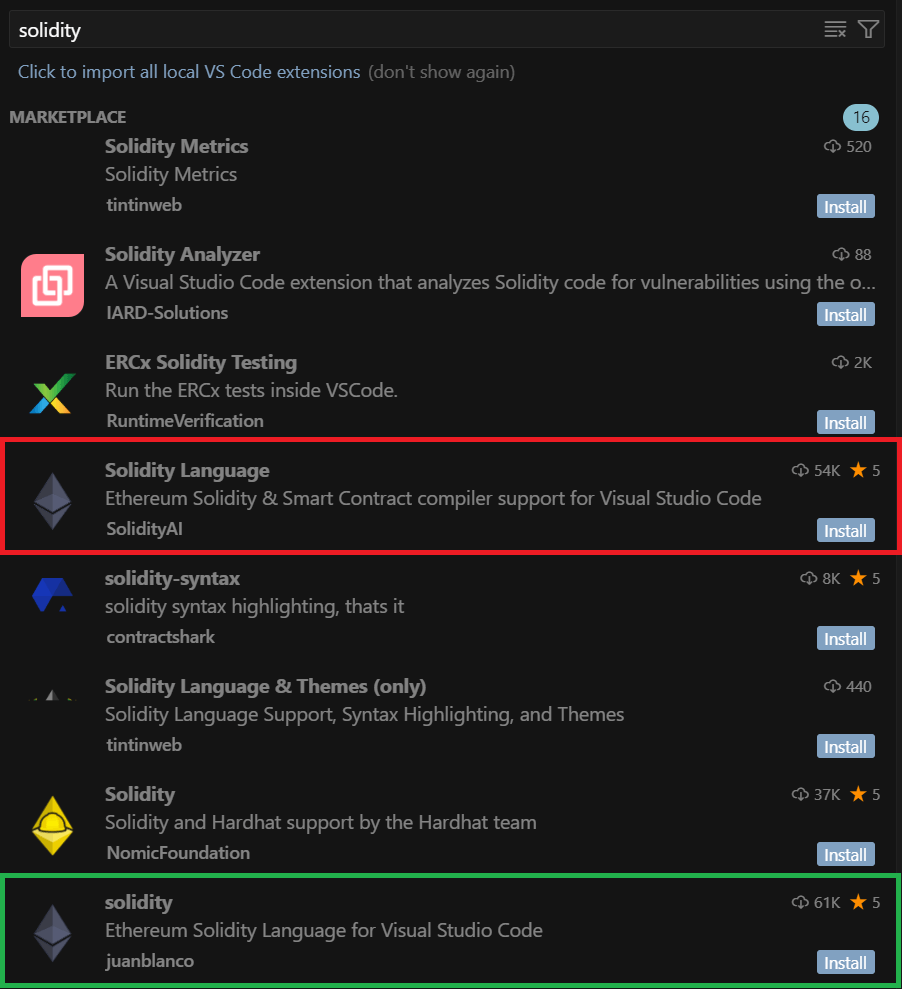

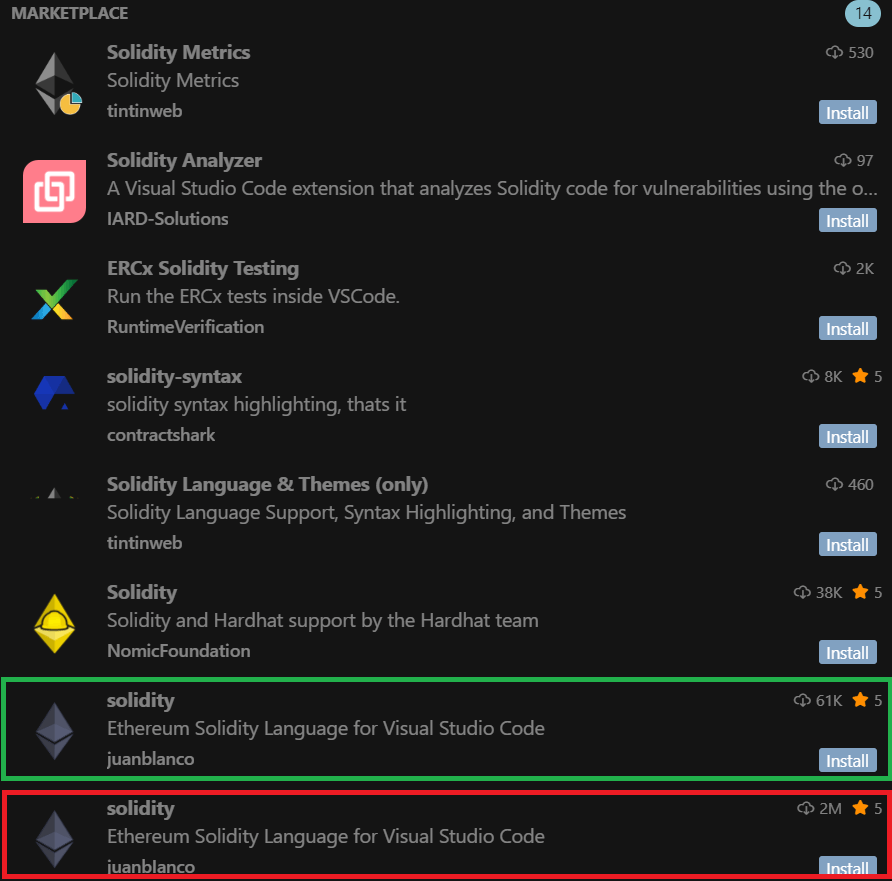

L’estensione falsa, camuffata da pacchetto per il linguaggio Solidity, è stata pubblicata sul registro Open VSX e ha superato in download l’estensione legittima grazie a un aggiornamento recente, apparendo più affidabile. Il pacchetto ha raggiunto oltre 54.000 installazioni prima della scoperta, contro le 61.000 dell’originale.

Una volta installata, l’estensione scaricava script PowerShell da domini sospetti come angelic.su, installava il software ScreenConnect per l’accesso remoto, e successivamente eseguiva script VBScript che scaricavano payload malevoli da paste.ee e archive.org. Il malware installava la backdoor Quasar e uno stealer che estraeva dati da browser, email e wallet crypto.

L’attacco ha causato una perdita diretta di 458.500 euro per una vittima, sviluppatore blockchain russo. Kaspersky ha classificato il malware come HEUR:Trojan-PSW.MSIL.PureLogs.gen, e ha tracciato l’infrastruttura C2 fino al dominio relay.lmfao.su. Tecniche di steganografia in immagini PNG e l’uso di host pubblici hanno contribuito all’evasione dei sistemi di rilevamento.

Implicazioni per la sicurezza hardware e software

I due incidenti illustrano in modo convergente la vulnerabilità di hardware e software. Le vulnerabilità UEFI compromettono la sicurezza a livello di firmware, rendendo inefficaci molte protezioni tradizionali. Al tempo stesso, il caso Cursor AI mostra come gli strumenti open-source e le estensioni AI possano diventare veicolo di infezioni anche gravi, sfruttando l’affidamento e la fiducia nella community.

Entrambi gli attacchi rivelano carenze nella supply chain digitale. La mancanza di verifiche automatiche nei registri open-source e l’implementazione incompleta delle patch da parte dei produttori di hardware espongono gli utenti, in particolare quelli in ambienti blockchain, finanziari e infrastrutturali, a minacce invisibili ma devastanti.

Organizzazioni come CERT/CC, Kaspersky e Binarly stanno rafforzando gli strumenti di prevenzione, offrendo scanner, indicatori di compromissione (IOC) e analisi pubbliche. Tuttavia, la responsabilità di mantenere un livello di sicurezza accettabile ricade anche su utenti e sviluppatori, che devono adottare best practices, evitare installazioni impulsive e monitorare firmware e pacchetti sospetti.

Raccomandazioni per utenti e sviluppatori

Gli esperti raccomandano ai possessori di motherboard Gigabyte di scaricare i firmware aggiornati dal sito ufficiale e di verificare l’integrità con tool come Binarly Risk Hunt. È essenziale evitare l’uso di account con privilegi amministrativi per operazioni non indispensabili, specialmente nei contesti aziendali.

Per quanto riguarda lo sviluppo software, si consiglia di verificare l’origine delle estensioni Cursor AI e di controllarne il codice sorgente, specie in presenza di funzionalità inattese. Soluzioni antivirus aggiornate possono rilevare alcuni comportamenti noti, ma non sostituiscono un’analisi manuale delle dipendenze.

Le aziende devono implementare controlli automatici nei registri di pacchetti, promuovere l’educazione alla sicurezza open-source e incentivare pratiche come il principio del minimo privilegio, l’uso di ambienti sandbox e di autenticazione multi-fattore per la gestione dei wallet.

Analisi tecnica delle vulnerabilità e attacchi

Le vulnerabilità UEFI analizzate da Binarly si originano in routine di gestione SMI, in particolare in OverClockSmiHandler, che consente escalation dei privilegi all’interno della SMRAM. Il codice di riferimento fornito da AMI si è dimostrato vulnerabile e richiede ricompilazione completa per un patching efficace. Le scritture arbitrarie nella memoria SMM permettono a un malware di installare bootkit pre-OS, invisibili al sistema operativo.

Nel caso Cursor AI, il malware scritto in JavaScript esegue fetch verso domini come angelic.su, scarica binari PowerShell obfuscati che installano Quasar, configurato per operare come stealer remoto. Il modulo sfrutta API Windows per accedere a wallet, email e file di configurazione. L’infrastruttura impiega sockets persistenti con latenza sotto i 100ms e usa immagini con codice nascosto via steganografia.

Entrambi i casi richiedono tecniche di reverse engineering avanzate per l’analisi completa. Le firme hash dei file malevoli sono state pubblicate da Kaspersky per il monitoraggio tramite OpenTIP e altre piattaforme di threat intelligence. Gli scanner sono aggiornati per rilevare varianti in evoluzione, con attenzione crescente alle catene di infezione chained tra più componenti software.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.