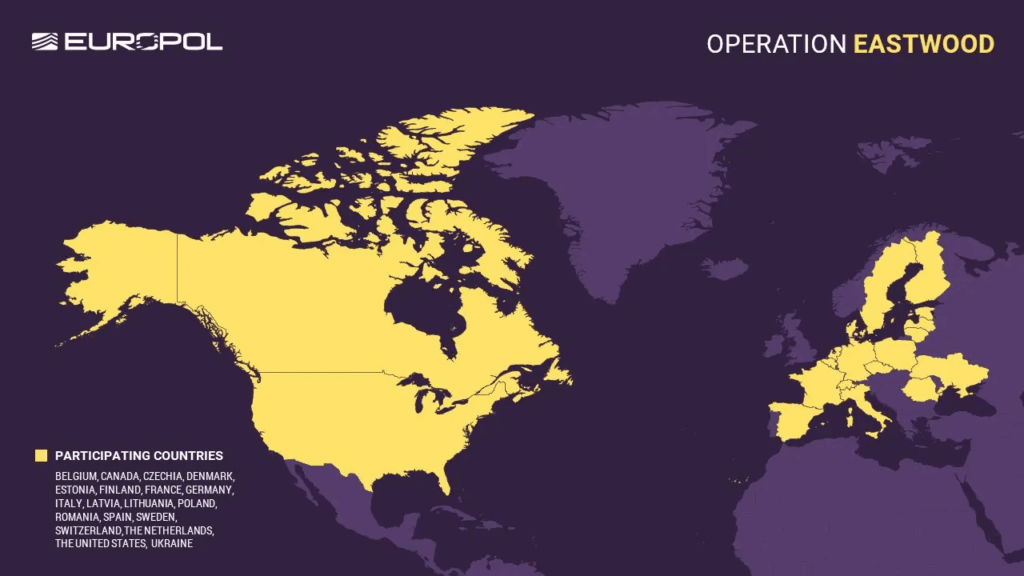

Tra il 14 e il 17 luglio 2025, l’Europol, in collaborazione con Eurojust e autorità giudiziarie di oltre 20 Paesi, ha coordinato una vasta operazione internazionale contro la rete cybercriminale filorussa NoName057(16) intervistata da Matrice Digitale in esclusiva internazionale per ben due volte. L’azione, denominata Operazione Eastwood, ha colpito simultaneamente infrastrutture, membri e sostenitori del gruppo responsabile di una lunga serie di attacchi DDoS contro istituzioni e aziende in Ucraina e in numerosi Paesi dell’Unione europea, colpevoli – secondo la retorica della rete – di sostenere Kyiv nella difesa contro l’invasione russa.

Cosa leggere

La struttura del gruppo NoName057(16): ideologia, botnet e reclutamento gamificato

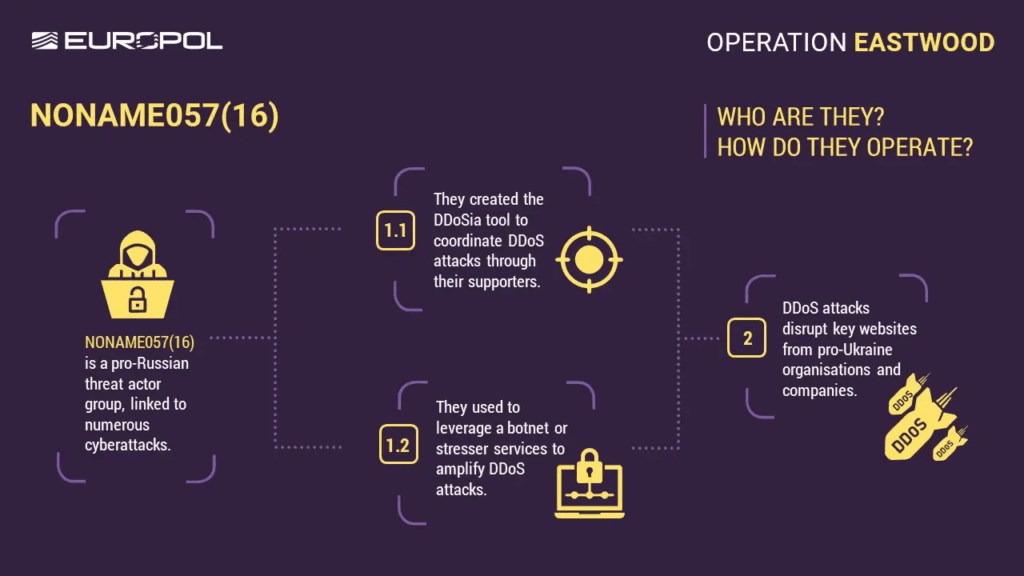

Il gruppo NoName057(16) si distingue per una struttura atipica, priva di una leadership centrale, ma sostenuta da oltre 4.000 simpatizzanti russofoni che agiscono per ideologia o ricompensa economica, spesso criptovalute. Si tratta di una rete decentralizzata, che utilizza strumenti automatizzati per eseguire attacchi DDoS (Distributed Denial-of-Service), rendendo inaccessibili siti istituzionali, bancari o governativi tramite il sovraccarico di richieste.

Questi attori utilizzano canali Telegram, forum underground e app di messaggistica per coordinarsi, distribuire tutorial, lanciare chiamate all’azione e reclutare nuovi adepti. Particolarmente rilevante l’uso di meccanismi di gamification: classifiche, badge, shout-out pubblici che trasformano l’attività criminale in una sorta di competizione ludica, capace di attrarre giovani hacker o simpatizzanti, anche non particolarmente esperti.

La piattaforma DDoSia, ad esempio, semplifica il processo tecnico di attacco permettendo a chiunque di partecipare, contribuendo così alla creazione di una botnet personalizzata formata da centinaia di server compromessi.

Infrastruttura abbattuta e mandati di cattura internazionali

Grazie a una cooperazione senza precedenti tra agenzie di polizia e giudiziarie, oltre 100 server distribuiti globalmente sono stati disattivati, colpendo in profondità l’infrastruttura del gruppo. La parte centrale del server del gruppo è stata presa offline, rappresentando un duro colpo alla capacità operativa di NoName057(16). La Germania ha emesso sei mandati di arresto, tutti nei confronti di cittadini russi, due dei quali indicati come principali ideatori e coordinatori del network. In totale, sono stati emessi sette mandati internazionali, con cinque identità già inserite nel sito EU Most Wanted. Nel corso delle indagini, le autorità hanno inoltre raggiunto centinaia di individui considerati supporter del gruppo. Questi sono stati informati via messaggistica della responsabilità penale delle loro azioni, un passo simbolico ma fondamentale per ampliare il perimetro di deterrenza. Di questi, 15 risultano essere amministratori di canali o strumenti tecnici utilizzati per la conduzione degli attacchi. In Italia, le indagini del CNAIPIC, con i Centri operativi della Polizia Postale di Piemonte, Lombardia, Veneto, Friuli-VG, Emilia-Romagna e Calabria, hanno condotto alla identificazione di 5 soggetti, ritenuti aderenti al gruppo avendo effettuato attacchi ad infrastrutture nazionali ed europee.

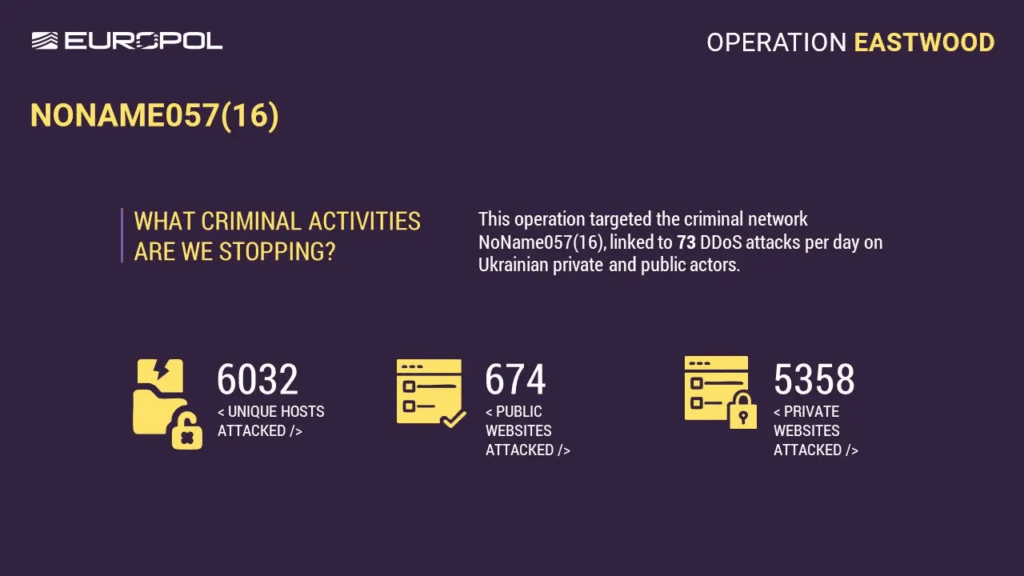

Risultati dell’Operazione Eastwood

L’operazione ha generato risultati concreti e senza precedenti:

- 2 arresti eseguiti (uno in Francia, uno in Spagna)

- 7 mandati d’arresto emessi, di cui 6 dalla Germania

- 24 perquisizioni domiciliari: 12 in Spagna, 5 in Italia, 3 in Germania, e altre in Polonia, Francia e Repubblica Ceca

- 13 soggetti interrogati, tra cui 5 in Spagna, 4 in Italia, 2 in Germania

- Oltre 1.000 sostenitori notificati, di cui almeno 15 amministratori

- Più di 100 server abbattuti

- Disattivazione del cuore dell’infrastruttura tecnica del gruppo

Attacchi documentati: dal Parlamento svedese alla NATO

NoName057(16) è coinvolto in centinaia di attacchi, documentati tra il 2023 e il 2025, principalmente contro:

- Siti istituzionali e bancari svedesi (2023–2024)

- Sistemi svizzeri durante messaggi ucraini al Parlamento (giugno 2023) e vertice per la pace in Ucraina al Bürgenstock (giugno 2024)

- Target olandesi durante l’ultimo summit NATO nei Paesi Bassi

In Germania, dal novembre 2023 si contano 14 ondate di attacchi, che hanno coinvolto oltre 250 aziende e istituzioni. In ogni caso, le azioni sono state mitigate senza interruzioni gravi, segno della crescente capacità difensiva dei Paesi colpiti.

Coordinamento multilivello e collaborazione pubblico-privato

L’operazione Eastwood ha rappresentato un modello di coordinamento cyber europeo e transatlantico. Europol ha facilitato oltre 30 riunioni, virtuali e in presenza, nonché due sprint operativi, fungendo da hub centrale per lo scambio informativo. Un Centro di Coordinamento è stato istituito a L’Aia, con rappresentanti da Francia, Germania, Paesi Bassi, Spagna e Eurojust, oltre a un Virtual Command Post che ha connesso in tempo reale tutti i Paesi partecipanti. Il supporto tecnico è stato fornito anche da ENISA, ShadowServer e abuse.ch, che hanno contribuito alle attività di tracciamento infrastrutturale, forensics e criptovalute. Le competenze fornite dalla Joint Cybercrime Action Taskforce (J-CAT) hanno completato l’operazione con una presenza permanente presso il quartier generale Europol. Eurojust ha coordinato l’intero piano giudiziario europeo, facilitando ordini di indagine, assistenze legali e richieste transfrontaliere dell’ultimo minuto nel giorno dell’azione, il 15 luglio 2025.

La dimensione ideologica e la manipolazione gamificata

L’aspetto più inquietante è la componente ideologica. NoName057(16) ha costruito attorno a sé una narrazione epica di difesa della Russia, evocando il bisogno di vendicare torti politici o sabotare i nemici dell’identità nazionale russa. Questo è stato particolarmente efficace nel coinvolgere giovani, spesso provenienti da forum gaming, gruppi hacker amatoriali o ambienti borderline. La gamificazione della partecipazione criminale ha amplificato la portata del reclutamento. Classifiche, badge, riconoscimenti pubblici e criptovalute come incentivo hanno reso attraente, soprattutto per soggetti vulnerabili, l’adesione a un’operazione criminale internazionale. Il modello organizzativo di NoName057(16) rappresenta così un nuovo paradigma: un cyber network liquido, privo di gerarchie, ma dotato di potenza offensiva, motivazione ideologica e competenze tecniche decentralizzate. Un modello che sfugge ai pattern tradizionali della criminalità organizzata.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.